přehled

téměř všechny vozy jsou v současné době dodávány s klíčem, který vám umožní otevřít dveře a nastartovat auto. Když si koupíte auto, pohodlí je přesvědčivý rys. Klíčenku můžete nechat v kapse a už se nikdy nemusíte starat o fyzický klíč. Zní to skvěle.

implicitní předpoklad, který uděláte, je, že systém klávesnice je Bezpečný a že nějaká náhodná osoba s hardwarem $ 50 nemůže odjet s vaším autem. Nemáte žádný skutečný způsob, jak zjistit, zda automobilka odvedla rozumnou práci se svým systémem, takže jim musíte věřit. Bohužel tato důvěra není vždy oprávněná. A teprve když se lidé pokusí hacknout tyto systémy, problémy vyjdou ven. Problémy, které méně svědomití lidé možná již využívali.

klíčenka vašeho vozu

existuje spousta různých systémů klíčů. Začneme tím, že se podíváme na klíčenku pro můj Prius z roku 2006. Klíčenky používají něco, co se nazývá vzdálený bezklíčový systém (RKS). V USA tyto pracují na 315 MHz, + / – 2.5 MHz. Můj klíč Prius se ukázal být na 312.590 MHz.Všechny klíče jsou uvedeny v databázi FCC. Sledování nových položek je jedním ze způsobů, jak lidé mohou zjistit, kdy vyjdou nové modely aut. Ty se objeví dlouho před oficiálním oznámením.

pomocí SDR můžete zjistit, jakou frekvenci vysílá váš klíčenka, a ke sledování spektra použijte gqrx nebo SDR#. Když stisknete tlačítko na fob, měli byste vidět krátký skok ve spektru. Možná budete muset posunout frekvenční pásmo nahoru nebo dolů o několik MHz, abyste našli signál, můj byl téměř 2.5 MHz nízký.

jedno slovo opatrnosti. Nenechte se příliš unést stisknutím tlačítka! Systém RKS používá valivý pseudo-náhodně generovaný kód. Klíčenka i auto jsou synchronizovány, takže auto rozpozná další kód. Pokud se však klíčenka dostane příliš daleko dopředu v pořadí (100s stisknutí tlačítka), auto to nerozpozná. Díky tomu je klíč (a auto) podstatně méně užitečný!

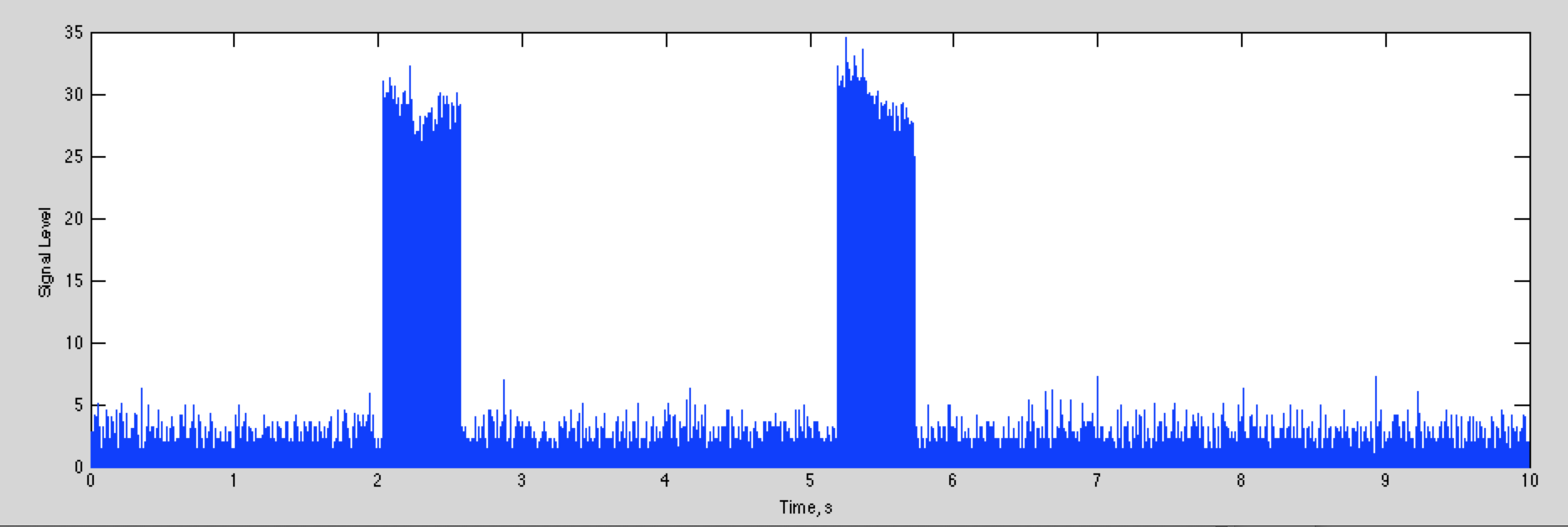

pokud zachytíme signál, výsledek je uveden níže

celková šířka grafu je 10 sekund, takže můžete vidět, že je jedno stisknutí klávesy krátce po 2 sekundách a další krátce po 5 sekundách.

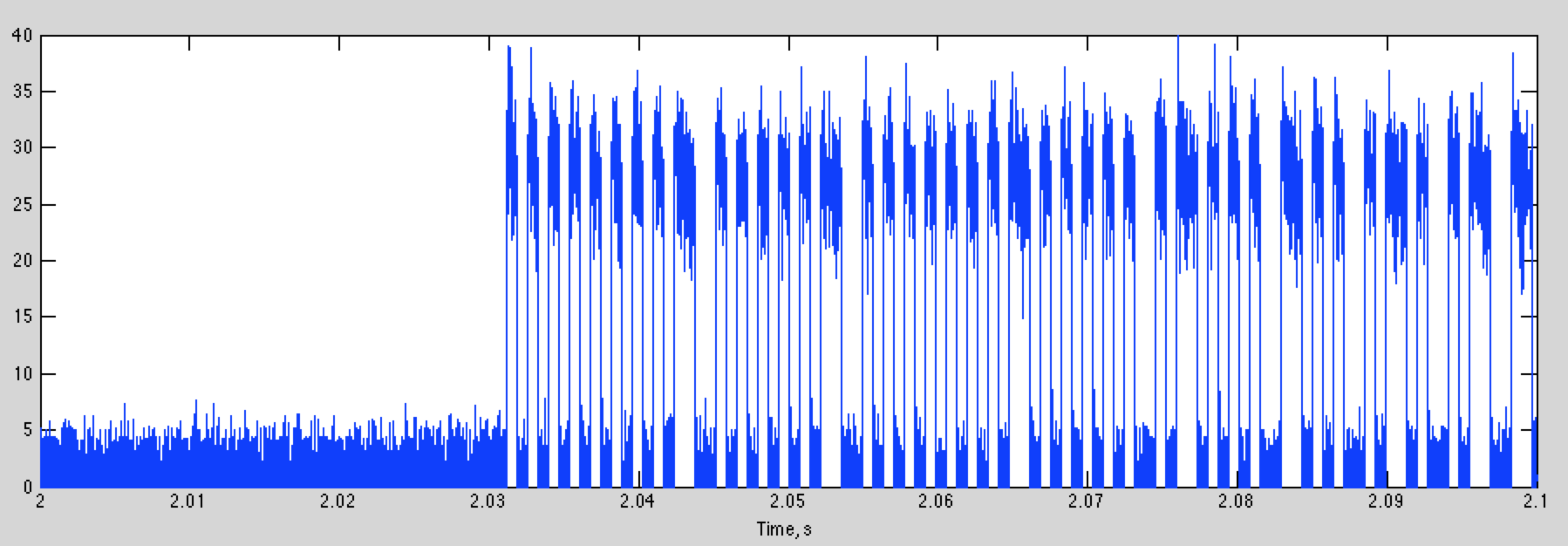

pokud vykreslíme 100 ms od 2 sekund, můžeme vidět digitální signál, který hledáme:

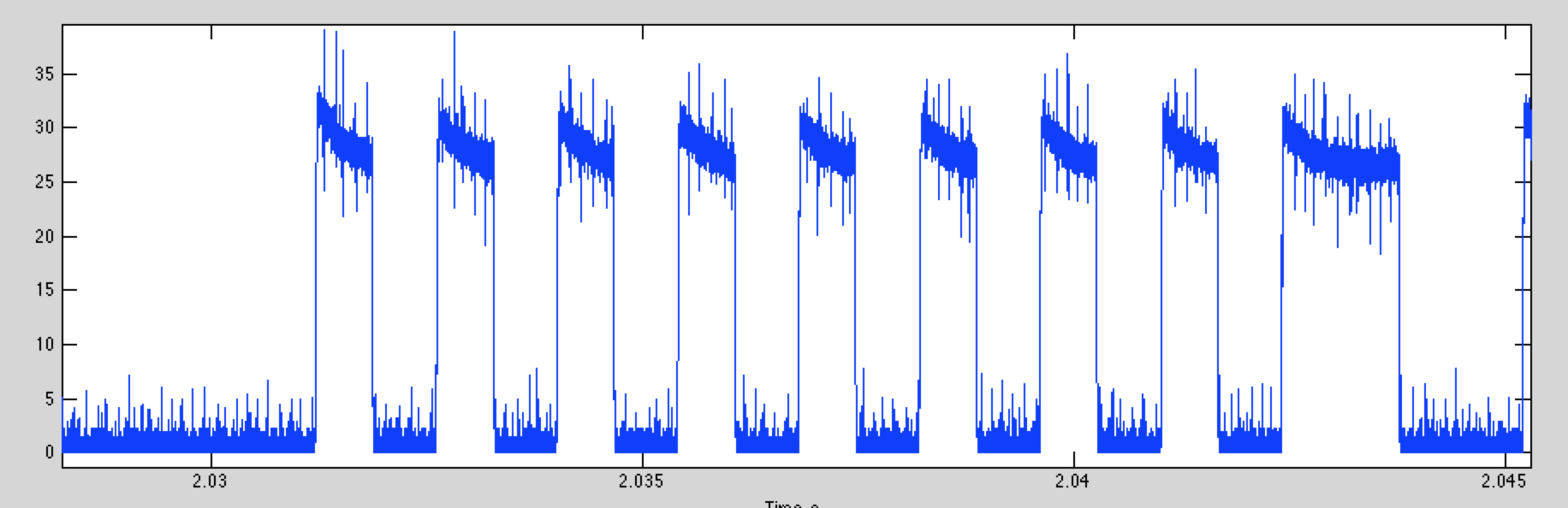

přiblížení na prvních pár bitů, dostaneme

bity jsou snadno identifikovatelné. Rozhodovací práh 15 poskytne téměř dokonalou detekci. Pokud to uděláme, a pak vykreslíme první část digitálních dat pro dva stisknutí kláves, dostaneme toto

ačkoli oba začínají stejně, rychle se rozcházejí. To je štěstí, protože kdyby byl signál pokaždé stejný, měli byste dostatek informací, abyste mi teď ukradli auto!

data jsou opět zapnutá-vypnutá (OOK). Je to také téměř jistě split phase (nebo Manchester) kódování. Místo toho, aby „1“ byla vysoká a“ 0 “ byla nízká, informace se kódují při přechodu z vysokého na nízký nebo nízký na vysoký. To znamená, že „0“ bit je rostoucí přechod a „1“ bit je klesající přechod. Dobrým způsobem, jak rozpoznat kódování rozdělené fáze, je to, že můžete mít pouze jeden nebo dva nízké nebo vysoké segmenty v řadě. Pěkná věc na kódování Manchesteru je, že každý symbol má přechod, a ty je snazší najít, když je signál po několik intervalů vysoký nebo nízký.

tento příklad je OOK, který je nejběžnější pro dálkové ovladače automobilů. Někteří používají klíčování s frekvenčním posunem (FSK), kde je každý bit přenášen jako jiná frekvence a obálka je konstantní.

útoky na dálkové ovladače automobilů

existuje spousta různých útoků, které lze použít proti dálkovým ovladačům automobilů, v závislosti na tom, jak fungují a jaký přístup hledáte. Nejjednodušší vám umožní otevřít auto. Důkladnější útoky vám poskytnou úplnou kontrolu v podstatě klonováním dálkového ovladače.

většina klíčů používá rolovací klíč. Tím se vytvoří nový průběh, který závisí na ID klíčenky, náhodném osivu a kolikrát bylo stisknuto tlačítko. Auto sleduje poslední kód, který obdržel, a ví, co by mohlo být dalších několik set kódů. Pokud zjistí jeden z očekávaných budoucích kódů, otevře auto. Pokud dostane dříve použitý kód, přestane reagovat na klíčenku. Pro Prius musíte udělat „kuřecí tanec“, abyste ho znovu dostali do práce, pokud máte další funkční klíčenku. V opačném případě musíte mít prodejce rekey auto, pro mnoho stovek dolarů. Musel jsem to udělat několikrát, nyní (z jiných důvodů).

existuje několik linií útoku. Jedním z nich je jednoduše zaznamenávání výstupu klíčenky pro několik stisknutí tlačítek, když je mimo auto, nebo je auto zaseknuté. Se zaznamenanými nepoužívanými kódy můžete auto otevřít.

dalším je reverzní inženýrství sekvence RKS. Obecně by to mělo být velmi těžké. Došlo však k několika situacím, kdy je to velmi snadné.

konečně existují auta, která se otevírají, když se majitel přiblíží k autu. To je založeno na signálu s nízkým výkonem, který lze přijímat pouze tehdy, když je klíčenka velmi blízko. To lze porazit zesílením těchto malých signálů.

existuje mnoho dalších útoků, a ty se budou i nadále množit, jak se auta stanou složitějšími a budou mít více vestavěných počítačových systémů. Na některé z nich se můžete podívat příští týden.

Replay útoky

nejstarším a nejjednodušším přístupem bylo zaznamenat průběh, který klíčenka vydává (pomocí rtl-sdr), a poté jej přehrát. To funguje dobře pro starší otvírače garážových vrat, které používaly jediný pevný klíč. Stále existují auta tam venku, které mají klíčenky, které fungují tímto způsobem (některé pre-2000 Mercedes například).

pro klíčenky, které používají rolovací klíč, můžete stále použít útok na opakování. Pokud můžete získat přístup ke klíčence, když je mimo auto a zaznamenat několik stisknutí kláves, můžete je Přehrát, abyste měli auto otevřené.

pokud nemůžete získat přístup k klíčence, druhým přístupem je vytvoření zařízení, které zaznamenává výstup klíče, když je použito, a současně zasekne auto. Standardním způsobem, jak toho dosáhnout, je poslouchat přenos klíčenky a poté začít zasekávat, když jsou na konci přenášeny bity pro opravu chyb. Tak se nebudeš zasekávat. Auto paket nerozpozná, ale můžete znovu vytvořit bity pro opravu chyb a později znovu přenést průběh.

a konečně, rušička sama o sobě udrží dálkový ovladač od začátku schopen zamknout auto. Pokud řidič není pozorný, mohou odejít z auta a nechat ho otevřené.

Retransmisní zařízení

to vše závisí na vaší schopnosti přenášet i přijímat RF. Vaše rtl-sdr jsou jen přijímače a dělají skvělou práci při získávání signálů. Existuje spousta možností přenosu. Existuje řada USB klíčů, které jsou založeny na čipech TI CC111X, které se používají v klíčenkách, jako je tento

zajímavý, flexibilnější přístup využívá Raspberry PI ke generování RF zasláním pečlivě vytvořené datové sekvence do portu GPIO. To je podrobně popsáno, s videi, a odkazy na kód zde:

Raspberry PI vysílač

díky tomu můžete generovat téměř jakýkoli digitální paketový průběh, který chcete. Úrovně výkonu jsou více než dostatečné pro emulaci klíčenky. Rtl-sdr jsou také dobře podporovány na Raspberry PI, takže ti dva společně vám poskytnou celkový systém hackování klíčů za $ 50 nebo tak, jak uvidíme brzy.

útočí na pasivní systémy bezklíčového vstupu a startu (PKES)

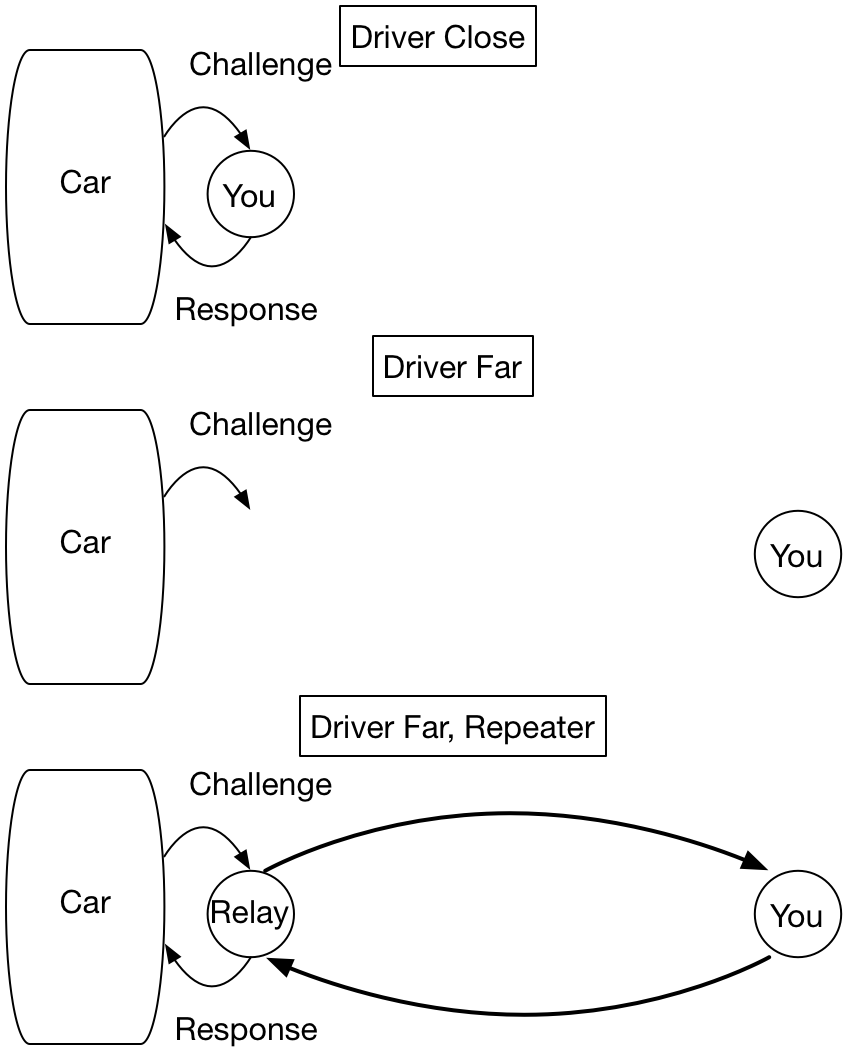

mnoho vyšších vozů používá pasivní systém pro otevírání vozu, když se řidič přiblíží. Signál s nízkým výkonem je přenášen z automobilu jako výzva. Klíčenka pak odpoví ověřením. Protože je výkon tak nízký, auto předpokládá, že řidič musí být v těsné blízkosti, pokud obdrží odpověď.

tyto systémy mohou být napadeny vytvořením opakovače, který je umístěn v blízkosti automobilu. Zachycuje signál vozu a přenáší jej při vyšším výkonu. Dálkový ovladač může být kdekoli za pár set metrů a bude stále slyšet signál. Dálkový ovladač reaguje, a to je opět zachyceno opakovačem a znovu odesláno. Auto si myslí, že klíčenka je poblíž a otevírá auto.

pěkná věc na tomto přístupu je, že o klíčence Nemusíte nic vědět, kromě jeho frekvence. Nemusíte zpětně analyzovat protokol, který používá, ve skutečnosti používáte pouze skutečný klíč!

zde je video některých zlodějů péče, kteří kradou Teslu tímto přístupem

pasivní vzdálený útok, Tesla Model 3

jak můžete toto riziko snížit?

útok na systém Rolling Key

další útoky jdou po samotném systému rolling key. Způsob, jakým to obecně funguje, je, že klíčenka odešle ID, spolu s počítadlem, kolikrát byla stisknuta klávesa. To je zašifrováno a přenášeno do auta, když stisknete tlačítko.

pokud je šifrování silné,je velmi obtížné zjistit, co je userid a counter. Existuje několik zajímavých případů. Jedním z nich je 20 let VW (a Audi, Porsche atd.), na které se podíváme zde. Další je pro Subarus, na který se můžete podívat Tento týden.

popis systému VW RKS je zde uveden

VW Hack

to ukazuje na kabelový článek (který bohužel v současné době za paywall) a obsahuje technický dokument, který jde do velmi podrobností o tom, jak to funguje. Autoři technické práce se zaměřili na systémy VW RKS za posledních 20 let.

u nejnovějších systémů bylo šifrování relativně silné, což odpovídá 90bitovému klíči. Ukázalo se však, že v každém autě použili stejný klíč! 100 milionů!

úkolem pak je zjistit, co je klíč a jaký je šifrovací algoritmus. Samotné auto vám to pomůže vyřešit. Po stisknutí tlačítka Auto přijímá signál a poté jej dekóduje v palubním počítači (ECU). Klíč a algoritmus jsou uloženy ve firmwaru ECU. Autoři koupili nějaké ECU na EBay, stáhli firmware a zpětně navrhli šifrování(obvykle se jedná o poměrně jednoduché bitové operace, které lze snadno identifikovat). S těmito znalostmi lze po získání signálu jediným stisknutím klávesy dekódovat ID uživatele a počítadlo a klonovat klíčenku, což dává úplnou kontrolu nad vozem.

je zde několik zajímavých věcí. Jedním z nich je, že každé auto VW dekóduje každý klíč, takže sledováním provádění vaší ECU najdete ID uživatele a počítadlo pro všechna auta kolem vás. Existují zprávy o lidech, kteří používají systémy, jako je tento, aby ukradli další značky automobilů, také.

důvodem, proč vaše auto reaguje na dálkové ovládání, je to, že vaše auto má“ seznam povolení “ identifikátorů klíčů, na které reaguje. To je to, co se nastaví, když znovu zapnete auto.

to vše zní docela alarmující. Ale bude to horší, jak uvidíme příští týden.

přiřazení

Tento týden máte několik možností. Pro každé téma Vygenerujte asi 5 snímků, které popisují vaše myšlenky nebo výsledky. Zaregistrujte se zde

Zaregistrujte se list

a nahrajte své snímky zde:

týden 5 snímků

1. Tento článek se týká systému Subaru RKS. Přečtěte si to, Sledujte videa a popište, co najdete.

Subaru RKS

2. Přemýšleli jste někdy, jak tyto hotelové klíčové karty fungují? Tento článek popisuje non-RF hack, který využívá stejné myšlenky jako klíčové fob útoky.

Hotelové Klíčové Karty

3. Proč ukrást auto, když můžete mít buldozer! Přečtěte si tento článek a podívejte se na video, abyste viděli, jak to funguje.

Hacking Průmyslové Stroje

4. Existuje spousta dalších hacků do aut. Uvidíme, jestli najdete něco zajímavého, a popsat to. Hledejte příběhy, kde můžete zjistit, jak to funguje. Zábavní systémy jsou běžným způsobem přístupu (zkontrolujte džípy Uconnect hack). Tesla a hackeři mají dlouhou běžící hru na kočku a myš. Existuje spousta zajímavých příkladů zde

5. Pokud máte Raspberry Pi, zjistěte, zda jej můžete přimět k přenosu signálu. To by mělo být docela jednoduché. Použijte výše uvedený odkaz. Pošlu vám Raspberry Pi, pokud byste to chtěli vyzkoušet.

a konečně, pokud jste tak již neučinili, prosím, pošlete mi e-mail o tom, jak třída jde pro vás. Vážím si toho, že slyším vaše myšlenky. Díky!