en ny cybertrussel skaber bølger online, da flere og flere brugere begynder at rapportere infektioner. En relativt ukendt stamme, der er så ondskabsfuld som bedre kendte navne i branchen som f.eks. Men hvad er det, der gør det så svært at komme i gang? Under, jeg har samlet et kort kompendium af de tilgængelige oplysninger om det, samt tilbudt nogle råd til din beskyttelse. Så hvis du vil lære, hvad KOLS løsepenge er, og endnu vigtigere, hvordan man håndterer det, så fortsæt med at læse.

- hvad er det?

- hvordan krypterer enheder

- Sådan fjerner du

- isoler den inficerede enhed

- Identificer de krypterede filer

- se efter en Decryptor

- Sådan forhindres et angreb

- Udfør rutinemæssige sikkerhedskopier af Data (Online og Offline)

- gør dig bekendt med social Engineering praksis

- Implementer altid programrettelser og opdateringer med det samme

- installer en næste generations antivirusløsning

- for at opsummere det…

hvad er det?

det er en del af familien STOP Djvu, der blev opdaget af den uafhængige jæger Michael Gillespie. Operationen har været aktiv siden mindst December 2016, da den første variant blev set. Fra September 2020 er der frigivet så mange som 160 varianter af Djvu løsepenge, hvis ikke mere. STOP Djvu-cyberkriminalitetsfamilien har gjort over 116,000 bekræftede ofre gennem årene, hvor det reelle skøn er omkring hele 460,000. Faktisk består mere end halvdelen af de indsatte løsepenge-angreb fra hele verden af en form for Djvu. Stammer fra STOP Djvu-familien kører på RSA-1024 kryptografi, en asymmetrisk krypteringsalgoritme, der genererer både offentlige og private nøgler til hvert offer. Mens førstnævnte Letter kryptering, oprettes sidstnævnte modstykke til dekrypteringsformål. Denne metode til drift gælder også KOLS løseprogram.

hvordan krypterer enheder

vi er stadig ikke 100% sikre på, hvordan

- malspam-kampagner

- Netværkstrojans

- uofficielle tredjepartsværktøjer

- svigagtige filer

- peer-to-peer (P2P) netværk

når

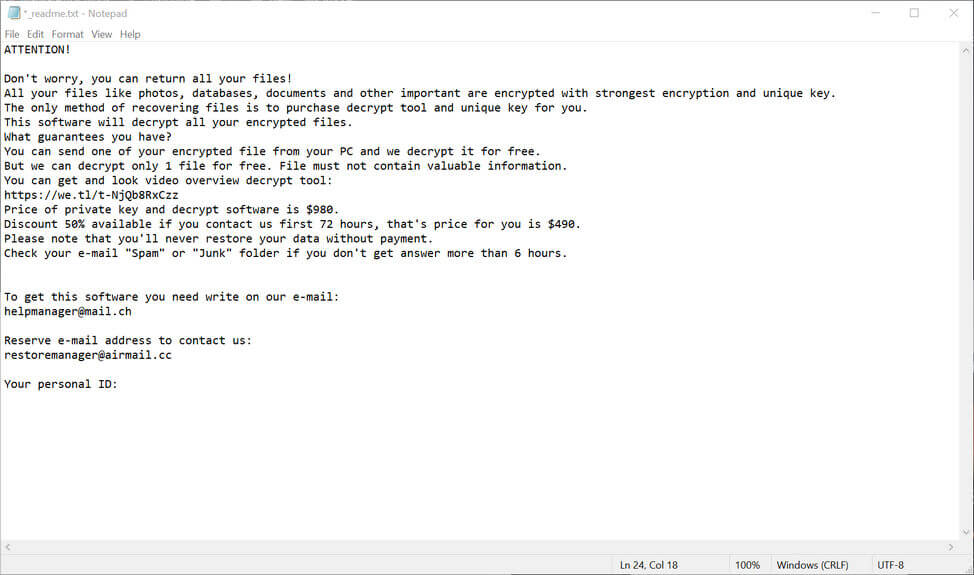

Billedkilde: Malvaretips

teksten i billedet ovenfor lyder som følger:

giv agt! Bare rolig, du kan returnere alle dine filer! Alle dine filer som billeder, databaser, dokumenter og andre vigtige er krypteret med stærkeste kryptering og unik nøgle. Den eneste metode til at inddrive filer er at købe dekryptere værktøj og unik nøgle til dig. Dette program vil dekryptere alle dine krypterede filer. Hvilke garantier har du? Du kan sende en af din krypterede fil fra din PC, og vi dekryptere det gratis. Men vi kan dekryptere kun 1 fil gratis. Filen må ikke indeholde værdifulde oplysninger. Du kan få og se video oversigt dekryptere værktøj:

://vi.tl / t-18r6r7ggg8 pris på privat nøgle og dekryptere program er $980. Rabat 50% tilgængelig, hvis du kontakter os først 72 timer, det er prisen for dig er $490. Bemærk, at du aldrig vil gendanne dine data uden betaling. Tjek din e-mail” Spam “eller” Junk ” mappe, hvis du ikke får svar mere end 6 timer. For at få dette program skal du skrive på vores e-mail: [email protected] reserver e-mail-adresse for at kontakte os: [email protected] dit personlige ID:

bemærk, at den sidste del af løsesumsnoten, der læser “dit personlige ID”, er efterladt tom i prøven. Dette skyldes, at nøglen genereres individuelt for hver bruger gennem den førnævnte metode til RSA-1024-kryptografi. Når du læser gennem tekstdokumentet, er du måske tilbøjelig til at tro, at det virker ret acceptabelt, alt taget i betragtning. Cyberkriminelle betyder dog aldrig godt, og jeg anbefaler kraftigt ikke at lægge flere penge i deres lommer for yderligere at brænde deres ulovlige aktiviteter. Kort sagt, betal ikke løsepenge. Det er ikke det værd. I stedet, min anbefaling er enten at undersøge, hvordan man fjerner

Sådan fjerner du

først og fremmest, lad os se, hvordan du kan håndtere en

isoler den inficerede enhed

hurtig respons er afgørende, når du har at gøre med en hvilken som helst løsepenge-infektion, herunder en, der involverer KOLS-stammen. Derfor er den første handling, du vil tage, at isolere den inficerede enhed for at forhindre truslen i at sprede sig til andre computere, der opererer i det samme lokale netværk.

- Frakobl maskinen fra internettet ved at tage Ethernet-kablet ud. Hvis din computer er koblet til et trådløst netværk, anbefaler jeg at deaktivere forbindelsen fra computerens Kontrolpanel.

- skub eventuelle eksterne lagerenheder ud ved at gå til denne Computer, højreklikke på de pågældende drev og vælge indstillingen Skub ud. På den måde undgår vi også at kryptere dem.

- Log ud fra skyen for at forhindre cyberkriminelle i at hacke applikationer og data, der også er gemt der. Du kan endda overveje at afinstallere dets tilstødende styringsprogram.

dette er de tre trin, du skal følge for at sikre, at den inficerede maskine er helt offline. Når du har opnået dette, kan du fortsætte med fjernelsesprocessen.

Identificer de krypterede filer

når du har sikret dig, at den eller de inficerede enheder ikke længere er forbundet til andre i netværket, er det tid til at fastslå omfanget af den skade, der blev gjort. I tilfælde af et ransom-angreb er det relativt let at gøre det. Som tidligere nævnt, filer krypteret af denne STOP Djvu stamme vil have en .KOLS udvidelse tilføjet til sin almindelige en af .jpg, .doc osv. Hvad mere er, hver mappe, der indeholder en eller flere beskadigede filer vil have løsesum notat placeret i det så godt.

se efter en Decryptor

i oktober 2019 blev en stop Djvu decryptor til 148 af cyberthreats kendte varianter frigivet. Værktøjet er dog effektivt til infektioner frem til August 2019, hvilket betyder, at ingen inficeret efter denne dato kan bruge det. Desværre er

Sådan forhindres et angreb

Udfør rutinemæssige sikkerhedskopier af Data (Online og Offline)

oprettelse af kopier af vigtige data i skyen er en kendt sikkerhedsprocedure. Stadig, cyberattackers kan komme til dig der så godt. Derfor kan jeg ikke understrege vigtigheden af et offline Data backup system nok. I slutningen af dagen konkurrerer intet med det gode ol’ flashdrev, ekstern harddisk, SSD eller HDD. Derudover skal du også overveje, hvor godt filerne på din maskine er beskyttet. Sikkerhedskopier kan kun tage dig så langt. En levedygtig mulighed i dette tilfælde er at sprede dine data på tværs af flere partitioner. På denne måde vil det være sværere for hackere at nå det hele, før du noterer dig og sparker dem ud.

frem for alt andet, løsepenge, samt ondsindede programmer, trojanere og andre tilknyttede trusler, spredt gennem kloge social engineering praksis. Cyberangreb er blevet mere og mere listige i dag. De har evnen til ikke kun at efterligne e-mail-adresserne på personer, du kender, men også billeder af elskede mærker, tjenesteudbydere, eller institutioner. Selv erfarne internetbrugere kan undertiden blive bytte for denne type ruse. Af denne grund skal du altid holde øjnene åbne, hvis du er en aktiv internetbruger derhjemme eller på arbejdspladsen. Når det kommer til phishing-e-mails, er forkerte eller vildledende staveforsøg (såsom at bruge små bogstaver “L” i stedet for kapital “i” og omvendt) den første ting, du holder øje med. Det samme gælder tilsyneladende velkendte brandingforsøg. Lidt mørkere eller lysere farveskemaer, mistænkelige links, og manglen på varemærker eller copyright-symboler er nogle andre almindelige tegn på, at du har at gøre med en ondsindet fidus.

Implementer altid programrettelser og opdateringer med det samme

programmer og applikationer, der ikke er patchet eller forældet, kan blive en port til løsepenge på et øjeblik. Ondsindede skuespillere er berygtede for kløgtigt at udnytte systemsårbarheder, hvorfor du altid skal holde dine enheder op til kode. En løsning som vores helt eget Thor Foresight Home kan hjælpe dig med at lukke de gennemsnitlige sikkerhedshuller, så snart opdateringer er implementeret.

SIKRE DIN ONLINE SØGNING!

få trussel forebyggelse hjem

ikke alene lapper Foresight dit program automatisk, men det filtrerer også potentielle løsepenge og Apt ‘ er ved at stå mellem dine personlige data og det inficerede indhold. Som et ekstra sikkerhedslag er det kompatibelt med andre cybersikkerhedsforanstaltninger, du måtte have på plads. I betragtning af at du har nogle, selvfølgelig.

installer en næste generations antivirusløsning

lad os cirkel tilbage i et minut. Thor Foresight kan hjælpe dig med at beskytte dit hjem mod løsepenge og andre ondsindede trusler, men det kan ikke gøre det alene. Min anbefaling er at parre den med en næste generations antivirusløsning, såsom Heimdals Thor Vigilance Home. Let at installere og lys på enhedens ressourcer, det er det ideelle hjemmeforsvar mod Apt ‘ er. Sammen med fremsyn, Vigilance danner Thor Premium Home cybersecurity suite, der kan stoppe selv de mest robuste løsepenge og ondsindede programmer fra at få ulovlig adgang til dine dyrebare data. En holistisk løsning, Premium er både proaktiv og reaktiv, tilbyder dig all-around beskyttelse mod enhver form for online skade.

for at opsummere det…

som en del af den berygtede Stop Djvu-familie er det en cybertrussel, der skal regnes med. Omend relativt ukendt, er det værd at bemærke, at det allerede har gjort et par ofre blandt onlinebrugere. Og med en kompatibel decryptor ingen steder at finde endnu, forebyggelse er stadig din bedste satsning, som altid.