sidste uge har jeg stødt på et fantastisk værktøj ved navn ‘Inspy’, der blev skrevet af gojhonny i begyndelsen af 2016. Desværre har jeg ikke hørt om dette værktøj tidligere på trods af at det var næsten 2 år gammelt, heldigvis blev det henvist til Offensive Security i Kali 2017.3 release post som en del af repo. Inspy er et LinkedIn-optællingsværktøj skrevet i Python, der kan bruges til passiv informationsindsamling ved hjælp af oplysninger, der er offentligt tilgængelige på LinkedIn. Inspy bruger jobtitler og afdelingsnavne på LinkedIn-profiler for at finde ud af, hvem der er ansat i en bestemt organisation, og i hvilken rolle. Derudover kan dette værktøj også opdage teknologier, der bruges af denne organisation ved at gennemgå Jobliste for specifikke søgeord. Lad os se på de to forskellige driftsformer for dette værktøj: EmSpy og TechSpy.

i EmSpy-tilstand søger dette værktøj efter LinkedIn-brugere, der er ansat af organisationen ved hjælp af en ordliste. Ordlisten, der følger med dette værktøj, indeholder lidt over 300 jobtitler og afdelingsnavne, der bruges til at matche jobtitlen og/eller afdelingen sammen med firmanavnet på LinkedIn-profilen. Den anden tilstand kaldes TechSpy. I TechSpy-tilstand gennemsøger det LinkedIn efter teknologier, der er nævnt i en virksomheds jobannoncer, især i jobbeskrivelsen. Dette vil give os en indikation af, hvilke teknologier der er i brug af virksomheden som f.eks. På tidspunktet for at skrive denne tutorial fungerer TechSpy-funktionen desværre ikke (længere). Dette skyldes sandsynligvis, at LinkedIn ændrer deres ordninger, eller måske endnu mere sandsynligt blokerer LinkedIn de forespørgsler, der genereres fra vores netværk efter et par testkørsler. Af denne grund vil vi bare fokusere på EmSpy-funktionaliteten for nu og opdatere denne hacking-tutorial, når TechSpy-funktionen fungerer korrekt igen.

kører InSpy med EmSpy

før vi kan køre InSpy, skal vi installere værktøjet på vores system. Du kan installere det ved blot at køre følgende kommando:

apt update && apt-y install inspy

næste kan vi udskrive brugsvejledningen ved at køre følgende kommando:

inspy-h

InSpy - et LinkedIn-optællingsværktøj af Jonathan Broche (@jonathanbroche)positionelle argumenter: firmanavn, der skal bruges til opgaver.valgfri argumenter: - h, --help vis denne hjælpemeddelelse og afslut-v, -- version Vis programmets versionsnummer og afslutteknologisøgning: -- techspy gennemgå LinkedIn jobannoncer for teknologier, der anvendes af virksomheden. Teknologier importeret fra en ny linje afgrænset fil. -- begræns Int begrænse antallet af jobannoncer til at gennemgå. Empspy Oplev medarbejdere efter titel og / eller afdeling. Titler og afdelinger importeres fra en ny linjeafgrænset fil. -- emailformat string Opret e-mail-adresser til opdagede medarbejdere ved hjælp af et kendt format. dette udskriver en oversigt over alle muligheder, der er tilgængelige for os med en beskrivelse. For at kunne køre dette værktøj er der et par nødvendige parametre, som vi skal udfylde, som er: –techspyor –emspymode og det firmanavn, som vi ønsker at finde medarbejdere til. Da techspy i øjeblikket ikke fungerer, vil vi kun se på emspy. EmSpy-tilstanden tager kun et argument, som er ordlisten, der indeholder titlerne. Standardordlisterne findes i følgende mappe:

/usr / share / inspy / ordlister/

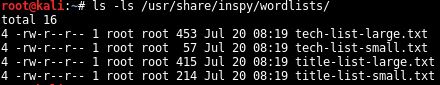

ordlistekataloget indeholder 4 forskellige ordlister, hvorfra 2 indeholder titlerne og er beregnet til at blive brugt i EmSpy-tilstand. De andre 2 lister er beregnet til at blive brugt i TechSpy-tilstand.

Inspy ordlister

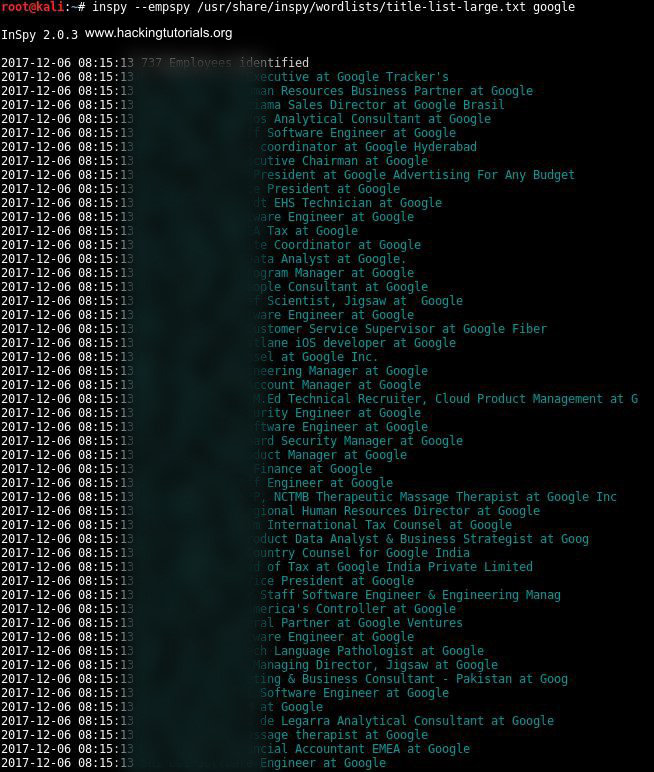

nu hvor vi ved, hvor ordlisterne er placeret, kan vi bruge dem i følgende kommando til at søge efter Google-medarbejdere med en LinkedIn-profil:

inspy-empspy/usr/del/inspy/ordlister / Titel-liste-stor.google

737 medarbejdere fundet på 63,7 sekunder, det er utroligt!

InSpy fandt i alt 737 LinkedIn-profiler, der har Google nævnt i jobtitlen. 1% af det samlede personale (70k+ i 2017) ansat af Google, hvis alle resultater var gyldige resultater. Personligt er jeg forbløffet over den tid det tog at finde disse medarbejdere, kun 63,7 sekunder, hvilket er utroligt hurtigt. Udvidelse af antallet af poster kan give endnu bedre resultater, selvom jeg må sige, at den inkluderede liste allerede er ret effektiv. Endelig Inspy har også muligheder for at eksportere resultaterne i forskellige formater; HTML, CSV & JSON. Selvom disse formater kan være nyttige i nogle tilfælde, har jeg ikke testet dem.

e-mail-format

en anden muligvis interessant funktion er indstillingen ’emailformat’. Disse indstillinger giver dig mulighed for at angive et format for en e-mail-adresse og eksportere søgeresultaterne som e-mail-adresser. Lad os sige, at du ved, at Google bruger fornavnet.lastname format vi kan specificere dette format, og Inspy genererer en liste over e-mail-adresser i henhold til dette format. Følgende kommando søger efter Google-medarbejdere og genererer en liste over e-mail-adresse i fornavnet.lastname format:

inspy-empspy/usr/del/inspy/ordlister / Titel-liste-stor.emailformat [email protected] google

der er flere andre formater, som du kan bruge med indstillingen ’emailformat’, alle tilgængelige indstillinger er angivet i hjælpefunktionen.

Bemærk: Selvom oplysningerne fra InSpy er offentligt tilgængelige, har vi besluttet at sløre navnene i søgeresultaterne.

dette afslutter tutorial for denne fantastiske hacking værktøj. Er du interesseret i at lære mere om andre hacking værktøjer? Sørg for, at du får en tyvegods på vores Metasploit, udnyttelses-og netværkssektioner.