Eine neue Cyber-Bedrohung schlägt online Wellen, da immer mehr Benutzer Infektionen melden. Ich spreche von Kolz Ransomware, einer relativ unbekannten Sorte, die so schändlich ist wie bekanntere Namen in der Branche wie Netwalker oder Sodinokibi. Aber was macht Kolz Ransomware so schwer zu fassen? Im Folgenden habe ich ein kurzes Kompendium der verfügbaren Informationen dazu zusammengestellt und einige Ratschläge zu Ihrem Schutz gegeben. So, wenn Sie lernen wollen, was Kolz Ransomware ist und, wichtiger, wie man damit umgeht, dann lesen Sie weiter.

- Was ist Kolz Ransomware?

- Wie Kolz Ransomware Geräte verschlüsselt

- So entfernen Sie Kolz Ransomware

- Isolieren Sie das infizierte Gerät

- Identifizieren Sie die verschlüsselten Dateien

- Suchen Sie nach einem Kolz Ransomware Decryptor

- So verhindern Sie einen Kolz-Ransomware-Angriff

- Führen Sie routinemäßige Datensicherungen durch (online und offline)

- Machen Sie sich mit Social-Engineering-Praktiken vertraut

- Patches und Updates immer sofort bereitstellen

- Installieren Sie eine Antivirenlösung der nächsten Generation

- Um es zusammenzufassen…

Was ist Kolz Ransomware?

Kolz ist ein Ransomware-Stamm, der Teil der STOP Djvu Ransomware-Familie ist, die vom unabhängigen Ransomware-Jäger Michael Gillespie entdeckt wurde. Die Operation ist seit mindestens Dezember 2016 aktiv, als die erste Variante entdeckt wurde. Ab September 2020, so viele wie 160 Varianten von Djvu Ransomware wurden veröffentlicht, wenn nicht mehr. Die STOP Djvu Cybercrime-Familie hat im Laufe der Jahre über 116,000 bestätigte Opfer gemacht, wobei die tatsächliche Schätzung bei satten 460,000 liegt. Tatsächlich besteht mehr als die Hälfte der weltweit eingesetzten Ransomware-Angriffe aus einer Form von Djvu. Stämme aus der STOP Djvu-Familie laufen auf RSA-1024-Kryptographie, einem asymmetrischen Verschlüsselungsalgorithmus, der sowohl öffentliche als auch private Schlüssel für jedes Opfer generiert. Während ersteres die Verschlüsselung erleichtert, wird das letztere Gegenstück zu Entschlüsselungszwecken erstellt. Diese Methode der Operation gilt Kolz Ransomware als auch.

Wie Kolz Ransomware Geräte verschlüsselt

Wir sind uns immer noch nicht 100% sicher, wie sich Kolz Ransomware verbreitet, da über sein bevorzugtes Infektionsmedium bisher nicht berichtet wurde. Diese Art von Cyberbedrohung breitet sich jedoch normalerweise auf eine (oder mehrere) der folgenden fünf Arten aus:

- Malspam-Kampagnen

- Netzwerktrojaner

- inoffizielle Tools von Drittanbietern

- betrügerische Dateien

- Peer-to-Peer (P2P) Netzwerke

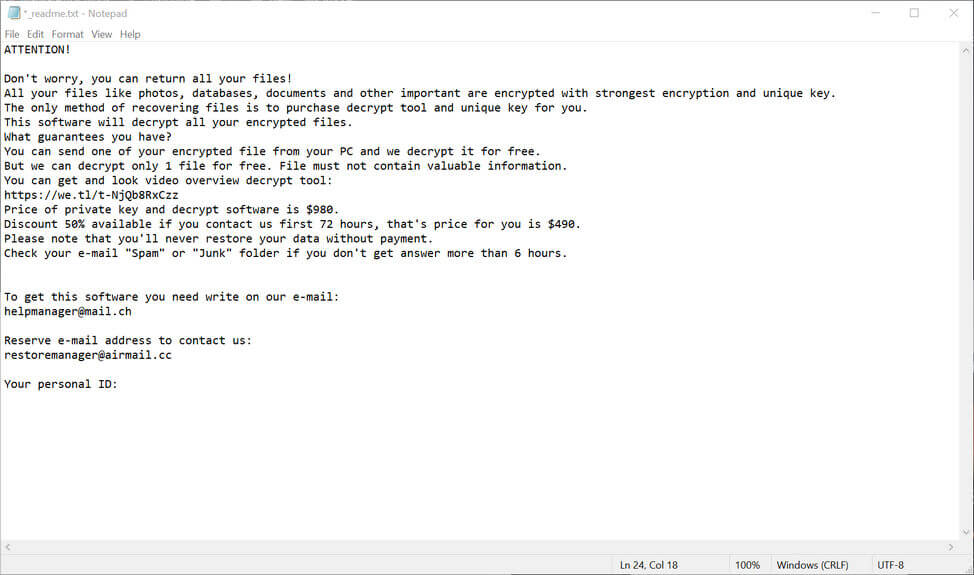

Sobald Kolz Ransomware Ihr Gerät erfolgreich infiltriert hat, werden alle Dateien verschlüsselt, die bilder, Dokumente, Datenbanken und andere Dateien auf Ihrem Gerät. Sie können sagen, welche Dateien verschlüsselt wurden, weil eine zusätzliche .die Kolz-Erweiterung wird dabei zu ihrem Namen hinzugefügt. So zum Beispiel Rennmaus.ich würde Gerbil werden.jpeg.kolz. Nachdem alle Dateien beschädigt wurden, stellt Kolz eine Textdatei mit dem Titel _readme bereit.txt in allen Ordnern, die verschlüsselte Ressourcen enthalten. Sie können sehen, wie das Dokument in dem unten eingebetteten Bild aussieht:

Bildquelle: MalwareTips

Der Text im Bild oben lautet wie folgt:

ACHTUNG! Keine Sorge, Sie können alle Ihre Dateien zurückgeben! Alle Ihre Dateien wie Bilder, Datenbanken, Dokumente und andere wichtige werden mit der stärksten Verschlüsselung und einem eindeutigen Schlüssel verschlüsselt. Die einzige Methode zur Wiederherstellung von Dateien ist der Kauf entschlüsseln Werkzeug und eindeutigen Schlüssel für Sie. Diese Software entschlüsselt alle Ihre verschlüsselten Dateien. Welche Garantien haben Sie? Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC senden und wir entschlüsseln sie kostenlos. Aber wir können nur entschlüsseln 1 Datei kostenlos. Die Datei darf keine wertvollen Informationen enthalten. Sie können erhalten und schauen video übersicht entschlüsseln werkzeug: hxxps://we.tl/t-18R6r7GGG8 Preis von privaten schlüssel und entschlüsseln software ist $980. Rabatt 50% verfügbar, wenn sie kontaktieren sie uns erste 72 stunden,, dass der preis für sie ist $490. Bitte beachten Sie, dass Sie Ihre Daten niemals ohne Bezahlung wiederherstellen werden. Überprüfen Sie Ihren E-Mail-Ordner „Spam“ oder „Junk“, wenn Sie keine Antwort mehr als 6 Stunden erhalten. Um diese Software zu erhalten, müssen Sie auf unsere E-Mail schreiben: [email protected] E-Mail-Adresse reservieren, um uns zu kontaktieren: [email protected] Ihre persönliche ID:

Bitte beachten Sie, dass der letzte Teil der Lösegeldforderung lesen „Ihre persönliche ID“ wurde in der Probe leer gelassen. Dies liegt daran, dass der Schlüssel für jeden Benutzer individuell durch das oben genannte Verfahren der RSA-1024-Kryptographie generiert wird. Wenn Sie das Textdokument durchlesen, neigen Sie möglicherweise zu der Annahme, dass es alles in allem recht zugänglich erscheint. Cyberkriminelle meinen es jedoch nie gut und ich rate dringend, nicht mehr Geld in die Tasche zu stecken, um ihre illegalen Aktivitäten weiter voranzutreiben. Einfach gesagt, zahlen Sie das Lösegeld nicht. Es lohnt sich nicht. Stattdessen, meine Empfehlung ist, entweder zu prüfen, wie Kolz Ransomware zu entfernen oder wie ein Angriff vollständig zu verhindern. In den folgenden Abschnitten werde ich jedes dieser Themen ausführlicher diskutieren, damit wir feststellen können, was gegen diesen speziellen Djvu-Stamm getan werden kann. Also, ohne weiteres, lass uns darauf eingehen.

So entfernen Sie Kolz Ransomware

Lassen Sie uns zunächst sehen, wie Sie mit einer Kolz Ransomware-Infektion umgehen können. Egal, ob Sie zu Hause oder in Ihrem Firmennetzwerk sind, die folgenden drei Schritte sind entscheidend für eine erfolgreiche Bereinigung.

Isolieren Sie das infizierte Gerät

Eine schnelle Reaktion ist unerlässlich, wenn Sie mit einer Ransomware-Infektion zu tun haben, einschließlich einer, an der der Kolz-Stamm beteiligt ist. Daher besteht die erste Maßnahme, die Sie ergreifen möchten, darin, das infizierte Gerät zu isolieren, um zu verhindern, dass sich die Bedrohung auf andere Computer ausbreitet, die im selben lokalen Netzwerk betrieben werden.

- Trennen Sie das Gerät vom Internet, indem Sie das Ethernet-Kabel abziehen. Wenn Ihr Computer mit einem Wi-Fi-Netzwerk verbunden ist, empfehle ich, die Verbindung über die Systemsteuerung Ihres Computers zu deaktivieren.

- Werfen Sie alle externen Speichergeräte aus, indem Sie zu Arbeitsplatz gehen, mit der rechten Maustaste auf die betreffenden Laufwerke klicken und die Option Auswerfen auswählen. Dies verhindert, dass Kolz Ransomware sie auch verschlüsselt.

- Melden Sie sich aus der Cloud ab, um zu verhindern, dass Cyberkriminelle Anwendungen und dort gespeicherte Daten hacken. Vielleicht möchten Sie sogar in Betracht ziehen, die zugehörige Verwaltungssoftware zu deinstallieren.

Dies sind die drei Schritte, die Sie befolgen müssen, um sicherzustellen, dass der infizierte Computer vollständig offline ist. Nachdem Sie dies erreicht haben, können Sie mit dem Entfernungsprozess fortfahren.

Identifizieren Sie die verschlüsselten Dateien

Nachdem Sie sichergestellt haben, dass die infizierten Geräte nicht mehr mit anderen im Netzwerk verbunden sind, ist es an der Zeit, das Ausmaß des angerichteten Schadens zu ermitteln. Im Falle eines Kolz Ransomware-Angriffs ist dies relativ einfach. Wie bereits erwähnt, haben Dateien, die von diesem STOP Djvu-Stamm verschlüsselt wurden, eine .kolz Erweiterung addended zu seinem regulären von .jpg, .doc, und so weiter. Was ist mehr, Jeder Ordner, der eine oder mehrere beschädigte Dateien enthält, enthält auch die Lösegeldforderung.

Suchen Sie nach einem Kolz Ransomware Decryptor

Im Oktober 2019 wurde ein STOP Djvu Ransomware Decryptor für 148 der bekannten Varianten der Cyberbedrohung veröffentlicht. Das Tool ist jedoch für Infektionen bis August 2019 effizient, was bedeutet, dass niemand, der nach diesem Datum infiziert ist, es verwenden kann. Leider ist Kolz Ransomware noch keine Version von Djvu, die mit Hilfe kostenloser Tools entschlüsselt werden kann. Darüber hinaus kann die zufällige Suche im Internet nach einer Verletzung sogar eine Beleidigung darstellen. Im Juni 2020 entdeckten Sicherheitsforscher, dass ein Programm, das vorgab, ein Kolz Ransomware Decryptor zu sein, tatsächlich eine betrügerische Software war, die einen Ransomware-Stamm namens Zorab lieferte. Aus diesem Grund, Ich schlage vor, immer Ihre Decryptoren aus verifizierten Quellen nur. Zum Beispiel hat die BleepingComputer-Site einen ständig aktualisierten Abschnitt zu diesem Thema, in dem Sie die neuesten Versionen sowie andere nützliche Informationen zu diesem Thema finden. Oder Sie können Heimdal Security’s eigenen Blog-Artikel über kostenlose Ransomware-Entschlüsselungstools ausprobieren. Wir bürgen auch dafür, Sie regelmäßig auf dem Laufenden zu halten, und wir werden den Kolz Ransomware Decryptor dort hinzufügen, sobald er herauskommt. In der Zwischenzeit können Sie sich im Falle einer Infektion an die zuständigen Behörden für Cyberkriminalität in Ihrer Region wenden oder sich an kompetente Drittanbieter wenden, die Ihnen bei der Eindämmung helfen können.

So verhindern Sie einen Kolz-Ransomware-Angriff

Führen Sie routinemäßige Datensicherungen durch (online und offline)

Das Erstellen von Kopien wichtiger Daten in der Cloud ist ein bekanntes Sicherheitsverfahren. Dennoch können Cyberangriffe auch dort zu Ihnen kommen. Aus diesem Grund kann ich die Bedeutung eines Offline-Datensicherungssystems nicht genug betonen. Am Ende des Tages konkurriert nichts mit dem guten alten Flash-Laufwerk, der externen Festplatte, SSD oder HDD. Darüber hinaus sollten Sie auch berücksichtigen, wie gut die Dateien auf Ihrem Computer geschützt sind. Backups können Sie nur so weit bringen. Eine praktikable Option ist in diesem Fall die Verteilung Ihrer Daten auf mehrere Partitionen. Auf diese Weise wird es für Hacker schwieriger, alles zu erreichen, bevor Sie es zur Kenntnis nehmen und sie rausschmeißen.

Machen Sie sich mit Social-Engineering-Praktiken vertraut

Vor allem Ransomware sowie Malware, Trojaner und andere damit verbundene Bedrohungen verbreiten sich durch clevere Social-Engineering-Praktiken. Cyberattacker werden heutzutage immer schlauer. Sie können nicht nur die E-Mail-Adressen von Personen nachahmen, die Sie kennen, sondern auch die Bilder von beliebten Marken, Dienstleistern oder Institutionen. Selbst erfahrene Internetnutzer können manchmal dieser Art von Trick zum Opfer fallen. Aus diesem Grund sollten Sie immer die Augen offen halten, wenn Sie zu Hause oder am Arbeitsplatz ein aktiver Internetnutzer sind. Wenn es um Phishing-E-Mails geht, sind falsche oder irreführende Rechtschreibversuche (z. B. die Verwendung von Kleinbuchstaben „L“ anstelle von Großbuchstaben „i“ und umgekehrt) die erste Sache, auf die Sie achten sollten. Gleiches gilt für scheinbar vertraute Branding-Versuche. Etwas dunklere oder hellere Farbschemata, verdächtige Links und das Fehlen von Marken- oder Urheberrechtssymbolen sind weitere häufige Anzeichen dafür, dass Sie es mit einem bösartigen Betrug zu tun haben.

Patches und Updates immer sofort bereitstellen

Ungepatchte oder veraltete Software und Anwendungen können im Handumdrehen zu einem Gateway für Ransomware werden. Böswillige Akteure sind dafür berüchtigt, Systemschwachstellen geschickt auszunutzen, weshalb Sie Ihre Geräte immer auf dem neuesten Stand halten sollten. Eine Lösung wie unser eigenes Thor Foresight Home kann Ihnen helfen, diese großen Sicherheitslücken zu schließen, sobald Updates bereitgestellt werden.

SICHERN SIE IHR ONLINE-SURFEN!

Holen Sie sich Threat Prevention nach Hause

Foresight patcht Ihre Software nicht nur automatisch, sondern filtert auch potenzielle Ransomware und APTs, indem es zwischen Ihren persönlichen Daten und den infizierten Inhalten steht. Als zusätzliche Sicherheitsebene ist es mit allen anderen Cybersicherheitsmaßnahmen kompatibel, die Sie möglicherweise getroffen haben. Wenn man bedenkt, dass Sie welche haben, natürlich.

Installieren Sie eine Antivirenlösung der nächsten Generation

Lassen Sie uns für eine Minute zurückkreisen. Thor Foresight kann Ihnen helfen, Ihr Zuhause vor Ransomware und anderen bösartigen Bedrohungen zu schützen, aber es kann es nicht alleine schaffen. Meine Empfehlung ist, es mit einer Antivirenlösung der nächsten Generation wie Heimdals Thor Vigilance Home zu koppeln. Einfach zu installieren und licht auf ihrem gerät ressourcen, es ist die ideale at-home verteidigung gegen APTs. Zusammen mit Foresight bildet Vigilance die Thor Premium Home Cybersecurity Suite, die selbst die robusteste Ransomware und Malware daran hindern kann, unrechtmäßigen Zugriff auf Ihre wertvollen Daten zu erhalten. Als ganzheitliche Lösung ist Premium sowohl proaktiv als auch reaktiv und bietet Ihnen umfassenden Schutz vor jeder Form von Online-Schaden.

Um es zusammenzufassen…

Als Teil der berüchtigten STOP Djvu Familie, Kolz Ransomware ist eine Cyber-Bedrohung zu rechnen. Obwohl relativ unbekannt, ist es erwähnenswert, dass es bereits einige Opfer unter den Online-Nutzern gemacht hat. Und mit einem kompatiblen Decryptor nirgendwo nur noch gefunden werden, Prävention bleibt die beste Wahl, wie immer.