Letzte Woche bin ich auf ein großartiges Tool namens ‚Inspy‘ gestoßen, das Anfang 2016 von gojhonny geschrieben wurde. Leider habe ich noch nichts von diesem Tool gehört, obwohl es fast 2 Jahre alt ist, glücklicherweise wurde es von Offensive Security im Kali 2017.3 Release Post als Teil des Repos referenziert. Inspy ist ein in Python geschriebenes LinkedIn-Enumerationstool, das zur passiven Sammlung von Informationen unter Verwendung von Informationen verwendet werden kann, die auf LinkedIn öffentlich verfügbar sind. Inspy verwendet Berufsbezeichnungen und Abteilungsnamen in LinkedIn-Profilen, um herauszufinden, wer in einer bestimmten Organisation beschäftigt ist und in welcher Rolle. Darüber hinaus kann dieses Tool auch Technologien entdecken, die von dieser Organisation verwendet werden, indem die Jobliste nach bestimmten Schlüsselwörtern durchsucht wird. Werfen wir einen Blick auf die zwei verschiedenen Betriebsmodi für dieses Tool: EmSpy und TechSpy.

Im EmSpy-Modus sucht dieses Tool mithilfe einer Wortliste nach LinkedIn-Benutzern, die von der Organisation angestellt sind. Die in diesem Tool enthaltene Wortliste enthält etwas mehr als 300 Berufsbezeichnungen und Abteilungsnamen, die verwendet werden, um die Berufsbezeichnung und / oder Abteilung zusammen mit dem Firmennamen im LinkedIn-Profil abzugleichen. Der zweite Modus heißt TechSpy. Im TechSpy-Modus wird LinkedIn nach Technologien durchsucht, die in Stellenangeboten eines Unternehmens erwähnt werden, insbesondere in der Stellenbeschreibung. Dies gibt uns einen Hinweis darauf, welche Technologien vom Unternehmen verwendet werden, z. B. Windows-Technologie, Anwendungen, Firewall-Marken und Netzwerkgeräte. Zum Zeitpunkt des Schreibens dieses Tutorials funktioniert die TechSpy-Funktion leider nicht (mehr). Dies wird wahrscheinlich dadurch verursacht, dass LinkedIn seine Schemata ändert oder, vielleicht noch wahrscheinlicher, LinkedIn blockiert die Abfragen, die nach einigen Testläufen aus unserem Netzwerk generiert werden. Aus diesem Grund werden wir uns vorerst nur auf die Techspy-Funktionalität konzentrieren und dieses Hacking-Tutorial aktualisieren, wenn die TechSpy-Funktion wieder ordnungsgemäß funktioniert.

InSpy mit EmSpy ausführen

Bevor wir InSpy ausführen können, müssen wir das Tool auf unserem System installieren. Sie können es installieren, indem Sie einfach den folgenden Befehl ausführen:

apt update && apt -y install inspy

Als nächstes können wir die Gebrauchsanweisung drucken, indem wir den folgenden Befehl ausführen:

inspy -h

InSpy - Ein LinkedIn-Aufzählungswerkzeug von Jonathan Broche (@jonathanbroche) Positionsargumente: Firma Firmenname für Aufgaben.optionale Argumente: -h, --help zeigt diese Hilfemeldung an und beendet -v, --version zeigt die Versionsnummer des Programms und die exitTechnology-Suche an: --techspy Crawlt LinkedIn-Stellenangebote für vom Unternehmen verwendete Technologien. Technologien, die aus einer neuen zeilentrennten Datei importiert wurden. --limit int Begrenzen Sie die Anzahl der zu crawlenden Joblisten. Employee Harvesting: --empspy Entdecken Sie Mitarbeiter nach Titel und / oder Abteilung. Titel und Abteilungen werden aus einer neuen zeilentrennten Datei importiert. --emailformat String Erstellen Sie E-Mail-Adressen für Ihre Mitarbeiter in einem bekannten Format. Hiermit wird eine Übersicht aller Optionen, die uns zur Verfügung stehen, mit einer Beschreibung gedruckt. Um dieses Tool erfolgreich auszuführen, müssen einige Parameter ausgefüllt werden: –techspyor -emspymode und der Firmenname, für den wir Mitarbeiter suchen möchten. Da techspy derzeit nicht funktioniert, werden wir uns nur emspy ansehen. Der EmSpy-Modus akzeptiert nur ein Argument, nämlich die Wortliste, die die Titel enthält. Die Standardwortlisten befinden sich im folgenden Verzeichnis:

/ usr / teilen / inspy/ Wortlisten/

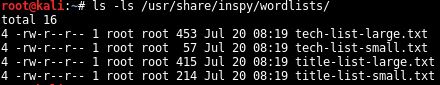

Das Wortlistenverzeichnis enthält 4 verschiedene Wortlisten, von denen 2 die Titel enthalten und im EmSpy-Modus verwendet werden sollen. Die anderen 2 Listen sollen im TechSpy-Modus verwendet werden.

Inspy wordlists

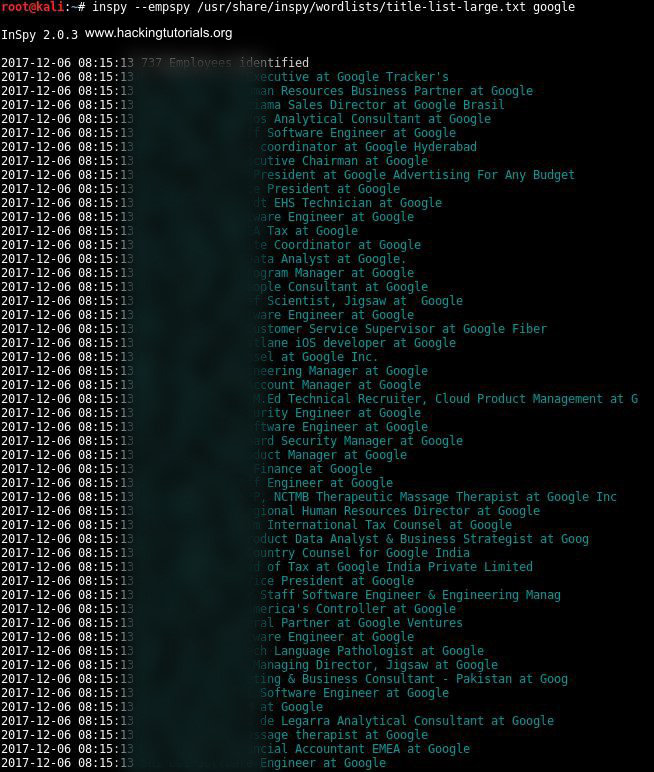

Nachdem wir nun wissen, wo sich die Wortlisten befinden, können wir sie im folgenden Befehl verwenden, um nach Google-Mitarbeitern mit einem LinkedIn-Profil zu suchen:

inspy -empspy /usr/share/inspy/Wortlisten / Titel-Liste-groß.txt google

737 Mitarbeiter in 63,7 Sekunden gefunden, das ist unglaublich!

InSpy hat insgesamt 737 LinkedIn-Profile gefunden, die Google in der Stellenbezeichnung erwähnt hat. Dies ist ungefähr 1% des gesamten Personals (70k+ in 2017), das von Google beschäftigt wird, wenn alle Ergebnisse gültige Ergebnisse sind. Ich persönlich bin erstaunt, wie lange es gedauert hat, diese Mitarbeiter zu finden, nur 63,7 Sekunden, was unglaublich schnell ist. Das Erweitern der Anzahl der Einträge kann zu noch besseren Ergebnissen führen, obwohl ich sagen muss, dass die enthaltene Liste bereits ziemlich effektiv ist. Schließlich hat Inspy auch Optionen, um die Ergebnisse in verschiedenen Formaten zu exportieren; HTML, CSV & JSON. Während diese Formate in einigen Fällen nützlich sein können, habe ich sie nicht getestet.

E-Mail-Format

Eine weitere möglicherweise interessante Funktion ist die Option ‚emailformat‘. Mit dieser Option können Sie ein Format für eine E-Mail-Adresse angeben und die Suchergebnisse als E-Mail-Adressen exportieren. Angenommen, Sie wissen, dass Google den Vornamen verwendet.nachname Format Wir können dieses Format angeben und Inspy generiert eine Liste von E-Mail-Adressen gemäß diesem Format. Der folgende Befehl sucht nach Google-Mitarbeitern und generiert eine Liste der E-Mail-Adressen im Vornamen.nachname Format:

inspy -empspy /usr/share/inspy/Wortlisten / Titel-Liste-groß.txt -emailformat [email protected] google

Es gibt mehrere andere Formate, die Sie mit der Option ‚emailformat‘ verwenden können.

Hinweis: Obwohl die von InSpy gefundenen Informationen öffentlich verfügbar sind, haben wir beschlossen, die Namen in den Suchergebnissen zu verwischen.

Damit ist das Tutorial für dieses großartige Hacking-Tool abgeschlossen. Möchten Sie mehr über andere Hacking-Tools erfahren? Schauen Sie sich unsere Abschnitte Metasploit, Exploitation und Networking an.