La semana pasada me encontré con una herramienta increíble llamada ‘Inspy’ que fue escrita por gojhonny a principios de 2016. Desafortunadamente, no he oído hablar de esta herramienta antes a pesar de que tiene casi 2 años, afortunadamente, la Seguridad ofensiva hizo referencia a ella en la publicación de la versión Kali 2017.3 como parte del repositorio. Inspy es una herramienta de enumeración de LinkedIn escrita en Python que se puede usar para recopilar información pasiva utilizando información que está disponible públicamente en LinkedIn. Inspy utiliza títulos de trabajo y nombres de departamento en los perfiles de LinkedIn para averiguar quién está empleado en una organización específica y en qué función. Además, esta herramienta también puede descubrir tecnologías que están siendo utilizadas por esta organización rastreando la lista de trabajos para palabras clave específicas. Echemos un vistazo a los dos modos de operación diferentes para esta herramienta: EmSpy y TechSpy.

En el modo EmSpy, esta herramienta busca usuarios de LinkedIn empleados por la organización mediante una lista de palabras. La lista de palabras que se incluye con esta herramienta contiene poco más de 300 títulos de trabajo y nombres de departamento que se utilizan para coincidir con el título de trabajo y/o departamento junto con el nombre de la empresa en el perfil de LinkedIn. El segundo modo se llama TechSpy. En el modo TechSpy, rastrea LinkedIn en busca de tecnologías que se mencionan en las listas de trabajo de una empresa, especialmente en la descripción del trabajo. Esto nos dará una indicación de qué tecnologías están en uso por la empresa, como tecnología de Windows, aplicaciones, marcas de cortafuegos y equipos de red. En el momento de escribir este tutorial, la función TechSpy desafortunadamente no funciona (ya). Esto es probablemente causado por LinkedIn cambiando sus esquemas o, tal vez incluso más probable, LinkedIn está bloqueando las consultas que se generan desde nuestra red después de un par de pruebas. Por esta razón, nos centraremos en la funcionalidad EmSpy por ahora y actualizaremos este tutorial de hacking cuando la función TechSpy vuelva a funcionar correctamente.

Ejecutar InSpy con EmSpy

Antes de poder ejecutar InSpy tenemos que instalar la herramienta en nuestro sistema. Puede instalarlo simplemente ejecutando el siguiente comando:

apt update & & apt-y install inspy

A continuación, podemos imprimir las instrucciones de uso ejecutando el siguiente comando:

inspy-h

InSpy-Una herramienta de enumeración de LinkedIn por Jonathan Broche (@jonathanbroche)argumentos posicionales: nombre de empresa para usar en tareas.argumentos opcionales: - h ,show help mostrar este mensaje de ayuda y salir-v ,version version mostrar el número de versión del programa y la búsqueda de tecnología de salida: -- techspy Rastree los listados de trabajo de LinkedIn para las tecnologías utilizadas por la empresa. Tecnologías importadas desde un nuevo archivo delimitado por líneas. -- limitar int Limitar el número de ofertas de trabajo a rastrear. Recolección de empleados: emp empspy Descubre empleados por título y / o departamento. Los títulos y departamentos se importan desde un nuevo archivo delimitado por líneas. -- cadena de formato de correo electrónico Cree direcciones de correo electrónico para empleados descubiertos utilizando un formato conocido. Esto imprimirá una descripción general de todas las opciones que están disponibles para nosotros con una descripción. Para ejecutar con éxito esta herramienta, hay algunos parámetros necesarios que debemos completar, que son: –techspyor –emspymode y el nombre de la empresa para el que queremos ubicar a los empleados. Dado que techspy no funciona actualmente, solo veremos emspy. El modo EmSpy solo toma un argumento, que es la lista de palabras que contiene los títulos. Las listas de palabras predeterminadas se encuentran en el siguiente directorio:

/usr / compartir / inspy / listas de palabras/

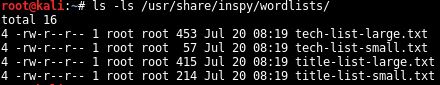

El directorio de listas de palabras contiene 4 listas de palabras diferentes de las cuales 2 contienen los títulos y están destinadas a usarse en modo EmSpy. Las otras 2 listas están destinadas a ser utilizadas en el modo TechSpy.

Listas de palabras de Inspy

Ahora que sabemos dónde se encuentran las listas de palabras, podemos usarlas en el siguiente comando para buscar empleados de Google con un perfil de LinkedIn:

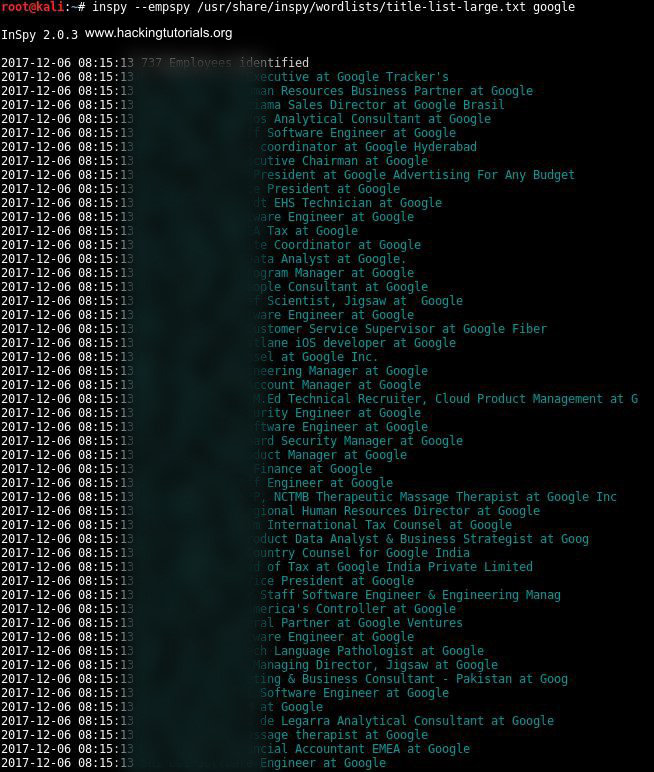

inspy-empspy / usr/share/inspy/listas de palabras / lista de títulos-grande.txt google

737 empleados encontrados en 63,7 segundos, ¡es increíble!

InSpy encontró un total de 737 perfiles de LinkedIn que Google mencionó en el título del trabajo. Esto representa aproximadamente el 1% del personal total (más de 70 mil en 2017) empleado por Google si todos los resultados fueran resultados válidos. Personalmente, me sorprende el tiempo que tardó en encontrar a estos empleados, solo 63,7 segundos, lo que es increíblemente rápido. Ampliar el número de entradas podría producir resultados aún mejores, aunque debo decir que la lista incluida ya es bastante efectiva. Finalmente Inspy también tiene opciones para exportar los resultados en diferentes formatos; HTML, CSV & JSON. Si bien estos formatos pueden ser útiles en algunos casos, no los he probado.

Formato de correo electrónico

Otra característica posiblemente interesante es la opción ‘emailformat’. Esta opción le permite especificar un formato para una dirección de correo electrónico y exportar los resultados de búsqueda como direcciones de correo electrónico. Digamos que sabes que Google usa el primer nombre.formato de apellido podemos especificar este formato e Inspy generará una lista de direcciones de correo electrónico de acuerdo con este formato. El siguiente comando busca empleados de Google y genera una lista de direcciones de correo electrónico en el nombre.formato de apellido:

inspy-empspy / usr/share/inspy/listas de palabras / lista de títulos-grande.formato de correo electrónico txt [email protected] google

Hay varios otros formatos que puede usar con la opción ‘emailformat’, todas las opciones disponibles se enumeran en la función de ayuda.

Nota: A pesar de que la información encontrada por InSpy está disponible públicamente, hemos decidido difuminar los nombres en los resultados de búsqueda.

Esto concluye el tutorial de esta increíble herramienta de hacking. ¿Está interesado en obtener más información sobre otras herramientas de hacking? Asegúrate de tener un botín en nuestras secciones de Metasploit, Explotación y redes.