viime viikolla olen törmännyt mahtava työkalu nimeltä ”Inspy”, joka on kirjoittanut gojhonny alkuvuodesta 2016. Valitettavasti en ole kuullut tästä työkalusta aiemmin, vaikka se on lähes 2 vuotta vanha, onneksi se viitattiin loukkaavaa turvallisuutta Kali 2017.3 release post osana repo. Inspy on Python-kielellä kirjoitettu LinkedIn-luettelointityökalu, jota voidaan käyttää passiiviseen tiedonkeruuseen LinkedInissä julkisesti saatavilla olevan tiedon avulla. Inspy käyttää LinkedIn-profiileissa tehtävänimikkeitä ja osastonimiä selvittääkseen, ketkä ovat tietyn organisaation palveluksessa ja missä roolissa. Lisäksi tämä työkalu voi myös löytää teknologioita, joita tämä organisaatio käyttää indeksoimalla työpaikkalistaus erityisiä avainsanoja. Katsotaanpa vilkaista kahta eri toimintatilaa tämän työkalun: EmSpy ja TechSpy.

emspy-tilassa tämä työkalu etsii LinkedIn-käyttäjiä, jotka ovat organisaation palveluksessa wordlistin avulla. Tämän työkalun sisältämä wordlist sisältää hieman yli 300 tehtävänimikettä ja osastonimeä, joita käytetään vastaamaan Työnimikettä ja/tai osastoa yhdessä LinkedIn-profiilissa olevan yrityksen nimen kanssa. Toinen tila on nimeltään TechSpy. Techspy-tilassa se ryömii LinkedInissä teknologioita, jotka on mainittu yritysten työpaikkaluetteloissa, erityisesti toimenkuvassa. Tämä antaa osviittaa siitä, mitä teknologioita yhtiö käyttää, kuten Windows-tekniikkaa, sovelluksia, palomuuribrändejä ja verkkolaitteita. Tämän opetusohjelman kirjoittamisen aikaan TechSpy-toiminto ei valitettavasti toimi (enää). Tämä johtuu todennäköisesti siitä, että LinkedIn muuttaa järjestelmiään tai ehkä vielä todennäköisempää on, että LinkedIn estää kyselyt, jotka syntyvät verkostostamme parin testiajon jälkeen. Tästä syystä me vain keskittyä EmSpy toiminnallisuutta nyt ja päivittää tämän Hakkerointi opetusohjelma kun TechSpy toiminto toimii kunnolla uudelleen.

Suorita InSpy kanssa Emspy

ennen kuin voimme suorittaa InSpy meidän täytyy asentaa työkalu järjestelmäämme. Voit asentaa sen yksinkertaisesti suorittamalla seuraavan komennon:

apt update && apt-y install inspy

seuraavaksi voimme tulostaa käyttöohjeet suorittamalla seuraavan komennon:

inspy-h

InSpy-a LinkedIn enumeration tool by Jonathan Broche (@jonathanbroche) positional arguments: company Company name to use for tasks.valinnaiset argumentit: - h, -- help näytä tämä ohjeviesti ja poistu-v, -- version näytä ohjelman versionumero ja exitTechnology Search: -- techspy Crawl LinkedIn-työpaikkaluettelot yrityksen käyttämille teknologioille. Teknologiat tuodaan uudesta rivieritetystä tiedostosta. -- limit int Rajoita työpaikkalistausten määrä ryömiä. Työntekijöiden sadonkorjuu: -- empspy Tutustu työntekijöihin otsikon ja / tai osaston mukaan. Otsikot ja osastot tuodaan uudesta rivieritetystä tiedostosta. -- emailformat merkkijono luoda sähköpostiosoitteita löysi työntekijöitä käyttäen tunnettua muotoa. Tämä tulostaa yleiskuvan kaikista käytettävissämme olevista vaihtoehdoista kuvauksen kera. Onnistuneesti käyttää tätä työkalua on muutamia vaadittuja parametreja, että meidän täytyy kansoittaa, jotka ovat: – techspyor-emspymode ja yrityksen nimi, että haluamme etsiä työntekijöitä. Koska techspy ei tällä hetkellä toimi, tarkastelemme vain emspy: tä. Emspy-tilassa otetaan vain yksi argumentti, joka on wordlist, joka sisältää otsikot. Oletussanalistat sijaitsevat seuraavassa hakemistossa:

/usr / share/inspy/wordlists/

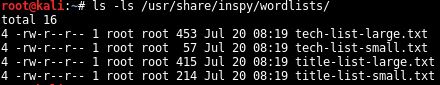

wordlist-hakemistossa on 4 erilaista sanalistaa, joista 2 sisältää otsikot ja ne on tarkoitettu käytettäväksi EmSpy-tilassa. Muut 2 listat on tarkoitettu käytettäväksi TechSpy-tilassa.

Inspy wordlists

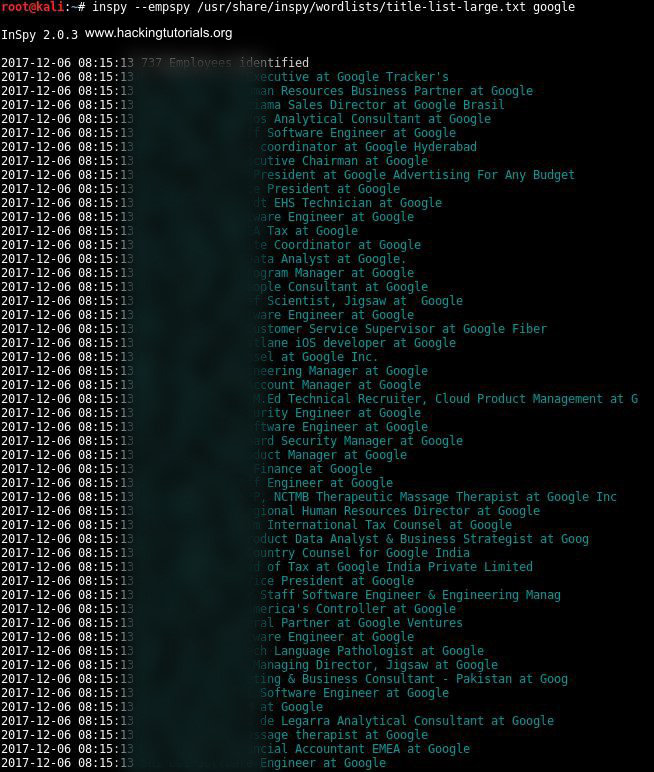

nyt kun tiedämme, missä sanalistat sijaitsevat, Voimme käyttää niitä seuraavassa komennossa etsiäksemme Googlen työntekijöitä LinkedIn-profiililla:

inspy-empspy/usr/share/inspy/wordlists / title-list-large.txt google

737 työntekijää löytyi 63,7 sekunnissa, se on uskomatonta!

InSpy löysi yhteensä 737 LinkedIn-profiilia, joissa Google on mainittu työnimikkeessä. Tämä on noin 1% Googlen koko henkilöstöstä (70k+ vuonna 2017), Jos kaikki tulokset olivat kelvollisia tuloksia. Itse olen hämmästynyt siitä, miten paljon aikaa kesti löytää nämä työntekijät, vain 63,7 sekuntia, mikä on uskomattoman nopea. Laajentaminen määrä merkinnät voisi tuottaa vieläkin parempia tuloksia, vaikka minun täytyy sanoa, että mukana luettelo on melko tehokas jo. Lopuksi Inspyllä on myös vaihtoehtoja tulosten viemiseksi eri muodoissa; HTML, CSV & JSON. Vaikka nämä muodot voivat tulla kätevä joissakin tapauksissa en ole testannut niitä.

Sähköpostiformaatti

toinen mahdollisesti kiinnostava ominaisuus on ”sähköpostiformaatti” – vaihtoehto. Tämän valinnan avulla voit määrittää sähköpostiosoitteen muodon ja viedä hakutulokset sähköpostiosoitteina. Sanotaan, että tiedät, että Google käyttää etunimeä.sukunimen muoto voimme määrittää tämän muodon ja Inspy luo luettelon sähköpostiosoitteista tämän muodon mukaan. Seuraava komento etsii Googlen työntekijöitä ja luo listan sähköpostiosoitteesta etunimeen.sukunimen muoto:

inspy-empspy/usr/share/inspy/wordlists / title-list-large.txt-emailformat [email protected] google

on olemassa useita muita formaatteja, joita voit käyttää ”emailformat” – valinnalla, kaikki käytettävissä olevat vaihtoehdot on lueteltu ohjetoiminnossa.

Huom: vaikka Inspyn löytämä tieto on julkisesti saatavilla, olemme päättäneet hämärtää nimet hakutuloksissa.

tähän päättyy opetusohjelma tälle mahtavalle hakkerointityökalulle. Oletko kiinnostunut oppimaan lisää muista hakkerointityökalut? Varmista, että sinulla on saalis Metasploit, hyödyntäminen ja verkostoituminen osioissa.