yleiskatsaus

lähes kaikissa autoissa on tällä hetkellä avaimenperä, jolla voi avata ovet ja käynnistää auton. Kun ostat auton, mukavuus on vakuuttava ominaisuus. Voit jättää avain fob taskussa, ja koskaan enää huolehtia ottaa fyysinen avain. Kuulostaa hyvältä.

implisiittinen oletus on, että key fob-järjestelmä on turvallinen ja että joku satunnainen henkilö, jolla on 50 dollarin laitteisto, ei voi ajaa pois autollasi. Ei voi oikein sanoa, tekikö Autoliike järkevää työtä järjestelmänsä kanssa, joten heihin pitää luottaa. Valitettavasti tuo luottamus ei aina ole perusteltua. Ja vasta kun ihmiset yrittävät hakkeroida näitä järjestelmiä, ongelmat tulevat esiin. Ongelmia, joita vähemmän tunnolliset ihmiset ovat jo saattaneet käyttää hyväkseen.

oman auton avain Fob

on paljon erilaisia avain fob-järjestelmiä. Aloitamme etsimällä vuoden 2006 Priukseni avainta. Key fobs käyttää jotain kutsutaan Remote Keyless System (RKS). Yhdysvalloissa nämä toimivat 315 MHz, + / – 2.5 MHz. Prius-avaimeni oli 312.590 MHz.Kaikki keyfobit on lueteltu FCC: n tietokannassa. Uusien merkintöjen seuraaminen on yksi tapa, jolla ihmiset voivat tietää, milloin uusia automalleja on tulossa markkinoille. Nämä ilmestyvät paljon ennen virallista ilmoitusta.

voit selvittää, mitä taajuutta avaimesi fob lähettää SDR: llä ja käyttää gqrx: ää tai SDR#: a spektrin seuraamiseen. Kun painat nappia fob, sinun pitäisi nähdä lyhyt hyppy spektrissä. Saatat joutua siirtämään taajuusalueen ylös tai alas pari MHz löytää signaalin, minun oli lähes 2.5 MHz Alhainen.

yksi varoituksen sana. Älä innostu liikaa napin painamisesta! RKS-järjestelmä käyttää vierivää pseudo-satunnaisesti luotua koodia. Sekä avain fob että auto pitävät synkronoituna, jotta auto tunnistaa seuraavan koodin. Kuitenkin, jos avain fob menee liian pitkälle eteenpäin järjestyksessä (100s nappia painaa) auto ei tunnista sitä. Se tekee avaimesta (ja autosta) huomattavasti vähemmän hyödyllisen!

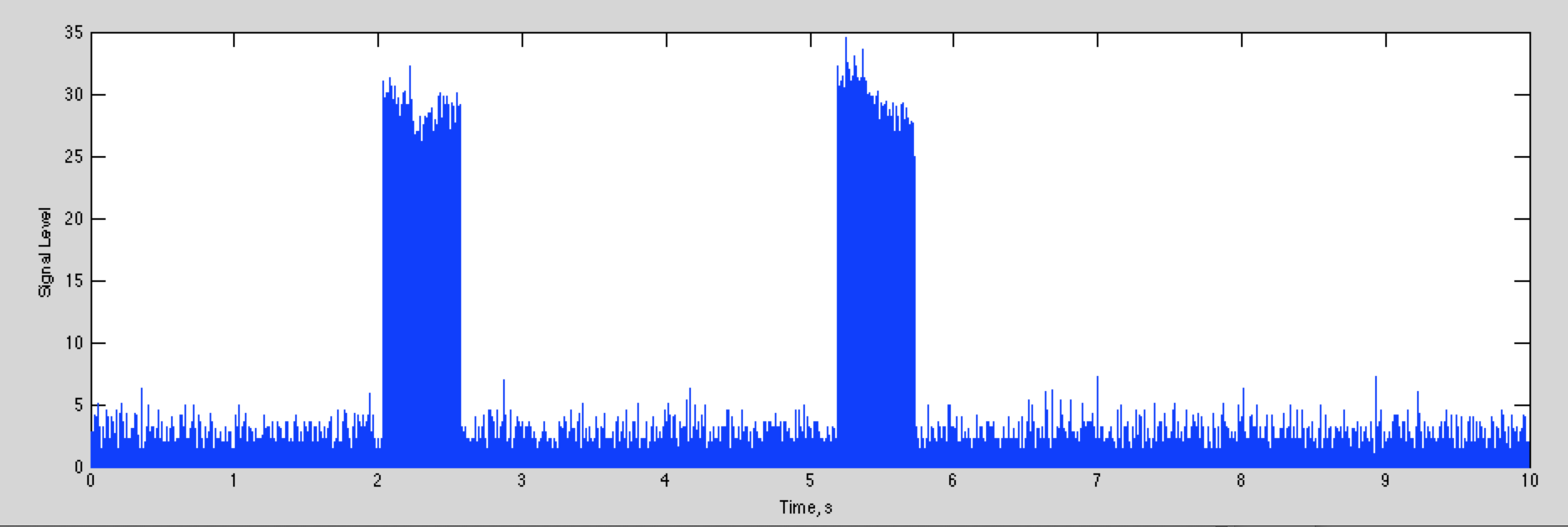

jos nappaamme signaalin, tulos näkyy alla

tontin kokonaisleveys on 10 sekuntia, joten näet yhden näppäinpainalluksen pian 2 sekunnin jälkeen ja toisen pian 5 sekunnin jälkeen.

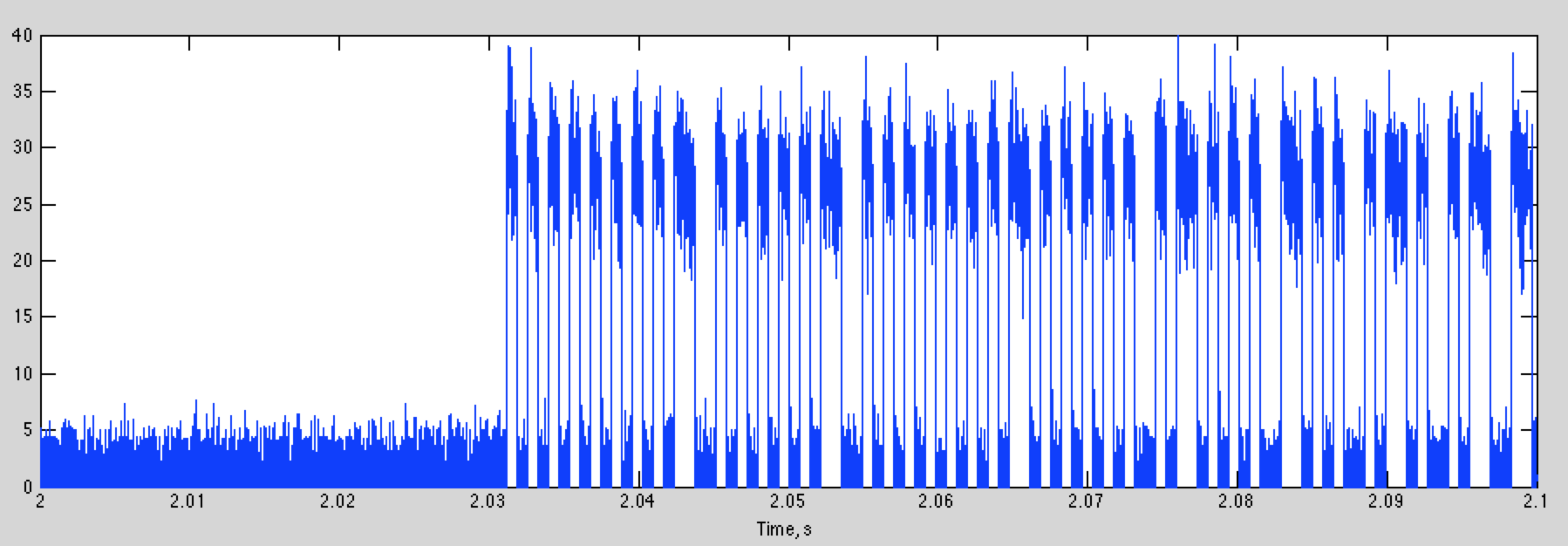

jos kuvaamme 100 ms alkaen 2 sekunnista, näemme etsimämme digitaalisen signaalin:

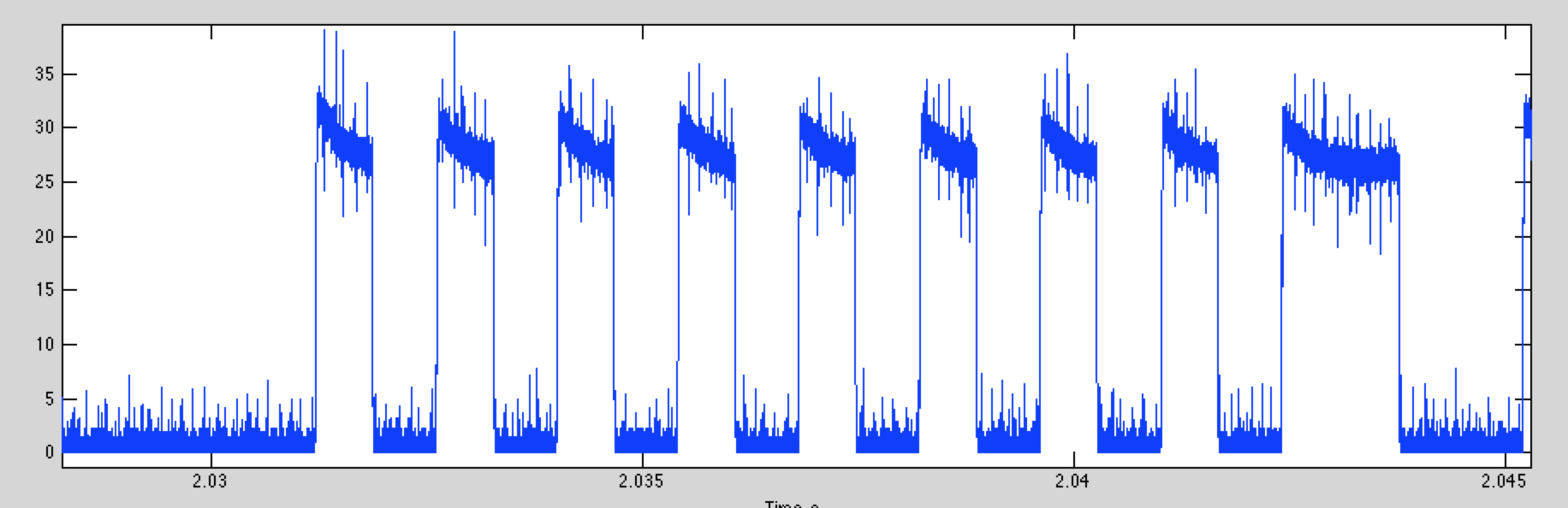

zoomaus pari ensimmäistä bittiä, saamme

palaset on helppo tunnistaa. Päätöskynnys 15 antaa lähes täydellisen havainnon. Jos teemme tämän, ja sitten piirtää ensimmäinen osa digitaalisen datan kaksi näppäintä painaa, saamme tämän

vaikka kaksikko aloittaa samalla tavalla, ne eroavat nopeasti toisistaan. Tämä on onnekasta, koska jos signaali olisi sama joka kerta, sinulla olisi tarpeeksi tietoa varastaaksesi autoni nyt!

tieto on jälleen on-off keying (OOK). Se on myös lähes varmasti split-vaihe (tai Manchester) koodaus. Sen sijaan, että ”1” olisi korkea ja ”0” olisi matala, informaatio koodaa siirryttäessä korkeasta matalaan tai matalasta korkeaan. Tämä tarkoittaa, että” 0 ”bitti on nouseva siirtyminen, ja” 1 ” bitti on laskeva siirtyminen. Hyvä tapa tunnistaa jakovaiheen koodaus on, että voit olla vain yksi tai kaksi matala tai korkea segmenttien peräkkäin. Mukava asia Manchester koodaus on, että jokainen symboli on siirtyminen, ja nämä on helpompi löytää sitten, kun signaali on ollut korkea tai matala useita intervalleja.

tämä esimerkki on OOK, joka on yleisin auton kaukosäätimissä. Jotkut käyttävät taajuus-shift keying (FSK), jossa jokainen bitti lähetetään eri taajuudella, ja kirjekuori on vakio.

hyökkäykset auton kaukosäätimiin

on olemassa paljon erilaisia hyökkäyksiä, joita voidaan käyttää auton kaukosäätimiä vastaan riippuen siitä, miten ne toimivat ja millaista liittymää etsit. Yksinkertaisin vain antaa sinun avata auton. Perusteellisemmat hyökkäykset antavat täydellisen hallinnan käytännössä kloonaamalla kaukosäätimen.

useimmat avaimenperät käyttävät vierittävää avainta. Tämä tuottaa uuden aaltomuodon, joka riippuu avaimen fob ID: stä, satunnaisesta siemenestä ja siitä, kuinka monta kertaa näppäintä on painettu. Auto pitää kirjaa viimeisestä saamastaan koodista ja tietää, mitä seuraavat useat sadat koodit voivat olla. Jos se havaitsee yhden odotetuista tulevista koodeista, se avaa auton. Jos se saa aiemmin käytetyn koodin, se lakkaa vastaamasta avaimeen fob. Priusta varten sinun täytyy tehdä ”kanatanssi” saadaksesi sen toimimaan uudelleen, jos sinulla on toinen toimiva avain fob. Muuten, sinun täytyy saada jälleenmyyjä rekey auton, useita satoja dollareita. Olen joutunut tekemään tämän pari kertaa, nyt (muista syistä).

hyökkäyslinjoja on useita. Yksi on yksinkertaisesti tallentaa avain fob ulostulo pari painiketta painallukset, kun se on pois autosta, tai auto on jumissa. Kirjatuilla käyttämättömillä koodeilla auton voi avata.

toinen on RKS-sarjan käänteisinsinööri. Yleensä tämän pitäisi olla erittäin vaikeaa. On kuitenkin ollut useita tilanteita, joissa tämä on hyvin helppoa.

vihdoin löytyy autoja, jotka aukeavat omistajan päästyä auton lähelle. Tämä perustuu pienitehoiseen signaaliin, joka voidaan vastaanottaa vain, kun avain fob on hyvin lähellä. Tämä voidaan voittaa vahvistamalla näitä pieniä signaaleja.

hyökkäyksiä on paljon enemmän, ja ne lisääntyvät edelleen, kun autot monimutkaistuvat ja niiden perässä on enemmän sulautettuja tietokonejärjestelmiä. Näitä voi katsoa ensi viikolle.

Replay Attacks

vanhin ja yksinkertaisin lähestymistapa oli tallentaa aaltomuoto, jonka avain fob esittää (käyttämällä rtl-sdr: ää), ja sitten toistaa se. Tämä toimii hyvin vanhemmille autotallin oven avaajille, jotka käyttivät yhtä kiinteää avainta. On vielä autoja, joissa on avain fobit, jotka toimivat näin (jotkut ennen 2000 Mercedes esimerkiksi).

valssausnäppäintä käyttäville näppäinfobeille voi silti käyttää replay-hyökkäystä. Jos saat pääsyn avain fob, kun se on poissa auton ja tallentaa useita näppäinpainalluksia, voit toistaa nämä on auto auki.

jos avaimen fob: hen ei pääse käsiksi, toinen lähestymistapa on tehdä laite, joka tallentaa avaimen fob: n ulostulon, kun sitä käytetään, ja jumittaa samalla auton. Tavallinen tapa tehdä tämä on kuunnella avaimen fob-lähetystä ja aloittaa sitten häirintä, kun virheenkorjausbitit lähetetään lopussa. Siten et jumita itseäsi. Auto ei tunnista pakettia, mutta voit luoda virheenkorjausbitit uudelleen ja lähettää aaltomuodon myöhemmin.

lopulta jammeri itsessään pitää kauko begin kykenevänä lukitsemaan auton. Jos kuljettaja ei ole tarkkaavainen, hän saattaa kävellä pois auton luota jättäen sen auki.

Edelleenlähetyslaitteet

kaikki tämä riippuu kyvystäsi sekä lähettää että vastaanottaa radiotaajuuksia. Rtl-sdr: t ovat vain vastaanottimia, ja tekevät hienoa työtä hankkia signaaleja. On olemassa paljon vaihtoehtoja lähettää. On olemassa useita usb dongles, jotka perustuvat TI CC111X sirut, joita käytetään avain fobs, kuten tämä yksi

mielenkiintoinen, joustavampi lähestymistapa käyttää Vadelma PI tuottaa RF lähettämällä huolellisesti muotoillun tietojen sekvenssi GPIO-porttiin. Tämä on kuvattu yksityiskohtaisesti, videoita, ja linkit koodi täällä:

Raspberry PI-lähetin

tämän avulla voit luoda kutakuinkin minkä tahansa digitaalisen paketin aaltomuodon, jonka haluat. Tehotasot ovat enemmän kuin riittävät avaimen fob emulointiin. Rtl-sdr: n ovat myös hyvin tuettu Vadelma PI, joten kaksi yhdessä antaa sinulle yhteensä avain fob hakkerointi järjestelmä $50 tai niin, kuten näemme pian.

Attacking Passive Keyless Entry and Start (PKES) Systems

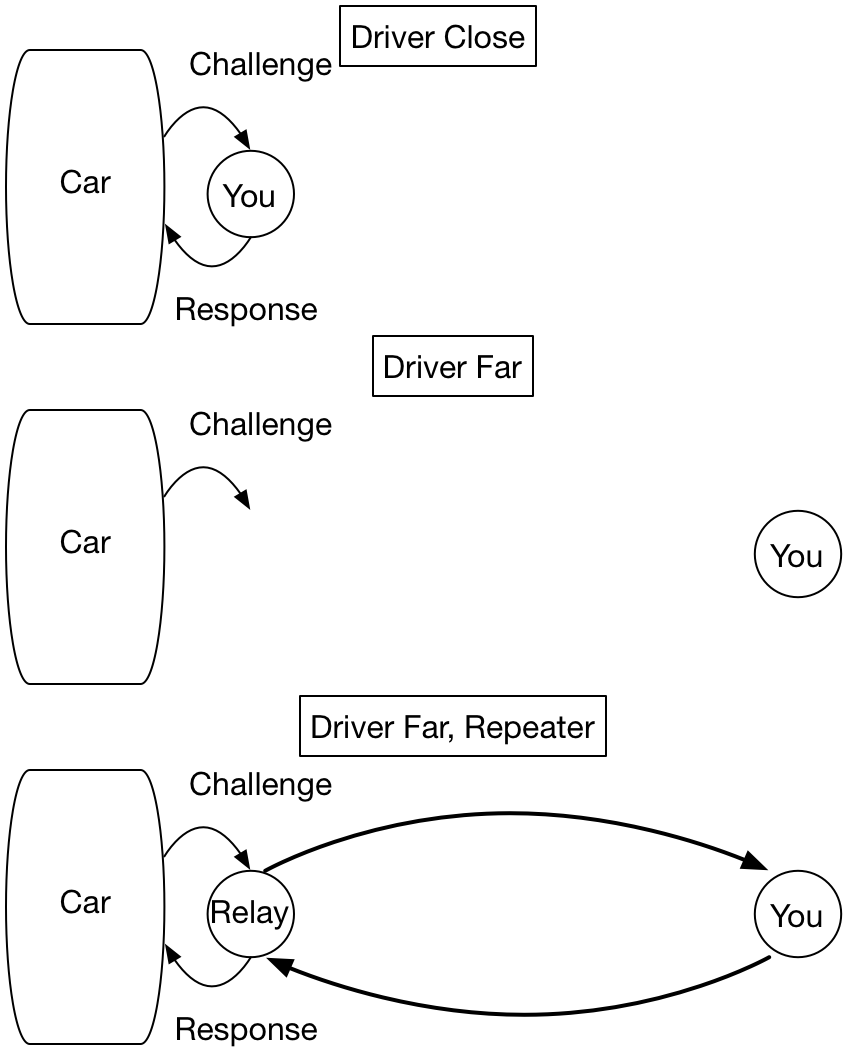

monet kalliimmat autot käyttävät passiivista järjestelmää auton avaamiseen kuljettajan lähestyessä. Pienitehoinen signaali välittyy autosta haasteena. Avain fob vastaa sitten todennuksella. Koska teho on niin alhainen, auto olettaa, että kuljettajan on oltava lähellä, jos se saa vastauksen.

nämä järjestelmät voidaan hakkeroida rakentamalla auton lähelle sijoitettu toistin. Se tallentaa auton signaalin ja lähettää sen eteenpäin suuremmalla teholla. Kaukosäädin voi olla missä vain parinsadan metrin päässä, ja se kuulee silti signaalin. Kauko vastaa, ja se on jälleen kiinni toistin, ja edelleen lähetetty. Auto luulee avaimenperän olevan lähellä ja avaa auton.

mukavaa tässä lähestymistavassa on, että sinun ei tarvitse tietää mitään avain fob, paitsi sen taajuus. Sinun ei tarvitse muuttaa sen käyttämää protokollaa, käytät itse asiassa vain oikeaa avainta!

tässä on video, jossa jotkut hoivavarkaat varastavat Teslan tällä lähestymistavalla

passiivinen Etähyökkäys, Tesla Model 3

miten tätä riskiä voi pienentää?

hyökkää liikkuvan avainjärjestelmän kimppuun

seuraavat hyökkäykset menevät itse liikkuvan avainjärjestelmän perään. Tämä toimii yleensä siten, että avain fob lähettää ID: n sekä laskurin siitä, kuinka monta kertaa näppäintä on painettu. Tämä salataan ja lähetetään autoon, kun painat nappia.

jos salaus on vahva, on erittäin vaikea selvittää, mikä on käyttäjätunnus ja laskuri. Mielenkiintoisia tapauksia on useita. Yksi on VW: n (ja Audin, Porschen jne.) 20 vuoden ajalta, että katsotaan tässä. Toinen on Subarus, että voit katsoa oman tehtävän tällä viikolla.

kuvaus VW RKS-järjestelmästä on tässä

VW Hack

tämä viittaa langalliseen artikkeliin (joka Valitettavasti on tällä hetkellä paywallin takana), ja sisältää teknisen paperin, jossa käsitellään yksityiskohtaisesti sen toimintaa. Teknisen paperin kirjoittajat tarkastelivat VW RKS: n järjestelmiä viimeisen 20 vuoden ajalta.

uusimmissa järjestelmissä salaus oli suhteellisen vahva, mikä vastasi 90-bittistä avainta. Kävi kuitenkin ilmi, että he käyttivät samaa avainta joka autossa! 100 miljoonaa!

silloin haasteena on selvittää, mikä avain on ja mikä salausalgoritmi on. Auto itsessään auttaa ratkaisemaan sen. Kun painiketta painetaan auto vastaanottaa signaalin, ja sitten purkaa sen laivalla tietokone (ECU). Avain ja algoritmi tallennetaan ECU firmware. Tekijät ostivat ecuja eBaysta, latasivat firmwaren ja käänsivät salauksen (nämä ovat yleensä melko yksinkertaisia bitwise-operaatioita, jotka on helppo tunnistaa). Tällä tiedolla, kun signaali on saatu yhdellä näppäinpainalluksella, käyttäjätunnus ja laskuri voidaan purkaa ja avain fob kloonata, jolloin auto on täysin hallinnassa.

tässä on pari mielenkiintoista asiaa. Yksi on se, että jokainen VW-auto purkaa jokaisen avaimen fob: n, joten seuraamalla ECU: n suoritusta löydät kaikkien ympärilläsi olevien autojen käyttäjätunnuksen ja laskurin. On raportoitu, että ihmiset käyttävät tällaisia järjestelmiä varastaakseen muita automerkkejä.

syy siihen, että vain autosi reagoi kaukosäätimeen, on se, että autossasi on ”sallituslista” avainten fob ID: hen, johon se vastaa. Niin käy, kun auton käynnistää uudelleen.

tämä kaikki kuulostaa aika hälyttävältä. Tilanne kuitenkin pahenee, kuten nähdään ensi viikolla.

tehtävä

sinulla on useita vaihtoehtoja tehtävääsi tällä viikolla. Kunkin aiheen, tuottaa noin 5 dioja kuvaamaan ajatuksia tai tuloksia. Rekisteröidy tästä

Rekisteröidy arkki

ja lataa diasi tästä:

Viikko 5 diat

1. Tämä artikkeli koskee Subaru RKS-järjestelmää. Lue se, katso videot ja kuvaile, mitä löydät.

Subaru RKS

2. Oletko koskaan miettinyt, miten ne hotellin avainkortit toimivat? Tässä artikkelissa kuvataan ei-RF-hakkerointia, joka hyödyntää samoja ideoita kuin Keskeiset fob-hyökkäykset.

Hotellin Avainkortit

3. Miksi varastaa auto, kun voi olla puskutraktori! Lue tämä juttu ja katso video, miten tämä toimii.

Hacking Industrial Machines

4. On paljon muitakin autohyökkäyksiä. Katso jos löydät jotain mielenkiintoista, ja kuvaile sitä. Etsi tarinoita, joissa voit selvittää, miten se toimii. Viihdejärjestelmät ovat yleinen pääsy (tarkista Uconnect hakata Jeeps). Teslalla ja hakkereilla on käynnissä pitkä kissa ja hiiri-leikki. Tässä on paljon mielenkiintoisia esimerkkejä

5. Jos sinulla on Raspberry Pi, katso jos saat sen lähettää signaalin. Tämän pitäisi olla melko yksinkertaista. Käytä yllä olevaa linkkiä. Lähetän sinulle Vadelma Pi, jos haluat kokeilla tätä.

lopuksi, jos et ole vielä ehtinyt, lähetä minulle sähköpostia siitä, miten tunti sujuu puolestasi. Arvostan ajatuksiasi. Kiitti!