La semaine dernière, je suis tombé sur un outil génial nommé ‘Inspy’ qui a été écrit par gojhonny au début de 2016. Malheureusement, je n’ai pas entendu parler de cet outil plus tôt bien qu’il ait presque 2 ans, heureusement, il a été référencé par Offensive Security dans la publication de Kali 2017.3 comme faisant partie du dépôt. Inspy est un outil d’énumération LinkedIn écrit en Python qui peut être utilisé pour la collecte passive d’informations à l’aide d’informations accessibles au public sur LinkedIn. Inspy utilise les titres des postes et les noms des départements sur les profils LinkedIn pour savoir qui est employé par une organisation spécifique et dans quel rôle. De plus, cet outil peut également découvrir les technologies utilisées par cette organisation en explorant les listes d’emplois pour des mots clés spécifiques. Jetons un coup d’œil aux deux modes de fonctionnement différents de cet outil: EmSpy et TechSpy.

En mode EmSpy, cet outil recherche les utilisateurs LinkedIn employés par l’organisation à l’aide d’une liste de mots. La liste de mots incluse avec cet outil contient un peu plus de 300 titres de poste et noms de département qui sont utilisés pour faire correspondre le titre du poste et / ou le département avec le nom de l’entreprise sur le profil LinkedIn. Le deuxième mode s’appelle TechSpy. En mode TechSpy, il explore LinkedIn pour les technologies mentionnées dans les offres d’emploi d’une entreprise, en particulier dans la description de poste. Cela nous donnera une indication des technologies utilisées par l’entreprise, telles que la technologie Windows, les applications, les marques de pare-feu et les équipements réseau. Au moment de la rédaction de ce tutoriel, la fonction TechSpy ne fonctionne malheureusement pas (plus). Cela est probablement dû au fait que LinkedIn change ses schémas ou, peut-être encore plus probable, que LinkedIn bloque les requêtes générées à partir de notre réseau après quelques tests. Pour cette raison, nous allons nous concentrer sur la fonctionnalité EmSpy pour l’instant et mettre à jour ce tutoriel de piratage lorsque la fonction TechSpy fonctionnera à nouveau correctement.

Exécuter InSpy avec EmSpy

Avant de pouvoir exécuter InSpy, nous devons installer l’outil sur notre système. Vous pouvez l’installer en exécutant simplement la commande suivante:

mise à jour apt & & apt-y install inspy

Ensuite, nous pouvons imprimer les instructions d’utilisation en exécutant la commande suivante:

d-l

InSpy - Un outil d'énumération LinkedIn par Jonathan Broche (@jonathanbroche) arguments positionnels: Nom de la société à utiliser pour les tâches.arguments optionnels : -h,helphelp affiche ce message d'aide et quitte - v,versionversion affiche le numéro de version du programme et la recherche exitTechnology: -- techspy Crawl offres d'emploi LinkedIn pour les technologies utilisées par l'entreprise. Technologies importées à partir d'un nouveau fichier délimité par une ligne. -- limit int Limite le nombre d'offres d'emploi à explorer. Récolte des employés:empempspy Découvre les employés par titre et / ou par département. Les titres et les départements sont importés à partir d'un nouveau fichier délimité par des lignes. -- chaîne emailformat Créez des adresses e-mail pour les employés découverts en utilisant un format connu. Cela affichera un aperçu de toutes les options qui sont à notre disposition avec une description. Pour exécuter avec succès cet outil, nous devons remplir quelques paramètres requis: – techspyor -emspymode et le nom de l’entreprise pour lequel nous voulons localiser les employés. Puisque techspy ne fonctionne actuellement pas, nous ne regarderons que emspy. Le mode EmSpy ne prend qu’un seul argument qui est la liste de mots contenant les titres. Les listes de mots par défaut se trouvent dans le répertoire suivant:

/ usr / partager / inspy / listes de mots/

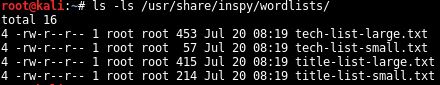

Le répertoire des listes de mots contient 4 listes de mots différentes dont 2 contiennent les titres et sont destinées à être utilisées en mode EmSpy. Les 2 autres listes sont destinées à être utilisées en mode TechSpy.

Inspy listes de mots

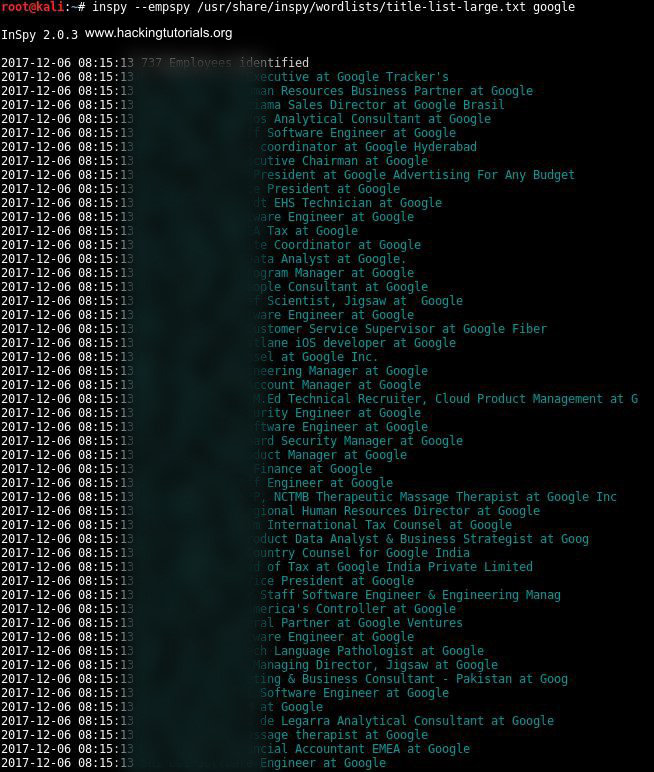

Maintenant que nous savons où se trouvent les listes de mots, nous pouvons les utiliser dans la commande suivante pour rechercher des employés Google avec un profil LinkedIn:

inspy-empspy/usr/share/inspy/listes de mots/liste de titres -grande.google plus

737 employés trouvés en 63,7 secondes, c’est incroyable !

InSpy a trouvé un total de 737 profils LinkedIn dont Google est mentionné dans le titre du poste. Cela représente environ 1% du personnel total (plus de 70 000 en 2017) employé par Google si tous les résultats étaient des résultats valides. Personnellement, je suis étonné du temps qu’il a fallu pour trouver ces employés, seulement 63,7 secondes, ce qui est incroyablement rapide. L’augmentation du nombre d’entrées pourrait donner des résultats encore meilleurs, même si je dois dire que la liste incluse est déjà assez efficace. Enfin, Inspy a également des options pour exporter les résultats dans différents formats; HTML, CSV & JSON. Bien que ces formats puissent être utiles dans certains cas, je ne les ai pas testés.

Format de courrier électronique

Une autre fonctionnalité peut-être intéressante est l’option ’emailformat’. Cette option vous permet de spécifier un format pour une adresse e-mail et d’exporter les résultats de la recherche en tant qu’adresses e-mail. Disons que vous savez que Google utilise le prénom.format du nom de famille nous pouvons spécifier ce format et Inspy générera une liste d’adresses e-mail selon ce format. La commande suivante recherche les employés de Google et génère une liste d’adresses e-mail dans le prénom.format du nom de famille:

inspy-empspy/usr/share/inspy/listes de mots/liste de titres -grande.e–mail :

[email protected] google

Il existe plusieurs autres formats que vous pouvez utiliser avec l’option ’emailformat’, toutes les options disponibles sont répertoriées dans la fonction d’aide.

Remarque: Même si les informations trouvées par InSpy sont accessibles au public, nous avons décidé de brouiller les noms dans les résultats de recherche.

Ceci conclut le tutoriel pour cet outil de piratage génial. Êtes-vous intéressé à en savoir plus sur d’autres outils de piratage? Assurez-vous d’avoir un butin dans nos sections Metasploit, Exploitation et réseautage.