Une nouvelle cyber-menace fait des vagues en ligne, alors que de plus en plus d’utilisateurs commencent à signaler des infections. Je parle du ransomware Kolz, une souche relativement inconnue qui est aussi néfaste que des noms plus connus de l’industrie tels que Netwalker ou Sodinokibi. Mais qu’est-ce qui rend le ransomware Kolz si difficile à identifier? Ci-dessous, j’ai rassemblé un bref recueil des informations disponibles à ce sujet, ainsi que quelques conseils pour votre protection. Donc, si vous voulez savoir ce qu’est le ransomware Kolz et, plus important encore, comment y faire face, continuez à lire.

- Qu’est-ce que le ransomware Kolz?

- Comment le ransomware Kolz crypte les appareils

- Comment faire pour supprimer Kolz Ransomware

- Isolez l’Appareil infecté

- Identifiez les fichiers cryptés

- Recherchez un décrypteur de ransomware Kolz

- Comment prévenir une attaque de Ransomware Kolz

- Effectuer des sauvegardes de données de routine (en ligne et hors ligne)

- Familiarisez-vous avec les Pratiques d’ingénierie sociale

- Déployez toujours les correctifs et les mises à jour immédiatement

- Installez une solution antivirus de nouvelle génération

- Pour résumer

Qu’est-ce que le ransomware Kolz?

Kolz est une souche de ransomware qui fait partie de la famille de ransomware STOP Djvu qui a été découverte par le chasseur de ransomware indépendant Michael Gillespie. L’opération est active depuis au moins décembre 2016, date à laquelle la première variante a été repérée. En septembre 2020, jusqu’à 160 variantes de ransomware Djvu ont été publiées, sinon plus. La famille de cybercriminalité STOP Djvu a fait plus de 116 000 victimes confirmées au fil des ans, l’estimation réelle étant d’environ 460 000. En fait, plus de la moitié des attaques de ransomware déployées dans le monde entier consistent en une forme de Djvu. Les souches de la famille STOP Djvu fonctionnent sur la cryptographie RSA-1024, un algorithme de chiffrement asymétrique qui génère des clés publiques et privées pour chaque victime. Alors que le premier facilite le chiffrement, son dernier homologue est créé à des fins de déchiffrement. Cette méthode de fonctionnement s’applique également au ransomware Kolz.

Comment le ransomware Kolz crypte les appareils

Nous ne sommes toujours pas sûrs à 100% de la propagation du ransomware Kolz, car son milieu d’infection préféré n’a pas été signalé jusqu’à présent. Cependant, ce type de cybermenace se propage généralement de l’une (ou plusieurs) des cinq manières suivantes:

- campagnes malspam

- chevaux de Troie de réseau

- outils tiers non officiels

- fichiers frauduleux

- réseaux peer-to-peer (P2P)

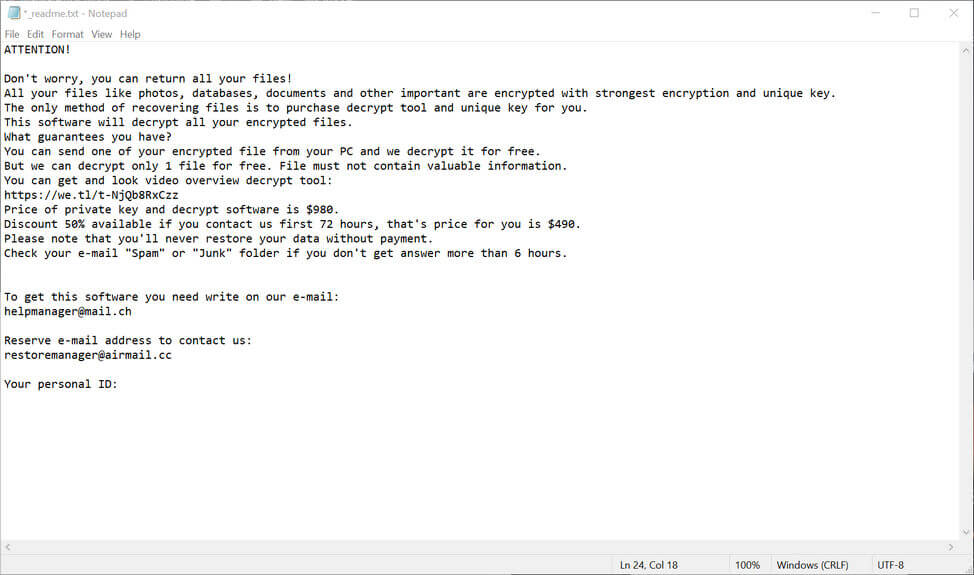

Une fois que le ransomware Kolz a réussi à s’infiltrer dans votre appareil, il procède au cryptage toutes les images, documents, bases de données et autres fichiers sur votre appareil. Vous pouvez dire quels fichiers ont été cryptés car un supplément.l’extension kolz est ajoutée à leur nom dans le processus. Ainsi, par exemple, gerbille.jpg deviendrait gerbille.jpg.kolz. Après avoir corrompu tous les fichiers viables, Kolz déploie un fichier texte intitulé _readme.txt dans tous les dossiers contenant des ressources chiffrées. Vous pouvez voir à quoi ressemble le document dans l’image intégrée ci-dessous:

Source de l’image: MalwareTips

Le texte de l’image ci-dessus se lit comme suit:

ATTENTION ! Ne vous inquiétez pas, vous pouvez retourner tous vos fichiers! Tous vos fichiers comme les images, les bases de données, les documents et autres éléments importants sont cryptés avec un cryptage le plus puissant et une clé unique. La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous. Ce logiciel décryptera tous vos fichiers cryptés. Quelles garanties avez-vous? Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le déchiffrons gratuitement. Mais nous ne pouvons décrypter que 1 fichier gratuitement. Le fichier ne doit pas contenir d’informations précieuses. Vous pouvez obtenir et regarder l’outil de décryptage d’aperçu vidéo: hxxps: //we.tl / t-18R6r7GGG8 Le prix de la clé privée et du logiciel de décryptage est de 980 $. Remise de 50% disponible si vous nous contactez les 72 premières heures, le prix pour vous est de 490 $. Veuillez noter que vous ne restaurerez jamais vos données sans paiement. Vérifiez votre dossier e-mail « Spam » ou « Indésirable » si vous n’obtenez pas de réponse plus de 6 heures. Pour obtenir ce logiciel, vous devez écrire sur notre e-mail: [email protected] Réservez votre adresse e-mail pour nous contacter: [email protected] Votre identifiant personnel:

Veuillez noter que la dernière partie de la demande de rançon indiquant « votre pièce d’identité personnelle » a été laissée vide dans l’échantillon. En effet, la clé est générée individuellement pour chaque utilisateur via la méthode de cryptographie RSA-1024 susmentionnée. En lisant le document texte, vous pourriez être enclin à penser qu’il semble tout à fait acceptable, tout bien considéré. Cependant, les cybercriminels ne veulent jamais bien dire et je conseille fortement de ne pas mettre plus d’argent dans leurs poches pour alimenter davantage leurs activités illicites. Autrement dit, ne payez pas la rançon. Ça n’en vaut pas la peine. Au lieu de cela, ma recommandation est de voir comment supprimer le ransomware Kolz ou comment empêcher complètement une attaque. Dans les sections suivantes, je discuterai de chacun de ces sujets plus en profondeur afin que nous puissions établir ce qui peut être fait à propos de cette souche particulière de Djvu. Alors, sans plus tarder, entrons-y.

Comment faire pour supprimer Kolz Ransomware

Tout d’abord, voyons comment vous pouvez faire face à une infection Kolz ransomware. Que vous soyez chez vous ou au sein du réseau de votre entreprise, les trois étapes suivantes sont essentielles pour une opération de nettoyage réussie.

Isolez l’Appareil infecté

Une réponse rapide est essentielle lorsque vous faites face à une infection par un ransomware, y compris une infection impliquant la souche Kolz. Par conséquent, la mesure initiale que vous souhaitez prendre consiste à isoler le périphérique infecté pour éviter que la menace ne se propage à d’autres ordinateurs fonctionnant sur le même réseau local.

- Déconnectez la machine d’Internet en débranchant le câble Ethernet. Si votre ordinateur est couplé à un réseau Wi-Fi, je vous recommande de désactiver la connexion à partir du panneau de configuration de votre ordinateur.

- Éjectez tous les périphériques de stockage externes en accédant à Poste de travail, en cliquant avec le bouton droit sur les lecteurs en question et en sélectionnant l’option d’éjection. Cela empêche le ransomware Kolz de les crypter également.

- Déconnectez-vous du cloud pour empêcher les cybercriminels de pirater également les applications et les données qui y sont stockées. Vous voudrez peut-être même envisager de désinstaller son logiciel de gestion adjacent.

Voici les trois étapes que vous devez suivre pour vous assurer que la machine infectée est complètement hors ligne. Après avoir atteint cet objectif, vous pouvez poursuivre le processus de suppression.

Identifiez les fichiers cryptés

Après vous être assuré que le ou les appareils infectés ne sont plus connectés à d’autres sur le réseau, il est temps de déterminer l’étendue des dommages causés. Dans le cas d’une attaque de ransomware Kolz, il est relativement facile de le faire. Comme mentionné précédemment, les fichiers cryptés par cette souche STOP Djvu auront un.l’extension kolz s’est ajoutée à celle habituelle de.jpg, .doc, et ainsi de suite. De plus, chaque dossier contenant un ou plusieurs fichiers corrompus aura également la note de rançon.

Recherchez un décrypteur de ransomware Kolz

En octobre 2019, un décrypteur de ransomware STOP Djvu pour 148 des variantes connues de la cybermenace a été publié. Cependant, l’outil est efficace pour les infections jusqu’en août 2019, ce qui signifie que personne infecté après cette date ne peut l’utiliser. Malheureusement, Kolz ransomware n’est pas encore une version de Djvu qui peut être déchiffrée à l’aide d’outils gratuits. En outre, la recherche d’un sur le Web au hasard pourrait même ajouter une insulte à une blessure. En juin 2020, des chercheurs en sécurité ont découvert qu’un programme prétendant être un décrypteur de ransomware Kolz était en fait un logiciel frauduleux fournissant une souche de ransomware connue sous le nom de Zorab. Pour cette raison, je suggère d’obtenir vos décrypteurs à partir de sources vérifiées uniquement. Par exemple, le site BleepingComputer a une section constamment mise à jour sur ce sujet même où vous trouverez les dernières versions, ainsi que toute autre information utile sur le sujet. Ou, vous pouvez essayer le propre article de blog de Heimdal Security sur les outils de décryptage de ransomwares gratuits. Nous nous portons également garant de vous tenir au courant régulièrement et nous y ajouterons le décrypteur de ransomware Kolz dès sa sortie. En attendant, ce que vous pouvez faire en cas d’infection est de contacter les autorités compétentes en matière de cybercriminalité dans votre région ou de contacter des fournisseurs tiers compétents qui peuvent vous aider à faire face à l’atténuation.

Comment prévenir une attaque de Ransomware Kolz

Effectuer des sauvegardes de données de routine (en ligne et hors ligne)

La création de copies de données cruciales dans le cloud est une procédure de sécurité connue. Pourtant, les cyberattaqueurs peuvent également vous y atteindre. C’est pourquoi je ne peux pas assez insister sur l’importance d’un système de sauvegarde de données hors ligne. À la fin de la journée, rien ne rivalise avec le bon vieux lecteur flash, disque dur externe, SSD ou disque dur. En plus de cela, vous devez également considérer dans quelle mesure les fichiers de votre machine sont protégés. Les sauvegardes ne peuvent que vous emmener jusqu’à présent. Une option viable dans ce cas consiste à répartir vos données sur plusieurs partitions. De cette façon, il sera plus difficile pour les pirates d’atteindre tout cela avant de prendre note et de les expulser.

Avant tout, les ransomwares, ainsi que les logiciels malveillants, les chevaux de Troie et les autres menaces associées, se propagent grâce à des pratiques d’ingénierie sociale intelligentes. Les cyberattaqueurs sont devenus de plus en plus rusés de nos jours. Ils ont la capacité non seulement d’imiter les adresses e-mail de personnes que vous connaissez, mais aussi l’imagerie de marques, de fournisseurs de services ou d’institutions bien-aimés. Même les internautes expérimentés peuvent parfois être la proie de ce type de ruse. Pour cette raison, vous devez toujours garder les yeux ouverts si vous êtes un internaute actif à la maison ou sur le lieu de travail. En ce qui concerne les e-mails de phishing, les tentatives d’orthographe incorrectes ou trompeuses (comme l’utilisation d’un « L » minuscule au lieu d’un « i » majuscule et vice versa) sont la première chose à surveiller. Il en va de même pour les tentatives de marque apparemment familières. Des couleurs légèrement plus sombres ou plus claires, des liens suspects et l’absence de symboles de marque ou de droits d’auteur sont d’autres signes révélateurs courants que vous faites face à une arnaque malveillante.

Déployez toujours les correctifs et les mises à jour immédiatement

Les logiciels et applications non corrigés ou obsolètes peuvent devenir une passerelle pour les ransomwares en un clin d’œil. Les acteurs malveillants sont connus pour exploiter astucieusement les vulnérabilités du système, c’est pourquoi vous devez toujours garder vos appareils au courant du code. Une solution telle que notre propre maison Thor Foresight peut vous aider à combler ces failles de sécurité dès que les mises à jour sont déployées.

SÉCURISEZ VOTRE NAVIGATION EN LIGNE !

Obtenir la Prévention des menaces Accueil

Non seulement Foresight corrige automatiquement votre logiciel, mais il filtre également les ransomwares et les APT potentiels en se tenant entre vos données personnelles et le contenu infecté. En tant que couche de sécurité supplémentaire, il est compatible avec toutes les autres mesures de cybersécurité que vous pourriez avoir en place. Considérant que vous en avez, bien sûr.

Installez une solution antivirus de nouvelle génération

Revenons en arrière pendant une minute. Thor Foresight peut vous aider à protéger votre maison contre les ransomwares et autres menaces malveillantes, mais il ne peut pas le faire seul. Ma recommandation est de l’associer à une solution antivirus de nouvelle génération, telle que Thor Vigilance Home de Heimdal. Facile à installer et léger sur les ressources de votre appareil, c’est la défense idéale à domicile contre les APT. Avec la prévoyance, Vigilance forme la suite de cybersécurité Thor Premium Home qui peut empêcher même les ransomwares et les logiciels malveillants les plus robustes d’accéder illégalement à vos précieuses données. Solution globale, Premium est à la fois proactive et réactive, vous offrant une protection complète contre toute forme de préjudice en ligne.

Pour résumer

Dans le cadre de la célèbre famille STOP Djvu, le ransomware Kolz est une cyber-menace avec laquelle il faut compter. Bien que relativement peu familier, il convient de noter que cela a déjà fait quelques victimes parmi les utilisateurs en ligne. Et avec un décrypteur compatible introuvable pour l’instant, la prévention reste votre meilleur pari, comme toujours.