áttekintés

szinte minden autó jelenleg jön egy kulcstartó, amely lehetővé teszi, hogy nyissa ki az ajtókat, és indítsa el az autót. Ha veszel egy autót, a kényelem a kényszerítő funkció. A kulcstartót a zsebében hagyhatja, és soha többé nem aggódhat a fizikai kulcs miatt. Remekül hangzik.

az Ön implicit feltételezése az, hogy a kulcstartó rendszer biztonságos, és hogy néhány véletlenszerű személy 50 dolláros hardverrel nem tud elhajtani az autójával. Nincs valódi módja annak megállapítására, hogy az autóipari vállalat ésszerű munkát végzett-e a rendszerükkel, ezért bíznia kell bennük. Sajnos ez a bizalom nem mindig indokolt. És amíg az emberek meg nem próbálják feltörni ezeket a rendszereket, addig nem jönnek ki a problémák. Olyan problémák, amelyeket a kevésbé lelkiismeretes emberek már kihasználhattak.

az autó kulcstartója

sok különböző kulcstartó rendszer létezik. Kezdjük azzal, hogy megnézzük a 2006-os Priusom kulcstartóját. A Kulcstartók úgynevezett távoli kulcs nélküli rendszert (RKS) használnak. Az Egyesült Államokban ezek 315 MHz – en, + / – 2,5 MHz-en működnek. A Prius kulcsom kiderült, hogy 312.590 MHz-en van.A kulcsfobok mind szerepelnek az FCC adatbázisban. Az új bejegyzések figyelése az egyik módja annak, hogy az emberek meg tudják mondani, mikor jelennek meg az új autómodellek. Ezek jóval a hivatalos bejelentés előtt jelennek meg.

kitalálhatja, hogy a kulcstartó milyen frekvenciát továbbít az SDR használatával, és a gqrx vagy SDR# segítségével ellenőrizheti a spektrumot. Amikor megnyom egy gombot a fob – on, látnia kell egy rövid ugrást a spektrumban. Lehet, hogy a frekvenciasávot néhány MHz-rel felfelé vagy lefelé kell tolnia a jel megtalálásához, az enyém majdnem 2,5 MHz alacsony volt.

egy figyelmeztetés. Ne ragadjon el túlságosan a gomb megnyomásával! Az RKS rendszer gördülő ál-véletlenszerűen generált kódot használ. Mind a kulcstartó, mind az autó szinkronban van, így az autó felismeri a következő kódot. Ha azonban a kulcstartó túl messzire kerül a sorrendben (100 gombnyomás), az autó nem ismeri fel. Ez teszi a kulcs (és az autó) lényegesen kevésbé hasznos!

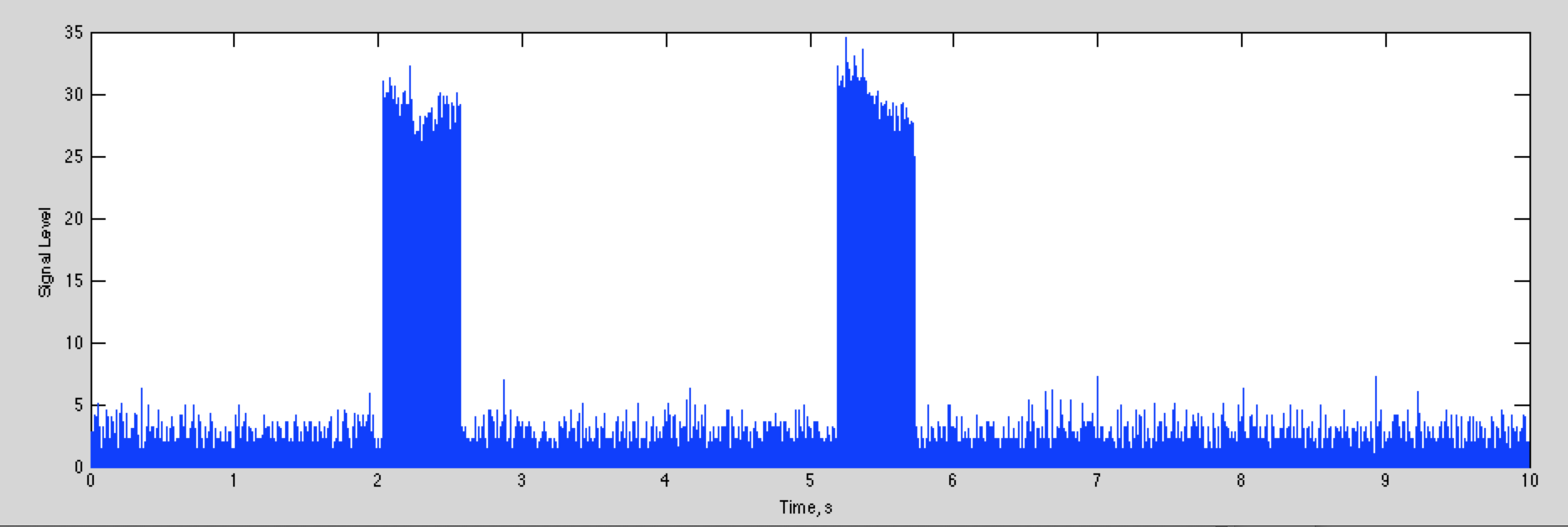

ha rögzítjük a jelet, az eredmény az alábbiakban látható

a telek teljes szélessége 10 másodperc,így láthatja, hogy az egyik gomb megnyomása röviddel 2 másodperc után, a másik pedig röviddel 5 másodperc után.

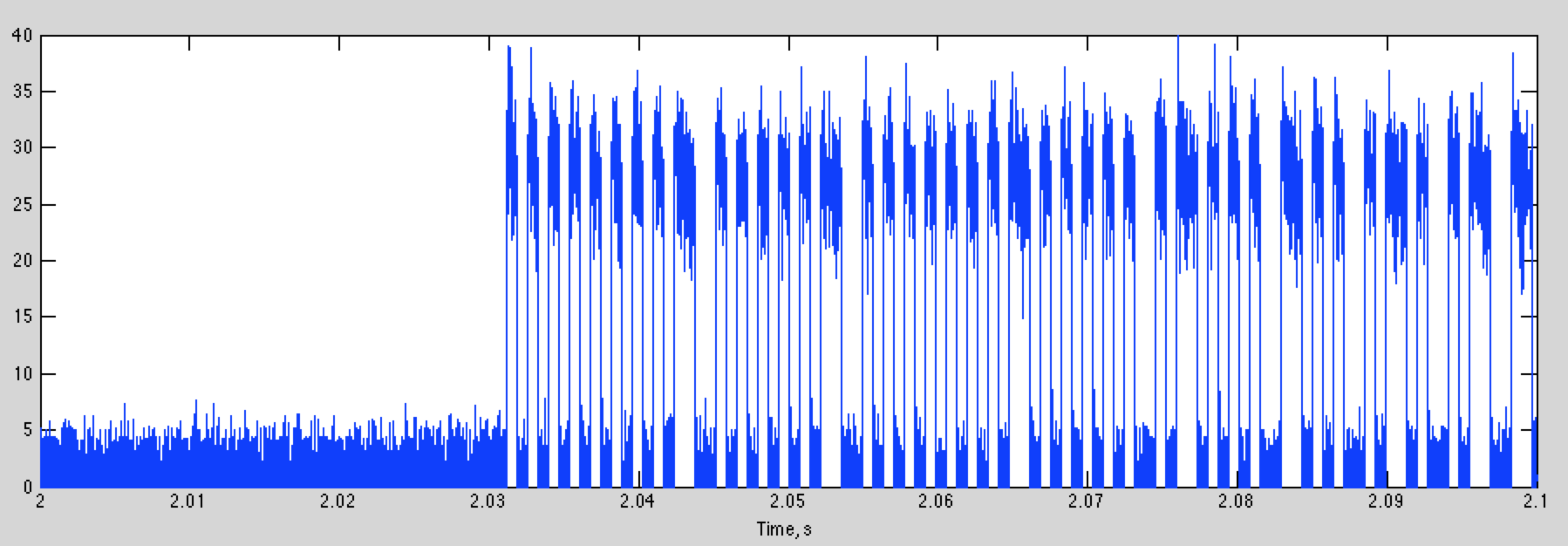

ha 100 ms-ot ábrázolunk 2 másodperctől kezdve, láthatjuk a keresett digitális jelet:

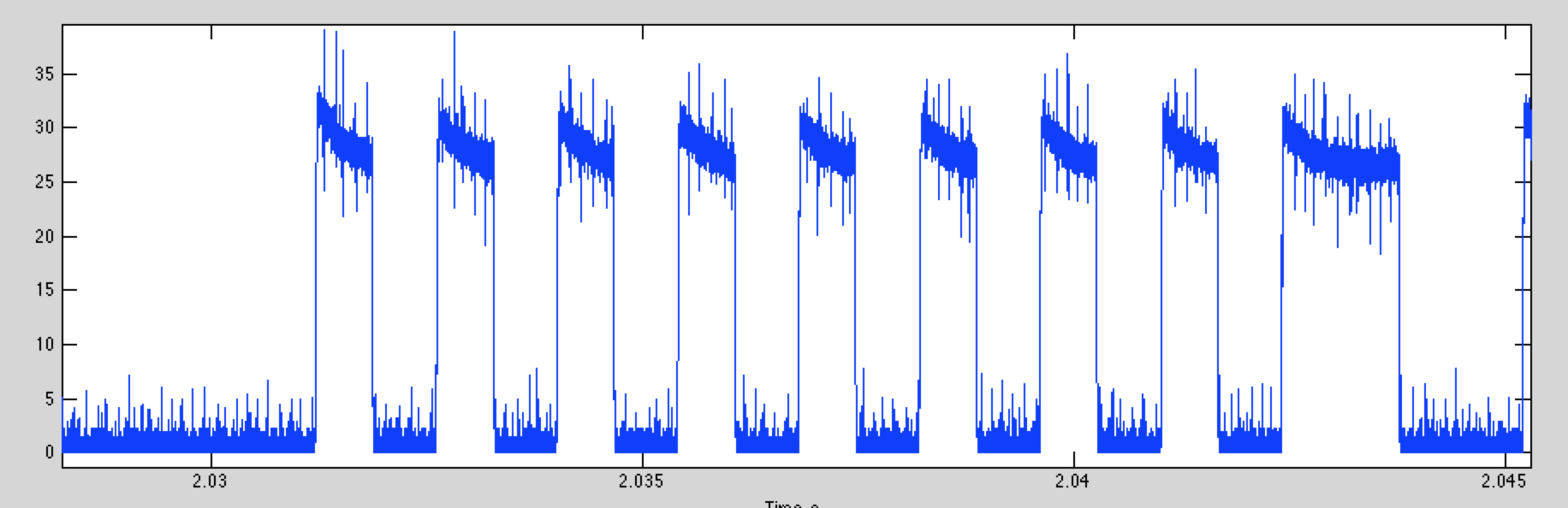

Nagyítás az első pár bitre, megkapjuk

a biteket könnyű azonosítani. A 15-ös döntési küszöb szinte tökéletes észlelést eredményez. Ha ezt megtesszük, majd a digitális adatok első részét ábrázoljuk a két gombnyomáshoz, ezt kapjuk

bár a kettő ugyanúgy kezdődik, gyorsan eltérnek egymástól. Ez szerencsés, mert ha a jel minden alkalommal ugyanaz lenne, akkor elegendő információval rendelkezne, hogy ellopja a kocsimat!

az adatok újra be-ki kulcsozódnak (OOK). Ez is szinte biztosan osztott fázisú (vagy Manchester) kódolás. Ahelyett, hogy az “1” magas lenne, a ” 0 ” pedig alacsony, az információ a magasról alacsonyra vagy alacsonyról magasra történő átmenet során kódolódik. Ez azt jelenti, hogy a “0” bit növekvő átmenet, az “1” bit pedig csökkenő átmenet. Az osztott fázisú kódolás felismerésének jó módja, hogy csak egy vagy két alacsony vagy magas szegmens lehet egymás után. A jó dolog a Manchester kódolásban az, hogy minden szimbólumnak van átmenete, és ezeket könnyebb megtalálni, ha a jel több időközönként magas vagy alacsony.

ez a példa az OOK, amely a leggyakoribb az autó távirányítóinál. Vannak, akik frequency-shift keying-et (FSK) használnak, ahol minden bit különböző frekvenciaként kerül továbbításra, és a boríték állandó.

autó Távirányítók elleni támadások

számos különböző támadás használható az autó Távirányítók ellen, attól függően, hogy hogyan működnek, és milyen hozzáférést keres. A legegyszerűbb csak lehetővé teszi, hogy kinyissa az autót. Az alaposabb támadások teljes irányítást biztosítanak a távirányító klónozásával.

a legtöbb kulcstartó gördülő kulcsot használ. Ez egy új hullámformát hoz létre, amely a kulcstartó AZONOSÍTÓJÁTÓL, egy véletlenszerű magtól és attól függ, hogy hányszor nyomták meg a gombot. Az autó nyomon követi az utolsó kapott kódot, és tudja, mi lehet A következő több száz kód. Ha észleli a várható jövőbeli kódok egyikét, kinyitja az autót. Ha egy korábban használt kódot kap, akkor nem válaszol a kulcsfobra. A Prius esetében meg kell tennie a “csirke táncot”, hogy újra működjön, feltéve, hogy van egy másik működő kulcstartó. Ellenkező esetben, van, hogy a kereskedő rekey az autó, több száz dollárt. Ezt már többször meg kellett tennem, most (más okok miatt).

számos Támadási Vonal van. Az egyik egyszerűen rögzíti a kulcstartó kimenetét néhány gombnyomásra, amikor távol van az autótól, vagy az autó elakad. A rögzített fel nem használt kódokkal megnyithatja az autót.

egy másik az RKS szekvencia visszafejtése. Általában ennek rendkívül nehéznek kell lennie. Számos olyan helyzet volt azonban, amikor ez nagyon egyszerű.

végül vannak olyan autók, amelyek akkor nyílnak meg, amikor a tulajdonos közel kerül az autóhoz. Ez egy alacsony fogyasztású jelen alapul, amelyet csak akkor lehet fogadni, ha a kulcstartó nagyon közel van. Ezt le lehet győzni ezeknek a kis jeleknek a felerősítésével.

sokkal több támadás van, és ezek továbbra is szaporodnak, ahogy az autók egyre összetettebbé válnak, és több beágyazott számítógépes rendszerrel rendelkeznek. Megnézhetsz néhányat a jövő hétre.

Replay Attacks

a legrégebbi és legegyszerűbb módszer az volt, hogy rögzítettük azt a hullámformát, amit egy kulcstartó kiold (az rtl-sdr-t használva), majd visszajátszottuk. Ez jól működik a régebbi garázskapu nyitóknál, amelyek egyetlen rögzített kulcsot használtak. Még mindig vannak olyan autók, amelyek kulcstartókkal rendelkeznek, amelyek így működnek (például néhány 2000 előtti Mercedes).

a gördülő kulcsot használó kulcstartók esetében továbbra is használhat visszajátszási támadást. Ha hozzáférhet a kulcstartóhoz, amikor az távol van az autótól, és több gombnyomást rögzít, akkor ezeket visszajátszhatja, hogy az autó nyitva legyen.

ha nem tud hozzáférni a kulcstartóhoz, akkor a második megközelítés egy olyan eszköz létrehozása, amely rögzíti a kulcstartó kimenetét, amikor használják, és ezzel egyidejűleg elakad az autó. Ennek szokásos módja a kulcstartó átvitelének meghallgatása, majd az elakadás megkezdése, amikor a hibajavító biteket a végén továbbítják. Így nem zavarod meg magad. Az autó nem ismeri fel a csomagot, de újra létrehozhatja a hibajavító biteket, majd később továbbíthatja a hullámformát.

végül egy zavaró önmagában megakadályozza a távirányítót, hogy képes legyen lezárni az autót. Ha a sofőr nem figyelmes, akkor elsétálhat az autó elől, nyitva hagyva.

Továbbközvetítő eszközök

mindez attól függ, hogy képes-e RF-t továbbítani és fogadni. Az rtl-sdr – k csak vevők, és nagyszerű munkát végeznek a jelek megszerzésében. Sok lehetőség van az átvitelre. Számos usb-kulcs van, amelyek a ti CC111X chipeken alapulnak, amelyeket a kulcstartókban használnak, mint ez

egy érdekes, rugalmasabb megközelítés a Raspberry PI segítségével RF-t generál egy gondosan kidolgozott adatsor elküldésével a GPIO portra. Ezt részletesen ismertetjük, videókkal, valamint a kódra mutató linkekkel itt:

Raspberry PI adó

ezzel nagyjából bármilyen digitális csomag hullámformát generálhat, amelyet szeretne. A teljesítményszintek több mint megfelelőek egy kulcstartó emulálásához. Az rtl-sdr-k szintén jól támogatottak a Raspberry PI-n, így a kettő együtt egy teljes kulcstartó Hacker rendszert ad körülbelül 50 dollárért, amint azt hamarosan látni fogjuk.

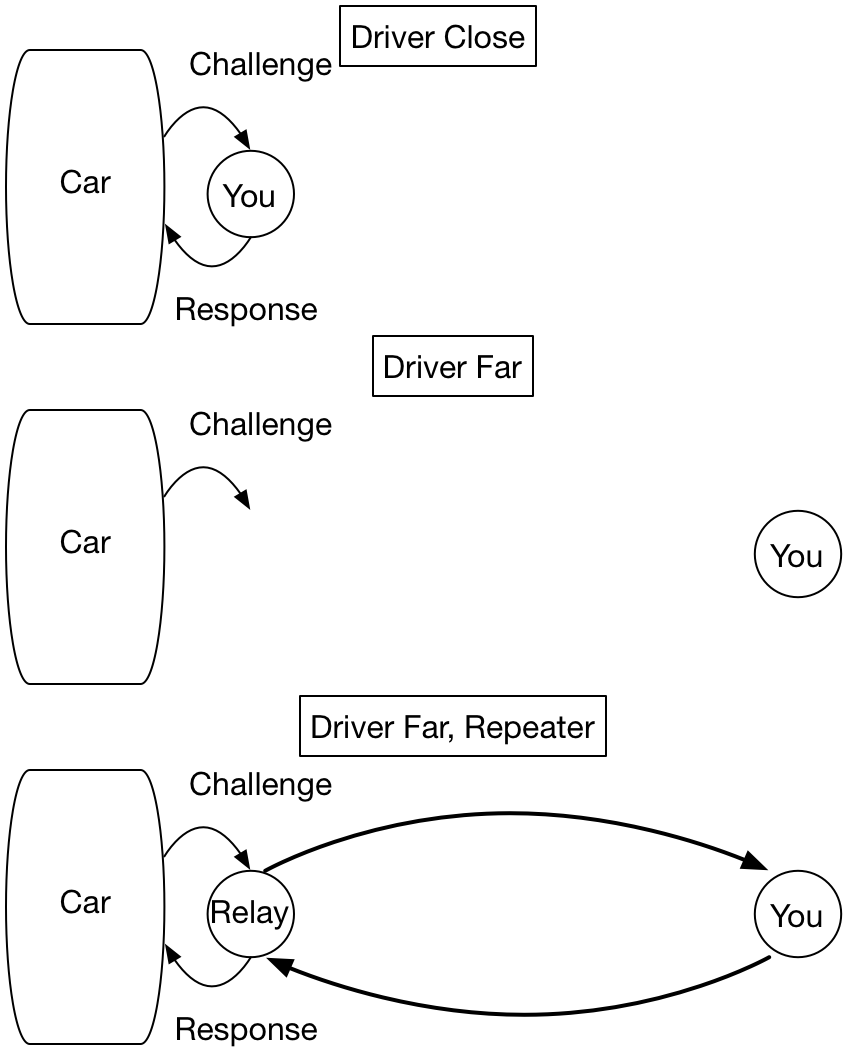

támadó passzív kulcs nélküli belépési és indítási (Pkes) rendszerek

sok felső kategóriás autó passzív rendszert használ az autó kinyitására, amikor a vezető közeledik. Az alacsony fogyasztású jelet kihívásként továbbítják az autóból. A kulcstartó ezután hitelesítéssel válaszol. Mivel a teljesítmény olyan alacsony, az autó feltételezi, hogy a vezetőnek közvetlen közelében kell lennie, ha választ kap.

ezeket a rendszereket az autó közelében elhelyezett átjátszó építésével lehet feltörni. Rögzíti az autó jelét, és nagyobb teljesítményen továbbítja azt. A távirányító bárhol lehet pár száz méteren belül, és még mindig hallja a jelet. A távvezérlő válaszol, és ezt ismét rögzíti az átjátszó, és továbbküldi. Az autó azt hiszi, hogy a kulcstartó a közelben van, és kinyitja az autót.

a szép dolog ebben a megközelítésben az, hogy nem kell semmit tudnia a kulcstartóról, kivéve annak gyakoriságát. Nem kell visszafejteni az általa használt protokollt, valójában csak az igazi kulcsot használja!

itt van egy videó néhány ellátás tolvajok lopás egy Tesla ezzel a megközelítéssel

passzív távoli támadás, Tesla Model 3

hogyan lehet csökkenteni ezt a kockázatot?

a gördülő kulcs rendszer megtámadása

a következő támadások maga a gördülő kulcs rendszer után következnek. Ez általában úgy működik, hogy a kulcstartó ID-t küld, valamint egy számlálót arról, hogy hányszor nyomtak meg egy gombot. Ez titkosítva van, és továbbítja az autónak, amikor megnyomja a gombot.

ha a titkosítás erős, rendkívül nehéz kitalálni, hogy mi a userid és a számláló. Számos érdekes eset van. Az egyik a VW (és az Audi, a Porsche stb.) 20 éve, amit itt fogunk megnézni. A másik a Subarus, hogy akkor nézd meg a feladat ezen a héten.

a VW RKS rendszer leírása itt található

VW Hack

ez egy Wired cikkre mutat (amely sajnos jelenleg egy fizetőfal mögött van), és tartalmaz egy műszaki cikket, amely részletesen ismerteti a működését. A műszaki cikk szerzői az elmúlt 20 év VW RKS rendszereit vizsgálták.

a legújabb rendszerek esetében a titkosítás viszonylag erős volt, ami 90 bites kulcsnak felel meg. Kiderült azonban, hogy minden autóban ugyanazt a kulcsot használták! 100 millióan!

a kihívás tehát az, hogy kitaláljuk, mi a kulcs, és mi a titkosítási algoritmus. Maga az autó segít megoldani ezt. A gomb megnyomásakor az autó megkapja a jelet, majd dekódolja azt a fedélzeti számítógépen (ECU). A kulcs és az algoritmus az ECU firmware-ben tárolódik. A szerzők vásároltak néhány ECU-t az EBay-en, letöltötték a firmware-t, és visszafejtették a titkosítást (ezek általában meglehetősen egyszerű bitenkénti műveletek, amelyeket könnyű azonosítani). Ezzel a tudással, miután megszerezte a jelet egyetlen gombnyomással, a felhasználói azonosító és a számláló dekódolható, és a kulcstartó klónozható, így teljes irányítást biztosít az autó felett.

van itt néhány érdekes dolog. Az egyik az, hogy minden VW autó dekódolja az összes kulcstartót, így az ECU végrehajtásának nyomon követésével megtalálhatja az összes autó felhasználói azonosítóját és számlálóját. Jelentések vannak olyan emberekről, akik ilyen rendszereket használnak más autók ellopására is.

az OK csak az autó reagál a távoli, hogy az autó egy “allow list” a kulcstartó azonosító válaszol. Ez az, amit kap beállítva, ha rekey az autó.

mindez elég riasztóan hangzik. De ez még rosszabb lesz, mint a jövő héten látni fogjuk.

hozzárendelés

ezen a héten több lehetősége van a hozzárendelésre. Minden témához készítsen körülbelül 5 diát, hogy leírja gondolatait vagy eredményeit. Iratkozzon fel itt

regisztrációs lap

és töltse fel a diákat itt:

5.hét diák

1. Ez a cikk a Subaru RKS rendszerre vonatkozik. Olvassa el, nézze meg a videókat, és írja le, mit talál.

Subaru RKS

2. Gondolkozott már azon azon, hogyan működnek ezek a szállodai kulcskártyák? Ez a cikk egy nem RF hack-et ír le, amely ugyanazokat az ötleteket használja ki, mint a kulcstartó támadások.

Hotel Kulcskártyák

3. Miért lopna el egy autót, ha buldózer is lehet! Olvassa el ezt a cikket, és nézze meg a videót, hogy megtudja, hogyan működik ez.

Hacker Ipari Gépek

4. Sok más autó Hack van odakint. Hátha találsz valami érdekeset, és leírod. Keressen olyan történeteket, ahol kitalálhatja, hogyan működik. A szórakoztató rendszerek a hozzáférés általános módja (ellenőrizze az Uconnect hack Dzsipjeit). Tesla és a hackerek egy hosszú futó macska-egér játék megy. Sok érdekes példa van itt

5. Ha van Raspberry Pi-je, nézze meg, hogy képes-e jelet továbbítani. Ennek elég egyértelműnek kell lennie. Használja a fenti linket. Küldök neked egy Raspberry Pi-t, ha szeretné kipróbálni ezt.

végül, ha még nem tette meg, kérjük, küldjön nekem egy e-mailt arról, hogy az osztály megy az Ön számára. Értékelem a gondolataidat. Kösz!