a múlt héten találkoztam egy ‘Inspy’ nevű fantasztikus eszközzel, amelyet gojhonny írt 2016 elején. Sajnos korábban nem hallottam erről az eszközről, annak ellenére, hogy majdnem 2 éves volt, szerencsére a támadó biztonság a Kali 2017.3 kiadási bejegyzésében a repo részeként hivatkozott rá. Az Inspy egy Pythonban írt LinkedIn felsoroló eszköz, amely passzív információgyűjtésre használható a LinkedIn-en nyilvánosan elérhető információk felhasználásával. Az Inspy a LinkedIn profilokban szereplő munkaköröket és osztályneveket használja, hogy megtudja, ki dolgozik egy adott szervezetnél és milyen szerepet tölt be. Ezenkívül ez az eszköz felfedezheti azokat a technológiákat is, amelyeket a szervezet használ az adott kulcsszavak álláslistájának feltérképezésével. Vessünk egy pillantást az eszköz két különböző működési módjára: EmSpy és TechSpy.

EmSpy módban ez az eszköz egy szólista segítségével keresi a szervezet által alkalmazott LinkedIn felhasználókat. Az eszközhöz mellékelt szólista alig több mint 300 munkakört és részlegnevet tartalmaz, amelyeket arra használnak, hogy megfeleljenek a munkakörnek és/vagy részlegnek a LinkedIn profilban szereplő cégnévvel együtt. A második módot TechSpy-nek hívják. A Techspy módban feltérképezi LinkedIn technológiák, amelyek szerepelnek a vállalatok állásajánlatok, különösen a munkaköri leírás. Ez megmutatja nekünk, hogy milyen technológiákat használ a vállalat, mint például a Windows technológia, az alkalmazások, a tűzfal márkák és a hálózati berendezések. Abban az időben az írás ez a bemutató a TechSpy funkció sajnos nem működik (többé). Ezt valószínűleg az okozza, hogy a LinkedIn megváltoztatja a sémáikat, vagy, talán még valószínűbb, a LinkedIn blokkolja azokat a lekérdezéseket, amelyeket pár tesztfutás után generálunk a hálózatunkból. Ezért most csak az EmSpy funkcionalitására összpontosítunk, és frissítjük ezt a hackelési bemutatót, amikor a TechSpy funkció ismét megfelelően működik.

az Inspy futtatása az EmSpy-vel

mielőtt Futtathatnánk az InSpy-t, telepítenünk kell az eszközt a rendszerünkre. Telepítheti a következő parancs egyszerű futtatásával:

apt update && apt-y install inspy

ezután a következő parancs futtatásával kinyomtathatjuk a használati utasításokat:

inspy-h

InSpy-a LinkedIn enumeration eszköz Jonathan Broche (@jonathanbroche)pozicionális érvek: cég cég neve használni feladatok.opcionális argumentumok: - h, -- help A súgó üzenet megjelenítése és exit-v, -- version a program verziószámának megjelenítése és exitTechnology keresés: --Techspy Crawl LinkedIn állásajánlatok a vállalat által használt technológiákhoz. Új sorral határolt fájlból importált technológiák. -- limit int számának korlátozása állásajánlatok feltérképezni. Munkavállalói betakarítás: - empspy Discover alkalmazottak cím és / vagy osztály. A címeket és részlegeket egy új sorral határolt fájlból importálja a rendszer. -- emailformat string hozzon létre e-mail címeket a felfedezett alkalmazottak számára ismert formátumban. ez kinyomtatja az összes rendelkezésre álló opció áttekintését egy leírással. Az eszköz sikeres futtatásához néhány szükséges paramétert kell kitöltenünk, amelyek a következők: –techspyor-emspymode és a cég neve, amelyhez az alkalmazottakat meg akarjuk találni. Mivel a techspy jelenleg nem működik, csak az emspy-t fogjuk megnézni. Az EmSpy mód csak egy argumentumot vesz igénybe, amely a címeket tartalmazó szólista. Az alapértelmezett wordlisták a következő könyvtárban találhatók:

/usr / megosztás / inspy / wordlists/

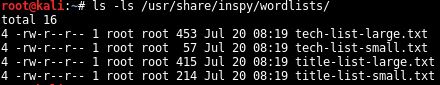

a szólista könyvtár 4 különböző szójegyzéket tartalmaz, amelyekből 2 tartalmazza a címeket, és EmSpy módban kell használni. A másik 2 listák célja, hogy kell használni a TechSpy módban.

Inspy wordlists

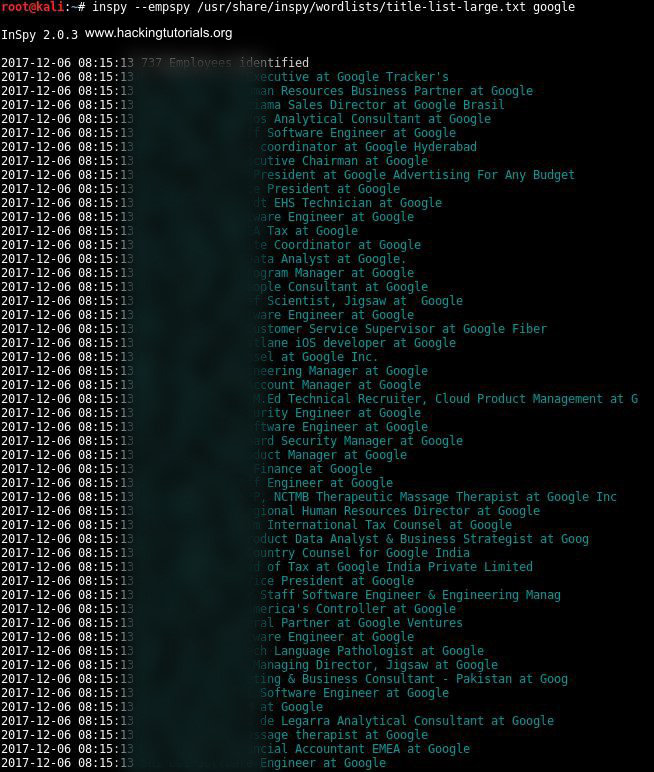

most, hogy tudjuk, hol találhatók a wordlists, a következő parancsban felhasználhatjuk őket a LinkedIn profilú Google alkalmazottak keresésére:

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt google

737 alkalmazottak talált 63,7 másodperc, ez hihetetlen!

az InSpy összesen 737 LinkedIn profilt talált, amelyek a Google-t említik a munkakörben. Ez a Google által alkalmazott teljes személyzet nagyjából 1% – A (70 ezer+ 2017-ben), ha minden eredmény érvényes eredmény volt. Személy szerint csodálkozom azon, hogy mennyi időbe telt megtalálni ezeket az alkalmazottakat, mindössze 63,7 másodperc, ami hihetetlenül gyors. A bejegyzések számának bővítése még jobb eredményeket hozhat, bár azt kell mondanom, hogy a mellékelt lista már elég hatékony. Végül Inspy is van lehetőség, hogy exportálja az eredményeket különböző formátumokban; HTML, CSV & JSON. Bár ezek a formátumok bizonyos esetekben hasznosak lehetnek, még nem teszteltem őket.

e-mail formátum

egy másik érdekes lehetőség az ’emailformat’ opció. Ez a beállítás lehetővé teszi egy e-mail cím formátumának megadását, és a keresési eredmények e-mail címként történő exportálását. Tegyük fel, hogy tudja, hogy a Google az utónevet használja.vezetéknév formátum megadhatjuk ezt a formátumot, és az Inspy e-mail címek listáját generálja ennek a formátumnak megfelelően. A következő parancs megkeresi a Google alkalmazottait, és létrehozza az e-mail cím listáját a keresztnévben.vezetéknév formátum:

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt-emailformátum [email protected] google

számos más formátum is használható az ’emailformat’ opcióval, az összes elérhető opció a Súgó funkcióban található.

megjegyzés: annak ellenére, hogy az InSpy által talált információk nyilvánosan elérhetők, úgy döntöttünk, hogy elmosjuk a neveket a keresési eredmények között.

ez arra a következtetésre jut, a bemutató a félelmetes hacker eszköz. Szeretne többet megtudni más hacker eszközökről? Győződjön meg róla, hogy van egy zsákmány a Metasploit, Exploitation and networking szakaszainkon.