La scorsa settimana mi sono imbattuto in uno strumento fantastico chiamato ‘Inspy’ che è stato scritto da gojhonny all’inizio del 2016. Sfortunatamente non ho sentito parlare di questo strumento in precedenza nonostante abbia quasi 2 anni, fortunatamente è stato fatto riferimento a Offensive Security nel post di rilascio di Kali 2017.3 come parte del repository. Inspy è uno strumento di enumerazione LinkedIn scritto in Python che può essere utilizzato per la raccolta di informazioni passive utilizzando le informazioni che sono pubblicamente disponibili su LinkedIn. Inspy utilizza titoli di lavoro e nomi di reparto sui profili LinkedIn per scoprire chi è impiegato da un’organizzazione specifica e in quale ruolo. Inoltre, questo strumento può anche scoprire le tecnologie utilizzate da questa organizzazione eseguendo la scansione dell’elenco dei lavori per parole chiave specifiche. Diamo un’occhiata alle due diverse modalità di funzionamento di questo strumento: EmSpy e TechSpy.

In modalità EmSpy questo strumento cerca gli utenti LinkedIn che sono impiegati dall’organizzazione utilizzando un elenco di parole. La lista di parole che è incluso con questo strumento contiene poco più di 300 titoli di lavoro e nomi di reparto che vengono utilizzati per abbinare il titolo di lavoro e / o reparto insieme con il nome della società sul profilo LinkedIn. La seconda modalità si chiama TechSpy. In modalità TechSpy esegue la scansione di LinkedIn per le tecnologie menzionate in un elenco di lavoro aziendale, in particolare nella descrizione del lavoro. Questo ci darà un’indicazione di quali tecnologie sono in uso da parte dell’azienda come la tecnologia Windows, le applicazioni, i marchi firewall e le apparecchiature di rete. Al momento di scrivere questo tutorial la funzione TechSpy purtroppo non funziona (più). Questo è probabilmente causato da LinkedIn cambiare i loro schemi o, forse ancora più probabile, LinkedIn sta bloccando le query che vengono generati dalla nostra rete dopo un paio di test viene eseguito. Per questo motivo ci concentreremo solo sulla funzionalità EmSpy per ora e aggiorneremo questo tutorial di hacking quando la funzione TechSpy funziona di nuovo correttamente.

Esecuzione di InSpy con EmSpy

Prima di poter eseguire InSpy dobbiamo installare lo strumento sul nostro sistema. È possibile installarlo basta eseguire il seguente comando:

apt update && apt -y install inspy

Avanti siamo in grado di stampare le istruzioni d’uso, eseguendo il seguente comando:

inspy -h

InSpy - LinkedIn enumerazione strumento da Jonathan Broche (@jonathanbroche)argomenti posizionali: società nome dell'Azienda da utilizzare per le attività.argomenti opzionali: - h, help help mostra questo messaggio di aiuto e exit-v, version version mostra il numero di versione del programma e exitTechnology Search: -- techspy Crawl LinkedIn annunci di lavoro per le tecnologie utilizzate dalla società. Tecnologie importate da un nuovo file delimitato da righe. -- limite int Limitare il numero di annunci di lavoro a strisciare. Employee Harvesting: --empspy Scopri i dipendenti per titolo e / o reparto. I titoli e i reparti vengono importati da un nuovo file delimitato da righe. -- stringa emailformat Creare indirizzi e-mail per i dipendenti scoperti utilizzando un formato noto. Questo stamperà una panoramica di tutte le opzioni disponibili con una descrizione. Per eseguire con successo questo strumento ci sono alcuni parametri richiesti che abbiamo bisogno di popolare che sono: – techspyor-emspymode e il nome della società che vogliamo individuare i dipendenti per. Dal momento che techspy attualmente non funziona vedremo solo emspy. La modalità EmSpy richiede solo un argomento che è l’elenco di parole che contiene i titoli. Gli elenchi di parole predefiniti si trovano nella seguente directory:

/usr / condividi / inspy / elenchi di parole/

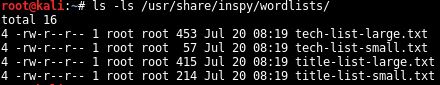

La directory wordlist contiene 4 diversi elenchi di parole da cui 2 contengono i titoli e sono pensati per essere utilizzati in modalità EmSpy. Gli altri 2 elenchi sono pensati per essere utilizzati in modalità TechSpy.

Inspy wordlists

Ora che sappiamo dove si trovano le liste di parole possiamo utilizzarle nel seguente comando per cercare i dipendenti di Google con un profilo LinkedIn:

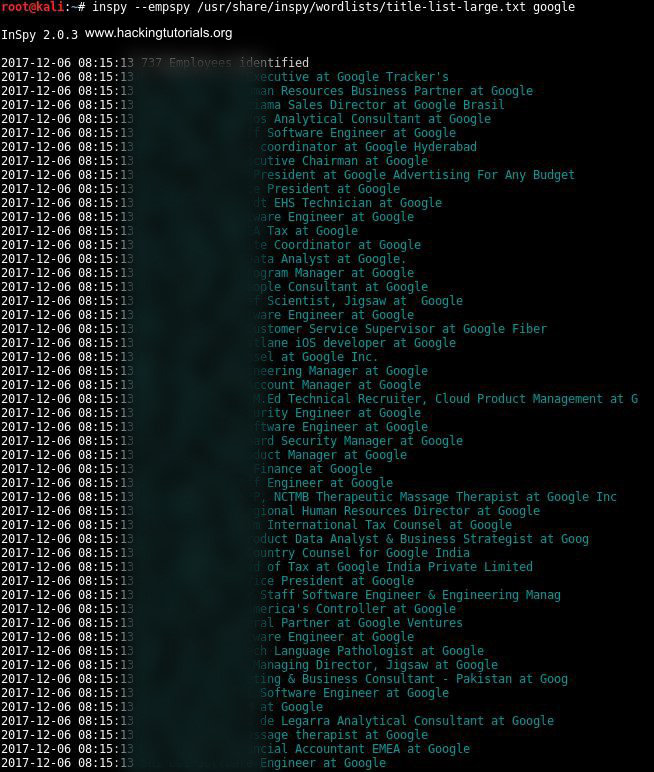

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt google

737 dipendenti trovati in 63,7 secondi, è incredibile!

InSpy ha trovato un totale di 737 profili LinkedIn che hanno Google menzionato nel titolo di lavoro. Questo è circa l ‘ 1% del personale totale (70k+ in 2017) impiegato da Google se tutti i risultati erano risultati validi. Personalmente sono stupito dal tempo impiegato per trovare questi dipendenti, solo 63,7 secondi, che è incredibilmente veloce. Espandere il numero di voci potrebbe produrre risultati ancora migliori anche se devo dire che l’elenco incluso è già abbastanza efficace. Infine Inspy ha anche opzioni per esportare i risultati in diversi formati; HTML, CSV & JSON. Mentre questi formati possono tornare utili in alcuni casi non li ho testati.

Formato email

Un’altra caratteristica forse interessante è l’opzione ‘emailformat’. Questa opzione consente di specificare un formato per un indirizzo e-mail ed esportare i risultati della ricerca come indirizzi e-mail. Diciamo che sai che Google usa il firstname.lastname format possiamo specificare questo formato e Inspy genererà un elenco di indirizzi e-mail in base a questo formato. Il seguente comando cerca i dipendenti di Google e genera un elenco di indirizzi e-mail nel firstname.formato cognome:

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt-formato email [email protected] google

Esistono diversi altri formati che è possibile utilizzare con l’opzione ‘emailformat’, tutte le opzioni disponibili sono elencate nella funzione di aiuto.

Nota: Anche se le informazioni trovate da InSpy sono pubblicamente disponibili, abbiamo deciso di sfocare i nomi nei risultati di ricerca.

Questo conclude il tutorial per questo strumento di hacking impressionante. Sei interessato a saperne di più su altri strumenti di hacking? Assicurati di avere un bottino nelle nostre sezioni Metasploit, Exploitation e networking.