先週、gojhonnyによって2016年初頭に書かれた”Inspy”という素晴らしいツールに出くわしました。 残念ながら、私はそれがほぼ2歳であるにもかかわらず、以前にこのツールについて聞いたことがない、幸いにもそれはレポの一部であるとしてKali2017.3リ InspyはPythonで書かれたLinkedIn列挙ツールで、LinkedInで公開されている情報を使用して受動的な情報収集に使用できます。 Inspyは、LinkedInプロファイルの役職名と部門名を使用して、特定の組織に雇用されている人とどのような役割を果たしているかを調べます。 さらに、このツールは、特定のキーワードのジョブリストをクロールすることによって、この組織で使用されている技術を検出することもできます。 EmSpyとTechSpy:のは、このツールのための二つの異なる操作モードを見てみましょう。

EmSpyモードでは、このツールはワードリストを使用して組織に雇用されているLinkedInユーザーを検索します。 このツールに含まれているワードリストには、LinkedInプロファイルの会社名と一緒に役職および/または部門と一致するために使用されている300以上の職 第二のモードは、TechSpyと呼ばれています。 TechSpyモードでは、特に仕事の説明で、企業の求人情報に記載されている技術のためのLinkedInをクロールします。 これにより、Windowsテクノロジー、アプリケーション、ファイアウォールブランド、ネットワーク機器など、会社が使用している技術が表示されます。 このチュートリアルを書いている時点では、techspy関数は残念ながら(もう)動作しません。 これはおそらくLinkedInがスキームを変更したり、LinkedInが数回のテスト実行後にネットワークから生成されたクエリをブロックしている可能性が高いためです。 このため、我々はちょうど今のところEmSpy機能に焦点を当て、TechSpy機能が再び正常に動作しているときに、このハッキングチュートリアルを更新します.

EmSpyでInSpyを実行する

InSpyを実行する前に、システムにツールをインストールする必要があります。 次のコマンドを実行するだけでインストールできます:

apt update&&apt-y install inspy

次に、次のコマンドを実行して使用手順を印刷できます:

inspy-h

InSpy-Jonathan Broche(@jonathanbroche)によるLinkedIn列挙ツール位置引数:タスクに使用する会社の会社名。オプションの引数:-h,--helpこのヘルプメッセージを表示して終了-v,--versionプログラムのバージョン番号とexitTechnology検索を表示します: --会社が使用する技術のためのTechspyクロールLinkedInの求人情報。 新しい行区切りファイルからインポートされた技術。 --limit intクロールする求人情報の数を制限します。 従業員の収穫:-empspyは、タイトルおよび/または部門によって従業員を発見します。 タイトルと部門は、新しい行区切りファイルからインポートされます。 --emailformat文字列既知の形式を使用して、検出された従業員の電子メールアドレスを作成します。 これは、説明と私たちに利用可能なすべてのオプションの概要を印刷します。 正常にこのツールを実行するには、我々は次のとおり移入する必要があるいくつかの必要なパラメータがあります:–techspyor–emspymodeと我々は従業員を検索したい会社名。 Techspyは現在動作していないので、我々は唯一のemspyを見ていきます。 EmSpyモードは、タイトルを含むワードリストである引数を一つだけ取ります。 既定のワードリストは、次のディレクトリにあります:

/////////////

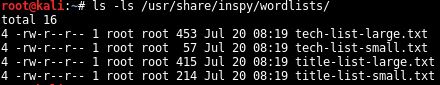

wordlistディレクトリには4つの異なるwordlistが含まれており、2つにはタイトルが含まれており、EmSpyモードで使用されることを意図しています。 他の2つのリストは、TechSpyモードで使用されることを意図しています。

Inspy wordlists

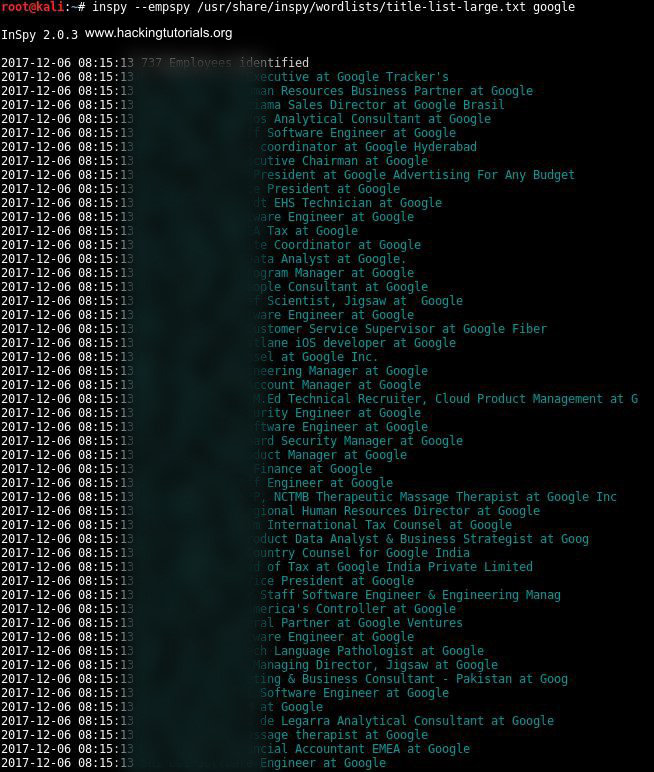

wordlistsがどこにあるかがわかったので、次のコマンドでそれらを使用してLinkedInプロファイルを持つGoogle従業員を検索できます:

inspy-empspy/usr/share/inspy/wordlists/title-list-large.txtグーグル

737人の従業員が63.7秒で見つかりました、それは信じられないほどです!

InSpyは、Googleが役職に言及しているLinkedInプロファイルの合計737を発見しました。 これは、すべての結果が有効な結果であった場合、Googleが雇用している総スタッフの約1%(2017年には70k+)です。 個人的に私はそれが信じられないほど速いですこれらの従業員、わずか63.7秒を、見つけるのにかかった時間に驚いています。 私は含まれているリストはすでにかなり効果的であると言わなければならないが、エントリの数を拡大すると、さらに良い結果を 最後に、Inspyには、HTML、CSV&JSONというさまざまな形式で結果をエクスポートするオプションもあります。 これらの形式はいくつかのケースで便利になるかもしれませんが、私はそれらをテストしていません。

電子メールフォーマット

もう一つの興味深い機能は’emailformat’オプションです。 このオプションを使用すると、電子メールアドレスの形式を指定し、検索結果を電子メールアドレスとしてエクスポートできます。 Googleがfirstnameを使用していることを知っているとしましょう。lastname形式この形式を指定すると、Inspyはこの形式に従って電子メールアドレスのリストを生成します。 次のコマンドは、Googleの従業員を検索し、firstnameに電子メールアドレスのリストを生成します。姓の形式:

inspy-empspy/usr/share/inspy/wordlists/title-list-large.txt-emailformat [email protected] google

‘emailformat’オプションで使用できる他の形式がいくつかあります。

注:InSpyが見つけた情報は公開されていますが、検索結果の名前をぼかすことにしました。

これで、この素晴らしいハッキングツールのチュートリアルは終わりです。 あなたは他のハッキングツールについての詳細を学ぶことに興味がありますか? あなたは私たちのMetasploit、搾取とネットワーキングのセクションで戦利品を持っていることを確認してくださ