vorige week ben ik een geweldige tool tegengekomen genaamd ‘Inspy’ die begin 2016 door gojhonny werd geschreven. Helaas heb ik niet gehoord over deze tool eerder ondanks het feit dat het bijna 2 jaar oud, gelukkig werd verwezen door Offensive Security in de Kali 2017.3 release post als onderdeel van de repo. Inspy is een LinkedIn opsomming tool geschreven in Python die kan worden gebruikt voor passieve informatie verzamelen met behulp van informatie die publiekelijk beschikbaar is op LinkedIn. Inspy gebruikt functietitels en afdelingsnamen op LinkedIn-Profielen om erachter te komen wie in dienst is van een specifieke organisatie en in welke rol. Bovendien kan deze tool ook technologieën ontdekken die door deze organisatie worden gebruikt door vacatures voor specifieke zoekwoorden te crawlen. Laten we eens een kijkje op de twee verschillende bedieningsmodi voor deze tool: EmSpy en TechSpy.

In EmSpy-modus zoekt dit gereedschap naar LinkedIn-gebruikers die door de organisatie worden gebruikt met behulp van een woordenlijst. De woordenlijst die is opgenomen met deze tool bevat iets meer dan 300 functietitels en afdelingsnamen die worden gebruikt om de functietitel en/of afdeling samen met de bedrijfsnaam op de LinkedIn-profiel overeenkomen. De tweede modus heet TechSpy. In techspy modus het kruipt LinkedIn voor technologieën die worden vermeld in een bedrijven vacatures, vooral in de functieomschrijving. Dit geeft ons een indicatie van welke technologieën door het bedrijf worden gebruikt, zoals Windows-technologie, toepassingen, firewallmerken en netwerkapparatuur. Op het moment van het schrijven van deze tutorial de techspy functie werkt helaas niet (meer). Dit wordt waarschijnlijk veroorzaakt door LinkedIn het veranderen van hun schema ’s of, misschien nog waarschijnlijker, LinkedIn blokkeert de query’ s die worden gegenereerd uit ons netwerk na een paar testruns. Om deze reden zullen we gewoon richten op de EmSpy functionaliteit voor nu en update deze hacking tutorial wanneer de techspy functie weer goed werkt.

InSpy uitvoeren met EmSpy

voordat we InSpy kunnen uitvoeren, moeten we het gereedschap op ons systeem installeren. U kunt installeren door simpelweg het uitvoeren van de volgende opdracht:

apt update && apt -y install inspy

Volgende printen we de instructies voor gebruik door het uitvoeren van de volgende opdracht:

inspy -h

InSpy - LinkedIn-inventarisatie tool door Jonathan Broche (@jonathanbroche)positionele argumenten: bedrijf naam van het Bedrijf te gebruiken voor taken.optionele argumenten: - h, --help deze hulptekst tonen en afsluiten -v, --version het versienummer van het programma tonen en zoeken op exittechnologie: -- Techspy Crawl LinkedIn Vacatures voor technologieën die worden gebruikt door het bedrijf. Technologieën geïmporteerd uit een nieuw lijn gescheiden bestand. -- limit int Beperk het aantal vacatures om te crawlen. Employee Harvesting: -- empspy ontdek werknemers op titel en / of afdeling. Titels en afdelingen worden geïmporteerd uit een nieuw lijn gescheiden bestand. -- emailformat string maak e-mailadressen voor ontdekte werknemers met behulp van een bekend formaat. dit geeft een overzicht van alle beschikbare opties met een beschrijving. Om deze tool met succes uit te voeren is er een paar vereiste parameters die we nodig hebben om te bevolken die zijn: –techspyor –emspymode en de bedrijfsnaam die we willen werknemers te lokaliseren voor. Aangezien techspy momenteel niet werkt zullen we alleen kijken naar emspy. De EmSpy mode neemt slechts één argument dat is de woordenlijst die de titels bevat. De standaard woordenlijsten bevinden zich in de volgende map:

/usr / share / inspy / woordenlijsten/

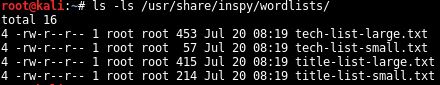

de wordlist directory bevat 4 verschillende woordenlijsten van waaruit 2 bevatten de titels en zijn bedoeld om te worden gebruikt in EmSpy mode. De andere 2 lijsten zijn bedoeld om te worden gebruikt in de techspy-modus.

Inspy-woordenlijsten

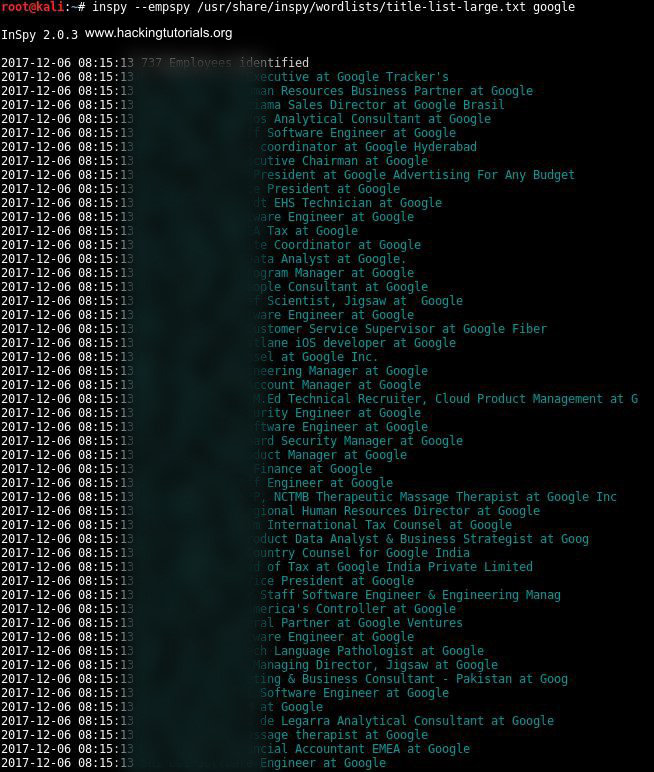

nu we weten waar de woordenlijsten zich bevinden, kunnen we ze in het volgende commando gebruiken om te zoeken naar Google-werknemers met een LinkedIn-profiel:

inspy-empspy/usr/share/inspy/woordenlijsten / title-list-large.txt google

737 werknemers gevonden in 63,7 seconden, dat is ongelooflijk!

InSpy vond in totaal 737 LinkedIn-Profielen die Google in de functie heeft genoemd. Dit is ongeveer 1% van het totale personeel (70k+ in 2017) in dienst van Google als alle resultaten geldige resultaten waren. Persoonlijk ben ik verbaasd over de tijd die het kostte om deze werknemers te vinden, slechts 63,7 seconden, dat is ongelooflijk snel. Het uitbreiden van het aantal inzendingen kan nog betere resultaten opleveren, hoewel ik moet zeggen dat de opgenomen lijst al behoorlijk effectief is. Tot slot heeft Inspy ook opties om de resultaten in verschillende formaten te exporteren; HTML, CSV & JSON. Hoewel deze formaten van pas kunnen komen in sommige gevallen heb ik ze niet getest.

e-mailformaat

een ander mogelijk interessant kenmerk is de optie ‘emailformat’. Met deze opties kunt u een formaat voor een e-mailadres opgeven en de zoekresultaten exporteren als e-mailadressen. Stel dat je weet dat Google de voornaam gebruikt.we kunnen dit formaat specificeren en Inspy zal een lijst met e-mailadressen genereren volgens dit formaat. Het volgende commando zoekt naar Google medewerkers en genereert een lijst met e-mailadres in de voornaam.laatste naam formaat:

inspy-empspy/usr/share/inspy/woordenlijsten / title-list-large.txt-emailformat [email protected] google

er zijn verschillende andere formaten die u kunt gebruiken met de optie ‘emailformat’, alle beschikbare opties worden weergegeven in de help-functie.

opmerking: hoewel de informatie die door InSpy is gevonden publiekelijk beschikbaar is, hebben we besloten om de namen in de zoekresultaten te vervagen.

dit is het einde van de tutorial voor deze geweldige hacking tool. Bent u geïnteresseerd om meer te leren over andere hacking tools? Zorg ervoor dat je een buit op onze Metasploit, exploitatie en netwerken secties.