na semana passada, encontrei uma ferramenta incrível chamada ‘Inspy’ que foi escrita por gojhonny no início de 2016. Infelizmente, não ouvi falar dessa ferramenta antes, apesar de ter quase 2 anos, felizmente ela foi referenciada pela Segurança Ofensiva na postagem de lançamento do Kali 2017.3 como parte do repo. Inspy é uma ferramenta de enumeração do LinkedIn escrita em Python que pode ser usada para coleta passiva de informações usando informações disponíveis publicamente no LinkedIn. O Inspy usa cargos e nomes de departamento nos perfis do LinkedIn para descobrir quem é empregado por uma organização específica e em que Função. Além disso, essa ferramenta também pode descobrir tecnologias que estão sendo usadas por essa organização, rastreando a lista de tarefas para palavras-chave específicas. Vamos dar uma olhada nos dois modos de operação diferentes para esta ferramenta: Emspy e TechSpy.

no modo EmSpy, esta ferramenta procura usuários do LinkedIn que são empregados pela organização usando uma lista de palavras. A lista de palavras que está incluída com esta ferramenta contém pouco mais de 300 cargos e nomes de departamento que estão sendo usados para corresponder ao cargo e/ou departamento junto com o nome da empresa no perfil do LinkedIn. O segundo modo é chamado TechSpy. No modo TechSpy, ele rastreia o LinkedIn em busca de tecnologias mencionadas em listas de empregos de empresas, especialmente na descrição do trabalho. Isso nos dará uma indicação de quais tecnologias estão em uso pela empresa, como tecnologia Windows, aplicativos, marcas de firewall e equipamentos de rede. No momento de escrever este tutorial, a função TechSpy infelizmente não funciona (mais). Isso provavelmente é causado pela mudança de esquemas do LinkedIn ou, talvez ainda mais provável, o LinkedIn está bloqueando as consultas geradas em nossa rede após algumas execuções de teste. Por esse motivo, vamos nos concentrar apenas na funcionalidade EmSpy por enquanto e atualizar este tutorial de hacking quando a função TechSpy estiver funcionando corretamente novamente.

executando o InSpy com Emspy

Antes de podermos executar o InSpy, temos que instalar a ferramenta em nosso sistema. Você pode instalá-lo basta executar o seguinte comando:

apt update && apt -y install inspy

em seguida, pode imprimir as instruções de utilização executando o seguinte comando:

inspy -h

InSpy - A LinkedIn, a enumeração ferramenta por Jonathan Broche; (@jonathanbroche)argumentos posicionais: empresa nome da Empresa para usar para as tarefas.argumentos opcionais: - h, -- help mostrar esta mensagem de Ajuda e sair-v, -- version mostrar o número da versão do programa e pesquisa exitTechnology: -- techspy Crawl LinkedIn anúncios de emprego para tecnologias usadas pela empresa. Tecnologias importadas de um novo arquivo delimitado por linha. -- limite int limite o número de listas de empregos para rastrear. Colheita de funcionários: -- empspy descubra funcionários por título e / ou departamento. Títulos e departamentos são importados de um novo arquivo delimitado por linha. -- emailformat string crie endereços de E-mail para funcionários descobertos usando um formato conhecido. isso imprimirá uma visão geral de todas as opções que estão disponíveis para nós com uma descrição. Para executar com sucesso esta ferramenta, existem alguns parâmetros necessários que precisamos preencher, que são: –techspyor –emspymode e o nome da empresa para o qual queremos localizar funcionários. Como o techspy atualmente não está funcionando, veremos apenas o emspy. O modo EmSpy leva apenas um argumento que é a lista de palavras que contém os títulos. As listas de palavras padrão estão localizadas no seguinte diretório:

/usr / share / inspy / wordlists/

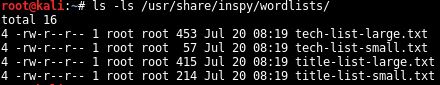

o diretório wordlist contém 4 listas de palavras diferentes das quais 2 contêm os títulos e devem ser usados no modo EmSpy. As outras 2 listas devem ser usadas no modo TechSpy.

Inspy lista de palavras

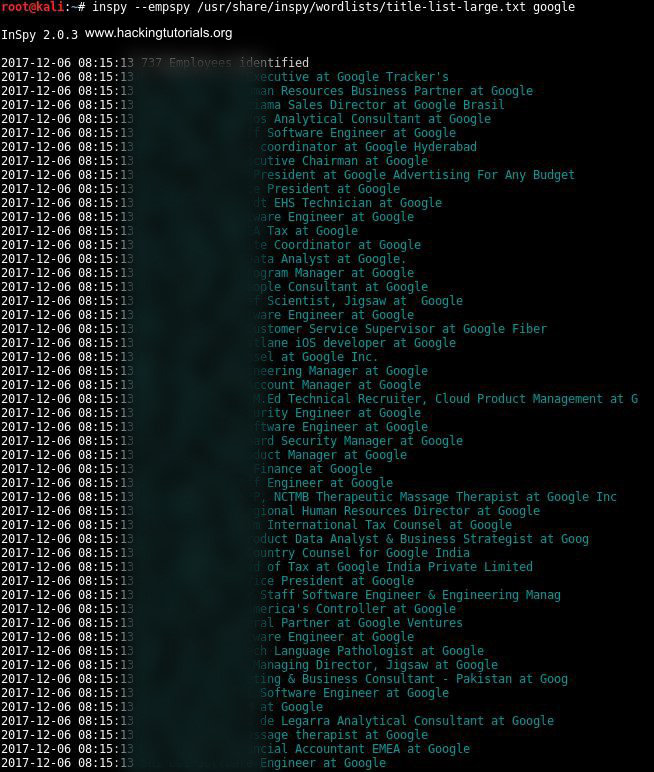

Agora que nós sabemos onde está a lista de palavras estão localizados podemos usar o seguinte comando para procurar por funcionários do Google com um perfil no LinkedIn:

inspy –empspy /usr/share/inspy/wordlists/título-lista-grande.txt google

737 funcionários encontrados em 63,7 segundos, isso é incrível!

InSpy encontrou um total de 737 perfis do LinkedIn que o Google mencionou no cargo. Isso representa cerca de 1% do total de funcionários (70k+ em 2017) empregados pelo Google se todos os resultados forem resultados válidos. Pessoalmente, estou surpreso com o tempo que levou para encontrar esses funcionários, apenas 63,7 segundos, o que é incrivelmente rápido. Expandir o número de Entradas pode produzir resultados ainda melhores, embora eu deva dizer que a lista incluída já é bastante eficaz. Finalmente, o Inspy também tem opções para exportar os resultados em diferentes formatos; HTML, CSV & JSON. Embora esses formatos possam ser úteis em alguns casos, não os testei.

formato de E-mail

outro recurso possivelmente interessante é a opção ‘emailformat’. Essas opções permitem especificar um formato para um endereço de e-mail e exportar os resultados da pesquisa como endereços de e-mail. Digamos que você saiba que o Google usa o primeironome.formato lastname podemos especificar Este formato e Inspy irá gerar uma lista de endereços de e-mail de acordo com este formato. O comando a seguir procura funcionários do Google e gera uma lista de endereço de e-mail no nome.formato lastname:

inspy-empspy / usr / share / inspy/wordlists / title-list-large.txt –emailformat [email protected] google

Existem vários outros formatos que você pode usar com o ‘emailformat opção, todas as opções disponíveis estão listados na função de ajuda.

Nota: Mesmo que as informações encontradas pelo InSpy estejam disponíveis publicamente, decidimos desfocar os nomes nos resultados da pesquisa.

isso conclui o tutorial para esta incrível ferramenta de hacking. Você está interessado em saber mais sobre Outras ferramentas de hacking? Certifique-se de ter um saque em nossas seções Metasploit, Exploitation e networking.