Prezentare generală

aproape toate mașinile vin în prezent cu un breloc, care vă permite să deschideți ușile și să porniți mașina. Când cumpărați o mașină, confortul este caracteristica convingătoare. Puteți lăsa fobul cheie în buzunar și nu vă mai faceți griji niciodată că aveți o cheie fizică. Sună grozav.

presupunerea implicită pe care o faceți este că sistemul fob cheie este sigur și că o persoană aleatorie cu 50 USD de hardware nu poate pleca cu mașina. Nu aveți nicio modalitate reală de a spune dacă compania auto a făcut o treabă rezonabilă cu sistemul lor, așa că trebuie să aveți încredere în ei. Din păcate, această încredere nu este întotdeauna justificată. Și nu este până când oamenii încearcă să hack aceste sisteme că problemele ies. Probleme pe care oamenii mai puțin scrupuloși le-ar fi putut exploata deja.

Fob cheie masina ta

există o mulțime de diferite sisteme de fob cheie. Vom începe prin a ne uita la fobul cheie pentru Prius-ul meu din 2006. Brelocuri folosi ceva numit un sistem fără cheie la distanță (RKS). În SUA acestea funcționează la 315 MHz, + / – 2,5 MHz. Cheia mea Prius sa dovedit a fi la 312.590 MHz.Keyfobs sunt toate listate în baza de date FCC. Urmărirea noilor intrări este unul dintre modurile în care oamenii pot spune când apar noi modele de mașini. Acestea vor apărea cu mult înainte de anunțul oficial.

puteți afla ce frecvență transmite fob-ul dvs. cheie utilizând SDR-ul și utilizați GQRX sau SDR# pentru a monitoriza spectrul. Când apăsați un buton de pe fob, ar trebui să vedeți un scurt salt în spectru. Poate fi necesar să schimbați banda de frecvență în sus sau în jos cu câteva MHz pentru a găsi semnalul, al meu a fost aproape 2,5 MHz scăzut.

un cuvânt de precauție. Nu te duce prea departe apăsând butonul! Sistemul RKS folosește un cod generat pseudo-aleatoriu. Atât fob-ul cheie, cât și mașina se sincronizează, astfel încât mașina să recunoască următorul cod. Cu toate acestea, în cazul în care fob cheie devine prea departe în secvența (100s de buton împinge) masina nu va recunoaște. Asta face ca cheia (și mașina) să fie considerabil mai puțin utilă!

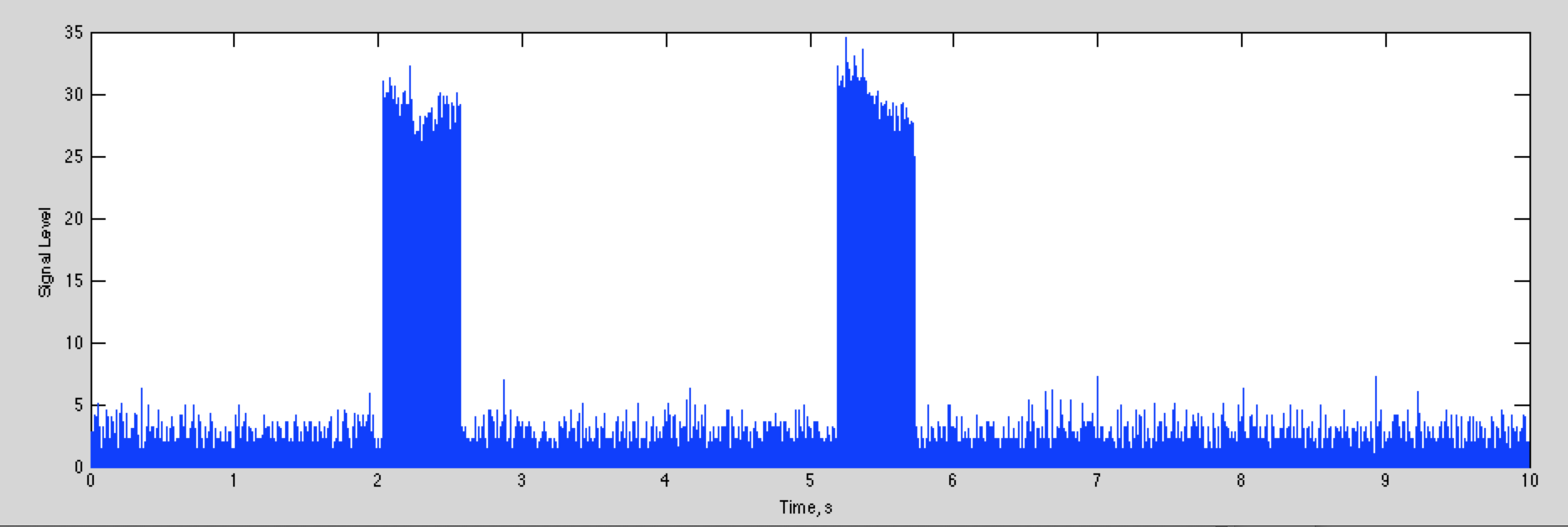

dacă capturăm semnalul, rezultatul este prezentat mai jos

lățimea totală a parcelei este de 10 secunde, astfel încât puteți vedea că există o apăsare de tastă la scurt timp după 2 secunde, iar alta la scurt timp după 5 secunde.

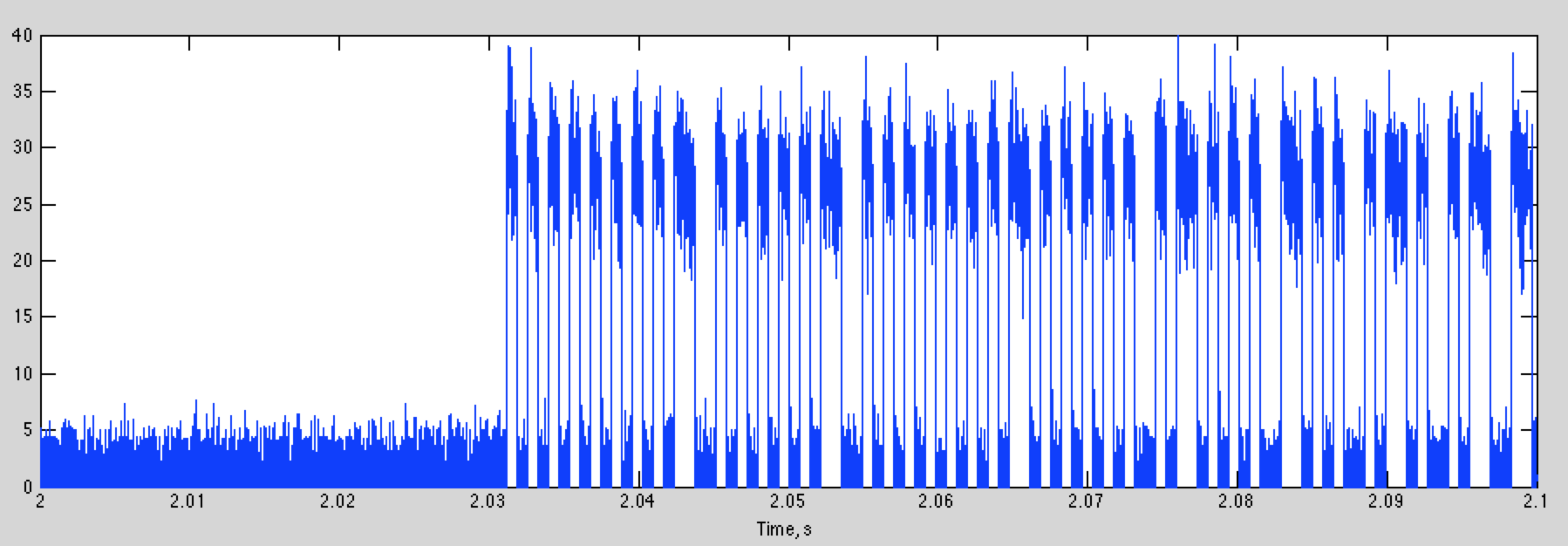

dacă trasăm 100 ms începând cu 2 secunde, putem vedea semnalul digital pe care îl căutăm:

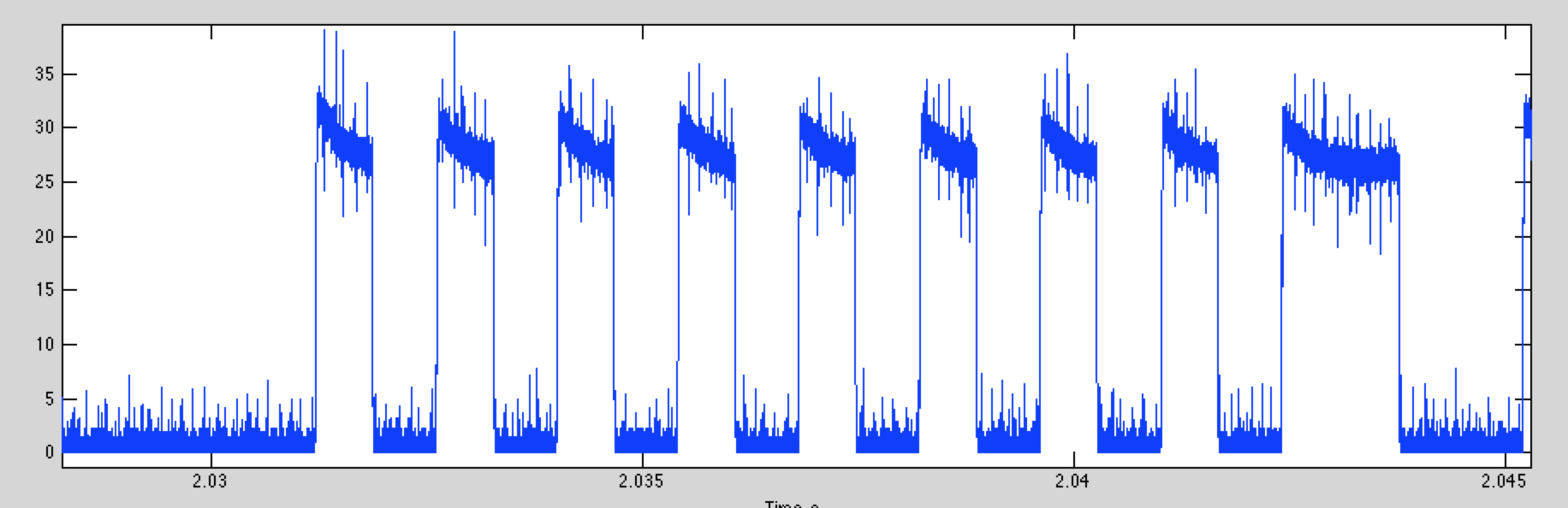

mărind la primele două biți, obținem

biții sunt ușor de identificat. Un prag de decizie de 15 va oferi o detectare aproape perfectă. Dacă facem acest lucru, și apoi complot prima parte a datelor digitale pentru cele două prese cheie, vom obține acest lucru

deși cele două încep la fel, ele diferă rapid. Acest lucru este norocos, pentru că în cazul în care semnalul a fost același de fiecare dată, ai avea suficiente informații pentru a fura masina mea acum!

datele sunt din nou On-off keying (OOK). De asemenea, este aproape sigur faza split (sau Manchester) codificare. În loc ca un „1” să fie ridicat și un „0” să fie scăzut, informațiile codifică în tranziția de la mare la mic sau mic la mare. Asta înseamnă că un bit „0 „este o tranziție în creștere, iar un bit” 1 ” este o tranziție în scădere. O modalitate bună de a recunoaște codificarea fazei divizate este că puteți avea doar unul sau două segmente joase sau înalte la rând. Lucrul frumos despre codificarea Manchester este că fiecare simbol are o tranziție, iar acestea sunt mai ușor de găsit atunci când semnalul a fost ridicat sau scăzut pentru mai multe intervale.

acest exemplu este OOK, care este cel mai frecvent pentru telecomenzile auto. Unii folosesc tasta de schimbare a frecvenței (FSK), unde fiecare bit este transmis ca o frecvență diferită, iar plicul este constant.

atacuri asupra telecomenzilor auto

există o mulțime de atacuri diferite care pot fi utilizate împotriva telecomenzilor auto, în funcție de modul în care funcționează și de tipul de acces pe care îl căutați. Cel mai simplu vă permite să deschideți mașina. Atacurile mai amănunțite vă oferă un control complet prin clonarea telecomenzii.

majoritatea brelocurilor folosesc o cheie rulantă. Aceasta produce o nouă formă de undă care depinde de ID-ul fobului cheie, de o sămânță aleatorie și de câte ori a fost apăsată tasta. Mașina ține evidența ultimului cod pe care l-a primit și știe care ar putea fi următoarele câteva sute de coduri. Dacă detectează unul dintre codurile viitoare așteptate, deschide mașina. Dacă primește un cod folosit anterior, acesta nu mai răspunde la fobul cheie. Pentru Prius trebuie să faceți „dansul de pui” pentru a-l face să funcționeze din nou, cu condiția să aveți un alt fob cheie de lucru. În caz contrar, trebuie să aveți dealer rekey masina, pentru multe sute de dolari. A trebuit să fac asta de câteva ori, acum (din alte motive).

există mai multe linii de atac. Unul este pur și simplu înregistrarea ieșire cheie fob pentru o pereche de prese de buton atunci când este departe de masina, sau masina este blocat. Cu codurile neutilizate înregistrate, puteți deschide mașina.

alta este ingineria inversă a secvenței RKS. În general, acest lucru ar trebui să fie extrem de greu. Cu toate acestea, au existat mai multe situații în care acest lucru este foarte ușor.

în cele din urmă, există mașini care se deschid atunci când proprietarul se apropie de mașină. Aceasta se bazează pe un semnal de putere redusă care poate fi recepționat numai atunci când fob-ul cheie este foarte aproape. Acest lucru poate fi învins prin amplificarea acestor semnale mici.

există mult mai multe atacuri, iar acestea vor continua să se înmulțească pe măsură ce mașinile devin mai complexe și au mai multe sisteme informatice încorporate pentru a merge după. Poti sa te uiti la unele dintre acestea pentru săptămâna viitoare.

Replay Attacks

cea mai veche și mai simplă abordare a fost să înregistrați forma de undă pe care o scoate un fob cheie (folosind rtl-sdr) și apoi să o redați. Acest lucru funcționează bine pentru mai vechi garaj usa openers, care a folosit o singură cheie fixă. Există încă mașini acolo care au Brelocuri care funcționează în acest fel (unele Mercedes pre-2000, de exemplu).

pentru brelocuri care utilizează o cheie de rulare, puteți utiliza în continuare un atac de reluare. Dacă puteți obține acces la fobul cheie atunci când este departe de mașină și înregistrați mai multe apăsări de taste, le puteți reda pentru a avea mașina deschisă.

dacă nu puteți avea acces la fobul cheie, o a doua abordare este să creați un dispozitiv care să înregistreze ieșirea fobului cheie atunci când este utilizat și să blocheze simultan mașina. O modalitate standard de a face acest lucru este să ascultați transmisia fob-ului cheie și apoi să începeți blocarea atunci când biții de corectare a erorilor sunt transmiși la sfârșit. În acest fel nu te gem. Mașina nu va recunoaște pachetul, dar puteți recrea biții de corectare a erorilor și retransmite forma de undă mai târziu.

în cele din urmă, un jammer de la sine va păstra telecomanda de la început capabilă să blocheze mașina. Dacă șoferul nu este atent, poate pleca de la mașină lăsându-l deschis.

dispozitive de retransmisie

toate acestea depind de capacitatea dvs. de a transmite și de a primi RF. Rtl-sdr-urile dvs. sunt doar receptoare și fac o treabă excelentă de a achiziționa semnale. Există o mulțime de opțiuni pentru transmitere. Există o serie de dongle usb care se bazează pe chips-uri TI CC111X care sunt utilizate în Brelocuri, cum ar fi aceasta

o abordare interesantă și mai flexibilă folosește Raspberry PI pentru a genera RF prin trimiterea unei secvențe de date atent elaborate în portul GPIO. Acest lucru este descris în detaliu, cu videoclipuri și link-uri către Cod aici:

Raspberry Pi transmitter

cu aceasta, puteți genera aproape orice formă de undă de pachete digitale pe care doriți. Nivelurile de putere sunt mai mult decât adecvate pentru a emula o cheie fob. Rtl-sdr sunt, de asemenea, bine susținute pe Raspberry PI, astfel încât cele două împreună vă oferă un sistem total de hacking cheie FOB pentru $50 sau cam asa ceva, așa cum vom vedea în curând.

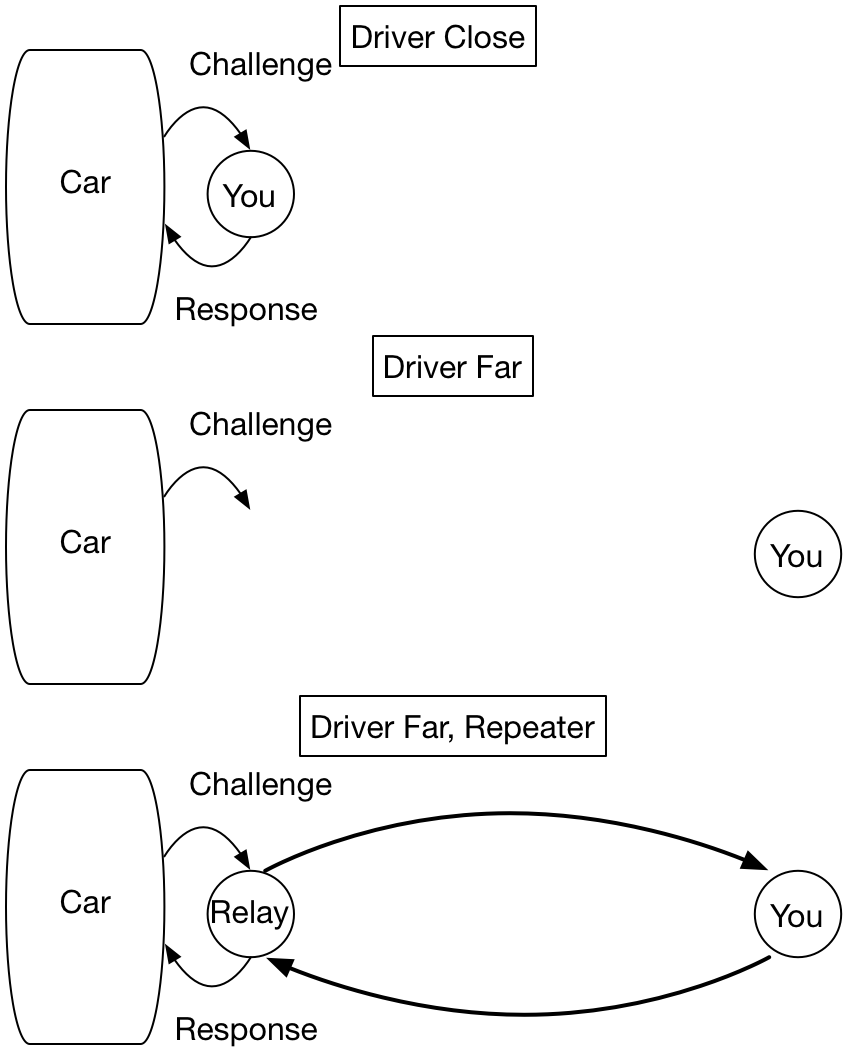

atacarea sistemelor pasive de intrare și pornire fără cheie (PKES)

multe mașini de capăt superior utilizează un sistem pasiv pentru deschiderea mașinii atunci când șoferul se apropie. Un semnal de putere redusă este transmis din mașină ca o provocare. Fob-ul cheie răspunde apoi cu o autentificare. Deoarece puterea este atât de scăzută, mașina presupune că șoferul trebuie să fie în imediata apropiere dacă primește un răspuns.

aceste sisteme pot fi hacked prin construirea unui repetor care plasat în apropierea mașinii. Captează semnalul mașinii și îl retransmite la o putere mai mare. Telecomanda poate fi oriunde cu câteva sute de metri și va auzi în continuare semnalul. Telecomanda răspunde și aceasta este din nou capturată de repetor și retransmisă. Mașina crede că fobul cheie este în apropiere și deschide mașina.

lucrul frumos despre această abordare este că nu trebuie să știți nimic despre fobul cheie, cu excepția frecvenței sale. Nu aveți nevoie pentru a inversa inginer protocolul pe care îl folosește, sunt de fapt doar folosind cheia reală!

Iată un videoclip cu niște hoți de îngrijire care fură o Tesla cu această abordare

atac pasiv la distanță, Tesla Model 3

cum puteți reduce acest risc?

atacarea sistemului Rolling Key

următoarele atacuri merg după sistemul rolling key în sine. Modul în care funcționează în general este că fob-ul cheie trimite un ID, împreună cu un contor de câte ori a fost apăsată o tastă. Aceasta este criptată și transmisă mașinii atunci când apăsați butonul.

dacă criptarea este puternică, este extrem de dificil să vă dați seama ce este ID-ul de utilizator și contorul. Există mai multe cazuri interesante. Unul este pentru 20 de ani de VW (și Audi, Porsche, etc), pe care le vom uita aici. Un altul este pentru Subarus, pe care îl puteți uita pentru misiunea dvs. în această săptămână.

o descriere a sistemului VW RKS este dat aici

VW Hack

aceasta indică un articol cu fir (care, din păcate, în prezent în spatele unui paywall), și include o lucrare tehnică care merge în detaliu despre cum funcționează. Autorii lucrării tehnice au analizat sistemele VW RKS în ultimii 20 de ani.

pentru cele mai recente sisteme, criptarea a fost relativ puternică, echivalentă cu o cheie de 90 de biți. Cu toate acestea, se pare că au folosit aceeași cheie în fiecare mașină! 100 de milioane dintre ei!

provocarea este atunci să ne dăm seama care este cheia și care este algoritmul de criptare. Mașina în sine te ajută să rezolvi asta. Când butonul este apăsat, mașina primește semnalul și apoi îl decodează în computerul de bord (ECU). Cheia și algoritmul sunt stocate în firmware-ul ECU. Autorii au cumpărat câteva ECU-uri pe EBay, au descărcat firmware-ul și au inversat criptarea (acestea sunt de obicei operații destul de simple pe biți, ușor de identificat). Cu aceste cunoștințe, după obținerea semnalului de la o singură apăsare de tastă, ID-ul utilizatorului și contorul pot fi decodate, iar fob-ul cheie clonat, oferind un control complet al mașinii.

sunt câteva lucruri interesante aici. Una este că fiecare mașină VW decodează fiecare fob cheie, astfel încât, monitorizând execuția ECU-ului dvs., puteți găsi ID-ul de utilizator și contorul pentru toate mașinile din jurul dvs. Există rapoarte de oameni care folosesc sisteme ca acesta pentru a fura alte mărci de mașini, de asemenea.

motivul pentru care numai mașina dvs. răspunde la telecomandă este că mașina dvs. are o „listă de permise” a ID-ului cheie fob la care răspunde. Asta este ceea ce se stabilește atunci când rekey masina.

toate acestea sună destul de alarmant. Dar se înrăutățește, așa cum vom vedea săptămâna viitoare.

atribuire

aveți mai multe opțiuni pentru atribuirea dvs. în această săptămână. Pentru fiecare subiect, generați aproximativ 5 diapozitive pentru a vă descrie gândurile sau rezultatele. Înscrieți-vă aici

Înscrieți-vă foaia

și încărcați diapozitivele aici:

Săptămâna 5 diapozitive

1. Acest articol se referă la sistemul Subaru RKS. Citiți – l, urmăriți videoclipurile și descrieți ce găsiți.

Subaru RKS

2. V-ați întrebat vreodată cum aceste carduri cheie de hotel de lucru? Acest articol descrie un hack non-RF care exploatează aceleași idei ca și atacurile cheie fob.

Carduri Cheie Hotel

3. De ce să furi o mașină când poți avea un buldozer! Citiți acest articol și urmăriți videoclipul, pentru a vedea cum funcționează acest lucru.

Hacking Mașini Industriale

4. Există o mulțime de alte hack-uri auto acolo. Vezi dacă poți găsi ceva interesant și descrie-l. Căutați povești în care vă puteți da seama cum funcționează. Sistemele de divertisment sunt un mod comun de acces (verificați hack-ul Uconnect pentru Jeep-uri). Tesla și hackerii au un joc de pisică și mouse de lungă durată. Există o mulțime de exemple interesante aici

5. Dacă aveți un Raspberry Pi, vedeți dacă îl puteți face să transmită un semnal. Acest lucru ar trebui să fie destul de simplu. Utilizați linkul de mai sus. Vă voi trimite un Raspberry Pi dacă doriți să încercați acest lucru.

în cele din urmă, dacă nu ați făcut-o deja, vă rugăm să trimiteți-mi un e-mail despre modul în care clasa merge pentru tine. Apreciez să-ți aud gândurile. Mulțumesc!