săptămâna trecută am venit peste un instrument minunat numit ‘Inspy’, care a fost scris de gojhonny la începutul anului 2016. Din păcate, nu am auzit despre acest instrument mai devreme, în ciuda faptului că avea aproape 2 ani, din fericire a fost menționat de securitatea ofensivă în postul de lansare Kali 2017.3 ca făcând parte din repo. Inspy este un instrument de enumerare LinkedIn scris în Python care poate fi utilizat pentru colectarea pasivă a informațiilor folosind informații disponibile public pe LinkedIn. Inspy utilizează titluri de locuri de muncă și nume de departamente pe profilurile LinkedIn pentru a afla cine este angajat de o anumită organizație și în ce rol. În plus, acest instrument poate descoperi, de asemenea, tehnologii care sunt utilizate de această organizație prin accesarea cu crawlere a listării de locuri de muncă pentru anumite cuvinte cheie. Să aruncăm o privire la cele două moduri de operare diferite pentru acest instrument: EmSpy și TechSpy.

în modul EmSpy acest instrument caută utilizatorii LinkedIn care sunt angajați de organizație folosind o listă de cuvinte. Lista de cuvinte care este inclusă în acest instrument conține puțin peste 300 de titluri de locuri de muncă și nume de departamente care sunt utilizate pentru a se potrivi cu titlul postului și/sau departamentul împreună cu numele companiei din profilul LinkedIn. Al doilea mod se numește TechSpy. În modul TechSpy se accesează cu crawlere LinkedIn pentru tehnologiile care sunt menționate într-o listări de locuri de muncă companii, în special în fișa postului. Acest lucru ne va oferi o indicație a tehnologiilor utilizate de companie, cum ar fi tehnologia Windows, aplicațiile, mărcile de firewall și echipamentele de rețea. La momentul scrierii acestui tutorial Funcția TechSpy, din păcate, nu funcționează (mai). Acest lucru este probabil cauzat de schimbarea schemelor LinkedIn sau, poate chiar mai probabil, LinkedIn blochează interogările generate din rețeaua noastră după câteva teste. Din acest motiv, ne vom concentra doar pe funcționalitatea EmSpy pentru acum și să actualizeze acest tutorial hacking atunci când funcția TechSpy funcționează corect din nou.

rularea InSpy cu EmSpy

înainte de a putea rula InSpy, trebuie să instalăm instrumentul pe sistemul nostru. Puteți să o instalați executând pur și simplu următoarea comandă:

apt update & & apt-y install inspy

în continuare putem imprima instrucțiunile de utilizare executând următoarea comandă:

inspy-h

InSpy - un instrument de enumerare LinkedIn de Jonathan Broche (@jonathanbroche) argumente poziționale: numele companiei de utilizat pentru sarcini.argumente opționale: -h, -- help arată acest mesaj de ajutor și exit-v, -- version arată numărul versiunii programului și căutarea exitTechnology: -- techspy Crawl LinkedIn listări de locuri de muncă pentru tehnologiile utilizate de companie. Tehnologii importate dintr-un nou fișier delimitat linie. -- limita Int limita numărul de listări de locuri de muncă să se târască. Recoltarea angajaților: -- empspy descoperiți angajații după titlu și / sau departament. Titlurile și departamentele sunt importate dintr-un nou fișier delimitat de linie. -- emailformat string creați adrese de e-mail pentru angajații descoperiți folosind un format cunoscut. aceasta va imprima o prezentare generală a tuturor opțiunilor care ne sunt disponibile cu o descriere. Pentru a rula cu succes acest instrument, există câțiva parametri necesari pe care trebuie să –i populăm, care sunt: –techspyor-emspymode și numele companiei pentru care dorim să localizăm angajații. Deoarece techspy nu funcționează în prezent, ne vom uita doar la emspy. Modul EmSpy are doar un singur argument, care este lista de cuvinte care conține titlurile. Listele de cuvinte implicite se află în următorul Director:

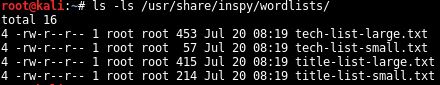

/usr / share / inspy/liste de cuvinte/

directorul listă de cuvinte conține 4 liste de cuvinte diferite din care 2 conțin titlurile și sunt menite să fie utilizate în modul EmSpy. Celelalte 2 liste sunt menite să fie utilizate în modul TechSpy.

Inspy wordlists

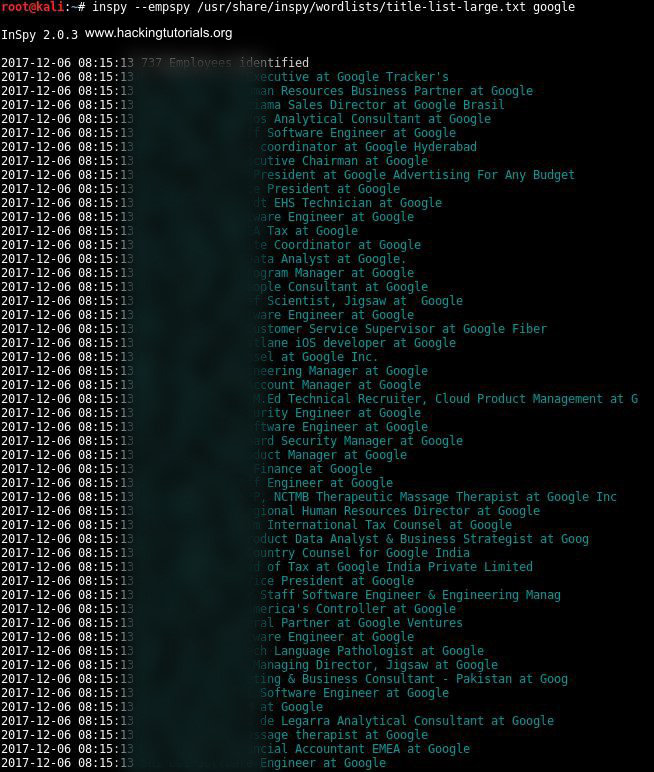

acum, că știm unde se află wordlists, le putem folosi în următoarea comandă pentru a căuta angajați Google cu un profil LinkedIn:

inspy-empspy / usr/share/inspy/wordlists / titlu-listă-mare.txt google

737 de angajați găsiți în 63,7 secunde, este incredibil!

InSpy a găsit un total de 737 de profiluri LinkedIn care au menționat Google în titlul postului. Aceasta reprezintă aproximativ 1% din totalul personalului (70k+ în 2017) angajat de Google dacă toate rezultatele au fost rezultate valide. Personal sunt uimit de timpul necesar pentru a găsi acești angajați, doar 63,7 secunde, ceea ce este incredibil de rapid. Extinderea numărului de intrări ar putea da rezultate chiar mai bune, deși trebuie să spun că lista inclusă este destul de eficientă deja. În cele din urmă Inspy are, de asemenea, opțiuni pentru a exporta rezultatele în diferite formate; HTML, CSV & JSON. În timp ce aceste formate pot veni la îndemână, în unele cazuri, nu le-am testat.

format e-mail

o altă caracteristică posibil interesantă este opțiunea ‘emailformat’. Aceste opțiuni vă permit să specificați un format pentru o adresă de e-mail și să exportați rezultatele căutării ca adrese de e-mail. Să presupunem că știți că Google folosește primulnume.formatul lastname putem specifica acest format și Inspy va genera o listă de adrese de e-mail în funcție de acest format. Următoarea comandă caută angajații Google și generează o listă de adrese de e-mail în firstname.LastName format:

inspy-empspy / usr/share/inspy/wordlists / titlu-listă-mare.txt-e-mailformat [email protected] google

există mai multe alte formate pe care le puteți utiliza cu opțiunea ‘emailformat’, toate opțiunile disponibile sunt listate în funcția de ajutor.

notă: chiar dacă informațiile găsite de InSpy sunt disponibile publicului, am decis să estompăm numele în rezultatele căutării.

aceasta încheie tutorialul pentru acest instrument minunat de hacking. Sunteți interesat să aflați mai multe despre alte instrumente de hacking? Asigurați-vă că veți avea o pradă la secțiunile noastre Metasploit, exploatare și rețea.