nowe Cyber-zagrożenie tworzy fale w Internecie, ponieważ coraz więcej użytkowników zaczyna zgłaszać infekcje. Mówię o Kolz ransomware, stosunkowo nieznanym szczepie, który jest tak nikczemny, jak lepiej znane nazwy w branży, takie jak Netwalker czy Sodinokibi. Ale co sprawia, że Kolz Ransomware jest tak trudny do zidentyfikowania? Poniżej zebrałem krótkie kompendium dostępnych informacji na ten temat, a także zaoferowałem kilka porad dotyczących twojej ochrony. Tak więc, jeśli chcesz dowiedzieć się, czym jest Kolz Ransomware i, co ważniejsze, jak sobie z nim radzić, Czytaj dalej.

- Co To jest Kolz Ransomware?

- jak Kolz Ransomware szyfruje urządzenia

- jak usunąć Kolz ransomware

- odizoluj zainfekowane urządzenie

- Zidentyfikuj zaszyfrowane pliki

- poszukaj Dekryptora Ransomware Kolz

- jak zapobiec atakowi Kolz Ransomware

- wykonywanie rutynowych kopii zapasowych danych (Online i Offline)

- zapoznaj się z praktykami inżynierii społecznej

- zawsze wdrażaj łatki i aktualizacje natychmiast

- zainstaluj rozwiązanie antywirusowe nowej generacji

- Podsumowując…

Co To jest Kolz Ransomware?

Kolz jest odmianą ransomware, która jest częścią rodziny ransomware STOP Djvu, która została odkryta przez niezależnego łowcy ransomware Michaela Gillespie. Operacja jest aktywna co najmniej od grudnia 2016 roku, kiedy zauważono pierwszy wariant. Od września 2020 r. wydano aż 160 wariantów oprogramowania ransomware Djvu, jeśli nie więcej. Rodzina STOP Djvu cyberprzestępczość dokonała ponad 116,000 potwierdzonych ofiar na przestrzeni lat, a prawdziwe szacunki wynoszą około aż 460,000. W rzeczywistości ponad połowa wdrożonych ataków ransomware z całego świata składa się z formy Djvu. Szczepy z rodziny STOP Djvu działają na kryptografii RSA-1024, asymetrycznym algorytmie szyfrowania, który generuje zarówno klucze publiczne, jak i prywatne dla każdej ofiary. Podczas gdy pierwszy ułatwia szyfrowanie, jego drugi odpowiednik jest tworzony do celów deszyfrowania. Ta metoda działania dotyczy również Kolz ransomware.

jak Kolz Ransomware szyfruje urządzenia

nadal nie jesteśmy w 100% pewni, jak rozprzestrzenia się Kolz ransomware, ponieważ do tej pory nie odnotowano preferowanego medium infekcji. Jednak ten rodzaj zagrożenia cybernetycznego zwykle rozprzestrzenia się za pomocą jednego (lub więcej) z następujących pięciu sposobów:

- kampanie malspam

- trojany sieciowe

- nieoficjalne narzędzia innych firm

- fałszywe pliki

- sieci peer-to-peer (P2P)

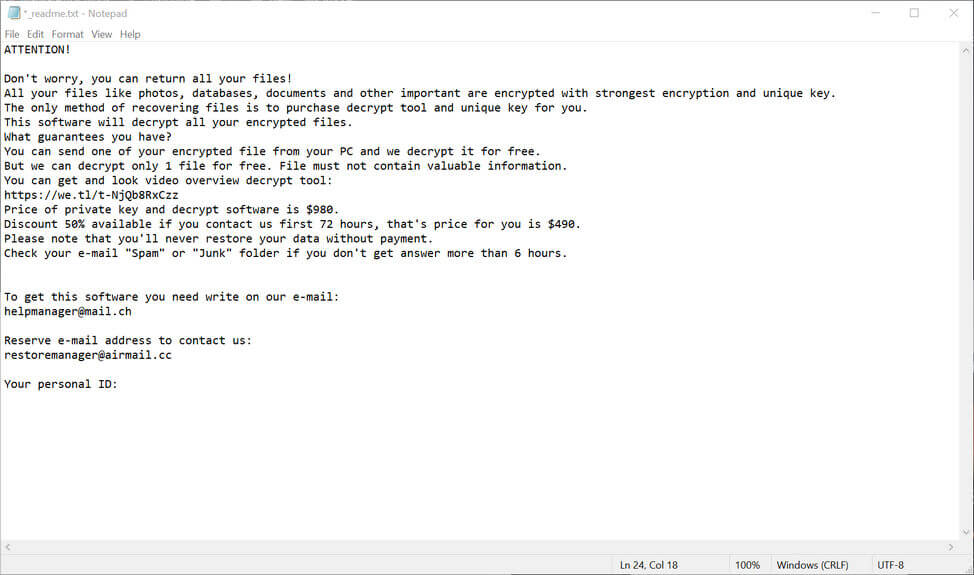

gdy oprogramowanie Kolz ransomware pomyślnie przeniknie do Twojego urządzenia, przechodzi do szyfruj wszystkie zdjęcia, dokumenty, bazy danych i inne pliki na urządzeniu. Możesz powiedzieć, które pliki zostały zaszyfrowane, ponieważ dodatkowe .rozszerzenie kolz jest dodawane do ich nazwy w procesie. Na przykład myszoskoczek.jpg stałoby się myszoskoczkiem.jpg.kolz. Po uszkodzeniu wszystkich realnych plików, Kolz wdraża plik tekstowy o nazwie _readme.txt we wszystkich folderach zawierających zaszyfrowane zasoby. Możesz zobaczyć, jak wygląda dokument na obrazku osadzonym poniżej:

źródło obrazu: MalwareTips

tekst na powyższym obrazku brzmi następująco:

Uwaga! Nie martw się, możesz zwrócić wszystkie swoje pliki! Wszystkie Twoje pliki, takie jak Zdjęcia, bazy danych, dokumenty i inne ważne są szyfrowane za pomocą najsilniejszego szyfrowania i unikalnego klucza. Jedyną metodą odzyskiwania plików jest zakup narzędzia do odszyfrowywania i unikalnego klucza dla Ciebie. To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki. Jakie masz gwarancje? Możesz wysłać jeden ze swoich zaszyfrowanych plików z komputera, a my odszyfrowujemy go za darmo. Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji. Możesz pobrać i obejrzeć przegląd wideo narzędzie odszyfrowujące: hxxps:/ / we.TL / T-18r6r7ggg8 Cena klucza prywatnego i oprogramowania odszyfrowującego wynosi 980 USD. Rabat 50% dostępny, jeśli skontaktujesz się z nami przez pierwsze 72 godziny, to cena dla ciebie to $490. Pamiętaj, że nigdy nie przywrócisz swoich danych bez zapłaty. Sprawdź swój e-mail” Spam „lub” śmieci ” folder, jeśli nie otrzymasz odpowiedź więcej niż 6 godzin. Aby otrzymać ten program musisz napisać na nasz e-mail: [email protected] zarezerwuj adres e-mail, aby się z nami skontaktować: [email protected] twój osobisty identyfikator:

należy pamiętać, że ostatnia część okupu z napisem „Twój dowód osobisty” została pozostawiona pusta w próbce. Wynika to z faktu, że klucz jest generowany indywidualnie dla każdego użytkownika za pomocą wspomnianej wcześniej metody kryptografii RSA-1024. Czytając dokument tekstowy, możesz być skłonny pomyśleć, że wydaje się on całkiem podatny, biorąc pod uwagę wszystkie rzeczy. Jednak cyberprzestępcy nigdy nie chcą dobrze i zdecydowanie radzę nie wkładać więcej pieniędzy do kieszeni, aby dalej napędzać swoje nielegalne działania. Mówiąc najprościej, nie płać okupu. Nie warto. Zamiast tego, moja rekomendacja jest albo przyjrzeć się, jak usunąć Kolz ransomware lub jak całkowicie zapobiec atakowi. W następnych sekcjach omówię każdy z tych tematów bardziej dogłębnie, abyśmy mogli ustalić, co można zrobić z tym konkretnym szczepem Djvu. Więc, bez zbędnych ceregieli, przejdźmy do tego.

jak usunąć Kolz ransomware

przede wszystkim zobaczmy, jak radzić sobie z infekcją Kolz ransomware. Niezależnie od tego, czy jesteś w domu, czy w sieci firmowej, następujące trzy kroki mają kluczowe znaczenie dla udanej operacji czyszczenia.

odizoluj zainfekowane urządzenie

szybka reakcja jest niezbędna, gdy masz do czynienia z każdym zakażeniem ransomware, w tym z szczepem Kolz. Dlatego pierwszą czynnością, którą chcesz wykonać, jest izolowanie zainfekowanego urządzenia, aby zapobiec rozprzestrzenianiu się zagrożenia na inne komputery działające w tej samej sieci lokalnej.

- odłącz urządzenie od Internetu, odłączając kabel Ethernet. Jeśli komputer jest połączony z siecią Wi-Fi, zalecamy wyłączenie połączenia z Panelu sterowania komputera.

- wysuń dowolne zewnętrzne urządzenia pamięci masowej, przechodząc do mojego komputera, klikając prawym przyciskiem myszy dane dyski i wybierając opcję wysuń. Powstrzymuje to również Kolz ransomware przed ich szyfrowaniem.

- Wyloguj się z chmury, aby zapobiec hakowaniu aplikacji i przechowywanych tam danych przez cyberprzestępców. Możesz nawet rozważyć odinstalowanie sąsiedniego oprogramowania do zarządzania.

są to trzy etapy, które należy wykonać, aby upewnić się, że zainfekowany komputer jest całkowicie offline. Po osiągnięciu tego celu można przystąpić do procesu usuwania.

Zidentyfikuj zaszyfrowane pliki

po upewnieniu się, że zainfekowane urządzenia nie są już połączone z innymi w sieci, nadszedł czas, aby ustalić zakres uszkodzeń, które zostały wyrządzone. W przypadku ataku Kolz ransomware jest to stosunkowo łatwe. Jak wcześniej wspomniano, pliki zaszyfrowane przez ten szczep STOP Djvu będą miały .kolz extension dodał do swojego regularnego .jpg, .doc i tak dalej. Co więcej, każdy folder zawierający jeden lub więcej uszkodzonych plików będzie miał również notatkę o okupie.

poszukaj Dekryptora Ransomware Kolz

w październiku 2019 r.został wydany dekryptor ransomware STOP Djvu dla 148 znanych wariantów zagrożenia cybernetycznego. Jednak narzędzie jest skuteczne w przypadku infekcji prowadzących do sierpnia 2019 r., co oznacza, że nikt zarażony po tej dacie nie może go używać. Niestety, Kolz Ransomware nie jest wersją Djvu, którą można jeszcze odszyfrować za pomocą darmowych narzędzi. Co więcej, przeszukiwanie sieci w poszukiwaniu przypadkowej osoby może nawet dodać zniewagi do obrażeń. W czerwcu 2020 r. badacze bezpieczeństwa odkryli, że program udający deszyfrujący Ransomware Kolz był w rzeczywistości fałszywym oprogramowaniem dostarczającym szczep ransomware znany jako Zorab. Z tego powodu sugeruję, aby Twoje dekryptory były tylko ze zweryfikowanych źródeł. Na przykład strona Bleepingkomputer ma stale aktualizowaną sekcję na ten temat, w której znajdziesz najnowsze wersje, a także wszelkie inne przydatne informacje na ten temat. Możesz też wypróbować własny artykuł na blogu Heimdal Security na temat bezpłatnych narzędzi do odszyfrowywania oprogramowania ransomware. Ręczymy również za regularne informowanie, a my dodamy tam dekryptor Ransomware Kolz, gdy tylko wyjdzie. W międzyczasie w przypadku infekcji możesz skontaktować się z odpowiednimi organami ds. cyberprzestępczości w swoim regionie lub skontaktować się z kompetentnymi dostawcami zewnętrznymi, którzy pomogą Ci poradzić sobie z łagodzeniem skutków.

jak zapobiec atakowi Kolz Ransomware

wykonywanie rutynowych kopii zapasowych danych (Online i Offline)

tworzenie kopii kluczowych danych w chmurze jest znaną procedurą bezpieczeństwa. Mimo to, cyberatacy mogą dotrzeć do ciebie również tam. Dlatego nie mogę wystarczająco podkreślić znaczenia systemu kopii zapasowych danych offline. Pod koniec dnia nic nie konkuruje z dobrym starym dyskiem flash, zewnętrznym dyskiem twardym, SSD lub HDD. Oprócz tego, należy również rozważyć, jak dobrze pliki na komputerze są chronione. Kopie zapasowe mogą tylko zabrać cię tak daleko. Realną opcją w tym przypadku jest rozłożenie danych na kilka partycji. W ten sposób hakerom będzie trudniej dotrzeć do wszystkiego, zanim je zanotujesz i wyrzucisz.

zapoznaj się z praktykami inżynierii społecznej

przede wszystkim oprogramowanie ransomware, a także złośliwe oprogramowanie, trojany i inne powiązane zagrożenia, rozprzestrzeniają się dzięki sprytnym praktykom inżynierii społecznej. Cyberatacy stają się coraz bardziej przebiegli w dzisiejszych czasach. Mają możliwość nie tylko naśladowania adresów e-mail osób, które znasz, ale także wizerunków ukochanych marek, dostawców usług lub instytucji. Nawet doświadczeni internauci mogą czasem paść ofiarą tego typu podstępu. Z tego powodu należy zawsze mieć Oczy szeroko otwarte, jeśli jesteś aktywnym użytkownikiem Internetu w domu lub w miejscu pracy. Jeśli chodzi o phishingowe wiadomości e-mail, próby nieprawidłowej lub wprowadzającej w błąd pisowni (takie jak używanie małych liter „L” zamiast dużych „i” i odwrotnie) są najważniejszą rzeczą, na którą zwracasz uwagę. To samo dotyczy pozornie znanych prób brandingu. Nieco ciemniejsze lub jaśniejsze schematy kolorów, podejrzane linki i brak znaków towarowych lub symboli praw autorskich to niektóre inne popularne znaki, które mają do czynienia z złośliwym oszustwem.

zawsze wdrażaj łatki i aktualizacje natychmiast

Niepasowane lub nieaktualne oprogramowanie i aplikacje mogą stać się bramą dla oprogramowania ransomware w mgnieniu oka. Złośliwi aktorzy są znani z sprytnego wykorzystywania luk w systemie, dlatego zawsze należy dbać o to, aby urządzenia były zgodne z kodem. Rozwiązanie, takie jak nasz własny Thor Foresight Home, może pomóc w zamknięciu tych poważnych luk w zabezpieczeniach zaraz po wdrożeniu aktualizacji.

ZABEZPIECZ SWOJE PRZEGLĄDANIE ONLINE!

Get Threat Prevention Home

Foresight nie tylko automatycznie aktualizuje oprogramowanie, ale także filtruje potencjalne oprogramowanie ransomware i Apt, stojąc między Twoimi danymi osobowymi a zainfekowanymi treściami. Jako dodatkowa warstwa bezpieczeństwa jest kompatybilna z innymi środkami bezpieczeństwa cybernetycznego, które możesz zastosować. Biorąc pod uwagę, że masz trochę, oczywiście.

zainstaluj rozwiązanie antywirusowe nowej generacji

cofnijmy się na chwilę. Thor Foresight może pomóc chronić twój dom przed oprogramowaniem ransomware i innymi złośliwymi zagrożeniami, ale nie może tego zrobić sam. Zalecam sparowanie go z rozwiązaniem antywirusowym nowej generacji, takim jak Thor Vigilance Home heimdala. Łatwy w instalacji i lekki w zasobach urządzenia, jest idealną obroną w domu przed APTT. Wraz z Foresight, Vigilance tworzy pakiet Thor Premium Home cybersecurity, który może powstrzymać nawet najbardziej odporne oprogramowanie ransomware i malware przed uzyskaniem bezprawnego dostępu do cennych danych. Rozwiązanie holistyczne, Premium jest zarówno proaktywne, jak i reaktywne, oferując wszechstronną ochronę przed wszelkimi formami szkód w Internecie.

Podsumowując…

jako część słynnej rodziny STOP Djvu, Kolz Ransomware jest Cyber-Zagrożeniem, z którym należy się liczyć. Choć stosunkowo nieznane, warto zwrócić uwagę, że już kilka ofiar wśród użytkowników online. A dzięki kompatybilnemu dekryptorowi, którego jeszcze nie ma, zapobieganie pozostaje najlepszym rozwiązaniem, jak zawsze.