w zeszłym tygodniu natknąłem się na niesamowite narzędzie o nazwie 'Inspy’, które zostało napisane przez gojhonny na początku 2016 roku. Niestety nie słyszałem wcześniej o tym narzędziu, mimo że ma prawie 2 lata, na szczęście zostało ono wymienione przez Offensive Security w poście Kali 2017.3 jako część repo. Inspy to narzędzie do wyliczania LinkedIn napisane w Pythonie, które może być używane do pasywnego zbierania informacji za pomocą informacji publicznie dostępnych na LinkedIn. Inspy wykorzystuje nazwy stanowisk i działów na profilach LinkedIn, aby dowiedzieć się, kto jest zatrudniony w konkretnej organizacji i na jakiej roli. Dodatkowo to narzędzie może również odkrywać technologie, które są używane przez tę organizację, indeksując listę zadań dla określonych słów kluczowych. Rzućmy okiem na dwa różne tryby pracy tego narzędzia: EmSpy i TechSpy.

w trybie EmSpy to narzędzie wyszukuje użytkowników LinkedIn zatrudnionych przez organizację za pomocą listy słów. Lista słów dołączona do tego narzędzia zawiera niewiele ponad 300 tytułów stanowisk i nazw działów, które są używane do dopasowania tytułu stanowiska i / lub działu wraz z nazwą firmy na profilu LinkedIn. Drugi tryb nazywa się TechSpy. W trybie TechSpy indeksuje LinkedIn dla technologii, które są wymienione w ofertach pracy firm, zwłaszcza w opisie stanowiska. To da nam wskazanie, jakie technologie są używane przez firmę, takie jak technologia Windows, Aplikacje, marki firewall i Sprzęt sieciowy. W momencie pisania tego samouczka funkcja TechSpy niestety nie działa (już). Prawdopodobnie jest to spowodowane zmianą Systemów LinkedIn lub, może nawet bardziej prawdopodobne, LinkedIn blokuje zapytania generowane z naszej sieci po kilku testowych uruchomieniach. Z tego powodu skupimy się na funkcjonalności EmSpy i zaktualizujemy ten samouczek hakerski, gdy funkcja TechSpy ponownie działa poprawnie.

uruchamianie InSpy z EmSpy

zanim będziemy mogli uruchomić InSpy musimy zainstalować narzędzie w naszym systemie. Możesz go zainstalować, uruchamiając po prostu następujące polecenie:

apt update & & apt-y install inspy

następnie możemy wydrukować instrukcję użycia, uruchamiając następujące polecenie:

inspy-h

InSpy - narzędzie do wyliczania LinkedIn autorstwa Jonathana Broche ' a (@jonathanbroche)argumenty pozycyjne: Nazwa firmy Nazwa firmy do wykorzystania w zadaniach.opcjonalne argumenty:- h, --help Pokaż ten komunikat pomocy i zakończ-v, --version pokaż numer wersji programu i zakończ Wyszukiwanie: -- techspy Crawl LinkedIn oferty pracy dla technologii wykorzystywanych przez firmę. Technologie importowane z nowego pliku rozdzielonego wierszem. -- limit Int Ogranicz liczbę ofert pracy do indeksowania. Zbiór pracowników: -- empspy Odkryj pracowników według tytułu i / lub działu. Tytuły i działy są importowane z nowego pliku rozdzielonego wierszem. -- emailformat string tworzenie adresów e-mail dla wykrytych pracowników przy użyciu znanego formatu. to wyświetli przegląd wszystkich dostępnych opcji wraz z opisem. Aby pomyślnie uruchomić to narzędzie jest kilka wymaganych parametrów, które musimy wypełnić, które są: – techspyor-emspymode i nazwa firmy, dla której chcemy zlokalizować pracowników. Ponieważ techspy obecnie nie działa, przyjrzymy się tylko emspy. Tryb EmSpy przyjmuje tylko jeden argument, którym jest lista słów zawierająca tytuły. Domyślne listy słów znajdują się w następującym katalogu:

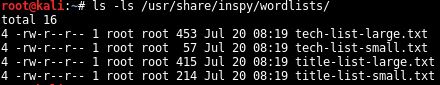

/usr / share / inspy/listy słów/

katalog lista słów zawiera 4 różne listy słów, z których 2 zawierają tytuły i są przeznaczone do użycia w trybie EmSpy. Pozostałe 2 listy mają być używane w trybie TechSpy.

Inspy listy słów

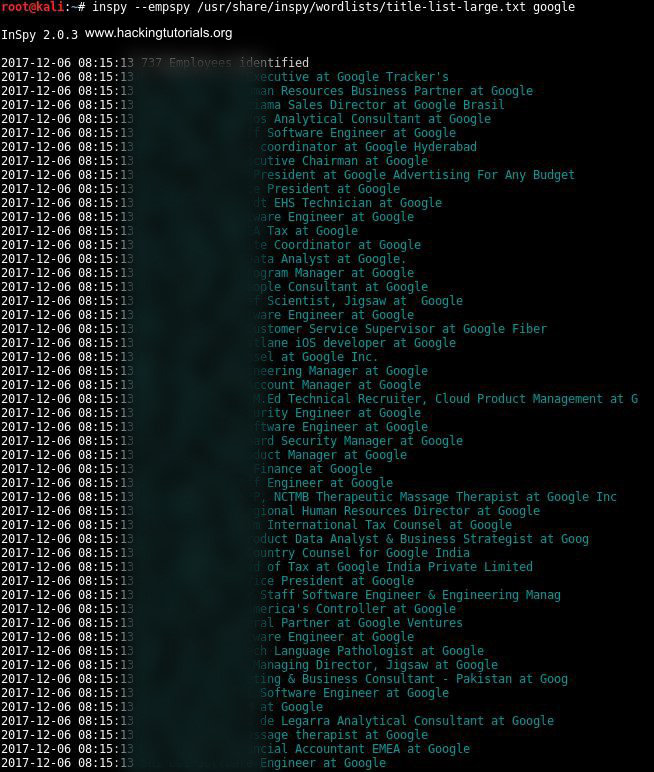

teraz, gdy wiemy, gdzie znajdują się listy słów, możemy ich użyć w poniższym poleceniu do wyszukiwania pracowników Google z profilem LinkedIn:

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt google

737 pracowników znalezionych w 63,7 sekundy, to niesamowite!

InSpy znalazł w sumie 737 profili LinkedIn, które Google wymieniło w tytule stanowiska. Jest to około 1% całkowitego personelu (70 tys.+ w 2017 r.) zatrudnionego przez Google, jeśli wszystkie wyniki były poprawne. Osobiście jestem zdumiony czasem, jaki zajęło znalezienie tych pracowników, zaledwie 63,7 sekundy, co jest niesamowicie szybkie. Rozszerzenie liczby wpisów może przynieść jeszcze lepsze wyniki, choć muszę powiedzieć, że dołączona lista jest już dość skuteczna. Wreszcie Inspy ma również opcje eksportu wyników w różnych formatach; HTML, CSV &JSON. Chociaż te formaty mogą się przydać w niektórych przypadkach, nie testowałem ich.

Format wiadomości e-mail

inną prawdopodobnie interesującą funkcją jest opcja ’emailformat’. Ta opcja pozwala określić format adresu e-mail i wyeksportować wyniki wyszukiwania jako adresy e-mail. Powiedzmy, że wiesz, że Google używa imienia.format lastname możemy określić ten format i Inspy wygeneruje listę adresów e-mail zgodnie z tym formatem. Poniższe polecenie wyszukuje pracowników Google i generuje listę adresów e-mail w nazwie.lastname format:

inspy-empspy / usr / share/inspy/wordlists / title-list-large.txt-emailformat [email protected] google

istnieje kilka innych formatów, których można użyć za pomocą opcji „emailformat”, wszystkie dostępne opcje są wymienione w funkcji pomocy.

Uwaga: mimo że informacje znalezione przez InSpy są publicznie dostępne, postanowiliśmy zamazać nazwy w wynikach wyszukiwania.

to kończy samouczek dla tego niesamowitego narzędzia hakerskiego. Chcesz dowiedzieć się więcej o innych narzędziach hakerskich? Upewnij się, że będziesz miał łupy w naszych sekcjach Metasploit, Exploit i networking.