ett nytt cyberhot gör vågor online, eftersom fler och fler användare börjar rapportera infektioner. Jag pratar om Kolz ransomware, en relativt okänd stam som är lika skändlig som mer kända namn i branschen som Netwalker eller Sodinokibi. Men vad är det som gör Kolz ransomware så svårt att sätta fingret på? Nedan har jag samlat ett kort kompendium av tillgänglig information om det, samt erbjudit några råd för ditt skydd. Så, om du vill lära dig vad Kolz ransomware är och, ännu viktigare, hur man handskas med det, sedan fortsätta läsa.

- Vad är Kolz Ransomware?

- hur Kolz Ransomware krypterar enheter

- ta bort Kolz Ransomware

- isolera den infekterade enheten

- identifiera de krypterade filerna

- leta efter en Kolz Ransomware Decryptor

- hur man förhindrar en Kolz Ransomware-Attack

- utför rutinmässiga säkerhetskopior av Data (Online och Offline)

- bekanta dig med social Engineering Practices

- distribuera alltid patchar och uppdateringar omedelbart

- installera nästa generations antiviruslösning

- för att sammanfatta det…

Vad är Kolz Ransomware?

Kolz är en ransomware stam som är en del av STOP Djvu ransomware familj som upptäcktes av oberoende ransomware jägare Michael Gillespie. Verksamheten har varit aktiv sedan åtminstone December 2016, då den första varianten upptäcktes. Från och med September 2020 har så många som 160 varianter av Djvu ransomware släppts, om inte mer. STOP Djvu cybercrime-familjen har gjort över 116,000-bekräftade offer genom åren, med den verkliga uppskattningen att vara runt en jättestor 460,000. Faktum är att mer än hälften av de utplacerade ransomware-attackerna från hela världen består av en form av Djvu. Stammar från STOP Djvu-familjen körs på RSA-1024-kryptografi, en asymmetrisk krypteringsalgoritm som genererar både offentliga och privata nycklar för varje offer. Medan den förra underlättar kryptering skapas dess senare motsvarighet för dekrypteringsändamål. Denna metod för drift gäller Kolz ransomware samt.

hur Kolz Ransomware krypterar enheter

vi är fortfarande inte 100% säker på hur Kolz ransomware sprider sig, eftersom dess föredragna infektionsmedium inte har rapporterats hittills. Men denna typ av cyberhot sprids vanligtvis genom ett (eller flera) av följande fem sätt:

- malspam-kampanjer

- Nätverkstrojaner

- inofficiella verktyg från tredje part

- bedrägliga filer

- peer-to-peer (P2P) nätverk

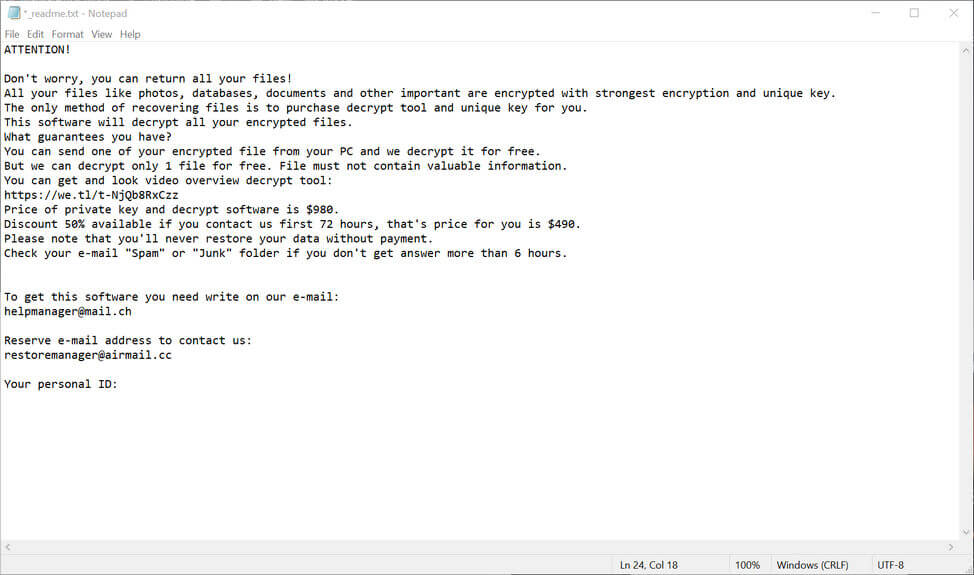

när Kolz ransomware framgångsrikt har infiltrerat din enhet fortsätter den att kryptera alla bilder, dokument, databaser och andra filer på enheten. Du kan se vilka filer som har krypterats eftersom en extra .kolz förlängning läggs till deras namn i processen. Så, till exempel, gerbil.jpg skulle bli gerbil.jpg.kolz. Efter att ha korrumperat alla livskraftiga filer distribuerar Kolz en textfil med titeln _readme.txt i alla mappar som innehåller krypterade resurser. Du kan se hur dokumentet ser ut i bilden inbäddad nedan:

Bildkälla: MalwareTips

texten i bilden ovan har följande lydelse:

lystring! Oroa dig inte, du kan returnera alla dina filer! Alla dina filer som bilder, databaser, dokument och andra viktiga krypteras med starkaste kryptering och unik nyckel. Den enda metoden för att återställa filer är att köpa dekryptera verktyg och unik nyckel för dig. Denna programvara kommer att dekryptera alla dina krypterade filer. Vilka garantier har du? Du kan skicka en av dina krypterade filer från datorn och vi dekryptera det gratis. Men vi kan dekryptera endast 1 fil Gratis. Filen får inte innehålla värdefull information. Du kan få och se videoöversikt dekryptera verktyg: hxxps: / / we. TL / t-18r6r7ggg8 priset på privat nyckel och dekryptera programvara är $980. Rabatt 50% tillgänglig om du kontaktar oss först 72 timmar, det är priset för dig är $490. Observera att du aldrig kommer att återställa dina data utan betalning. Kontrollera din e-post” Spam ”eller” skräp ” mapp om du inte får svar mer än 6 timmar. För att få denna programvara behöver du skriva på vår e-post: [email protected] Boka e-postadress för att kontakta oss: [email protected] ditt personliga ID:

Observera att den sista delen av lösningsmeddelandet som läser ”ditt personliga ID” har lämnats tomt i provet. Detta beror på att nyckeln genereras individuellt för varje användare genom ovannämnda metod för RSA-1024 kryptografi. När du läser igenom textdokumentet kan du vara benägen att tro att det verkar ganska mottagligt, med alla saker i åtanke. Men cyberbrottslingar betyder aldrig bra och jag rekommenderar starkt att inte lägga mer pengar i fickorna för att ytterligare driva sina olagliga aktiviteter. Enkelt uttryckt, inte betala lösen. Det är inte värt det. Istället, min rekommendation är att antingen undersöka hur man tar bort Kolz ransomware eller hur man kan förhindra en attack helt. I följande avsnitt kommer jag att diskutera vart och ett av dessa ämnen mer ingående så att vi kan fastställa vad som kan göras med denna speciella stam av Djvu. Så, utan vidare, Låt oss komma in i det.

ta bort Kolz Ransomware

först och främst, låt oss se hur du kan hantera en Kolz ransomware infektion. Oavsett om du är hemma eller inom ditt företagsnätverk är de följande tre stegen avgörande för en lyckad sanering.

isolera den infekterade enheten

snabb respons är viktigt när du har att göra med någon ransomware infektion, inklusive en som involverar Kolz stammen. Därför är den första åtgärden du vill vidta att isolera den infekterade enheten för att förhindra att hotet sprids till andra datorer som fungerar i samma lokala nätverk.

- koppla ur maskinen från Internet genom att koppla ur Ethernet-kabeln. Om din dator är kopplad till ett Wi-Fi-nätverk rekommenderar jag att du inaktiverar anslutningen från datorns kontrollpanel.

- mata ut externa lagringsenheter genom att gå till den här datorn, högerklicka på enheterna i fråga och välja alternativet mata ut. Detta hindrar Kolz ransomware från att kryptera dem också.

- logga ut från molnet för att förhindra cyberbrottslingar från att hacka applikationer och data som lagras där också. Du kanske till och med vill överväga att avinstallera dess intilliggande hanteringsprogramvara.

dessa är de tre stegen som du måste följa för att säkerställa att den infekterade maskinen är helt offline. Efter att ha uppnått detta kan du fortsätta med borttagningsprocessen.

identifiera de krypterade filerna

när du har säkerställt att den infekterade enheten inte längre är ansluten till andra i nätverket är det dags att fastställa omfattningen av skadan som gjordes. I fallet med en Kolz ransomware-attack är det relativt enkelt att göra det. Som tidigare nämnts, filer krypterade med detta stopp Djvu stam kommer att ha en .kolz förlängning addended till sin vanliga en av .jpg,.doc och så vidare. Dessutom kommer varje mapp som innehåller en eller flera skadade filer att ha lösenanteckningen i den också.

leta efter en Kolz Ransomware Decryptor

i oktober 2019 släpptes en STOP Djvu ransomware decryptor för 148 av cyberthreats kända varianter. Verktyget är dock effektivt för infektioner fram till augusti 2019, vilket innebär att ingen smittad efter det datumet kan använda det. Tyvärr, Kolz ransomware är inte en version av Djvu som kan dekrypteras med hjälp av gratis verktyg ännu. Dessutom kan söka på nätet för en på måfå även lägga förolämpning mot skada. I juni 2020 upptäckte säkerhetsforskare att ett program som låtsades vara en Kolz ransomware decryptor faktiskt var en bedräglig programvara som levererade en ransomware-stam som kallades Zorab. Av denna anledning föreslår jag att du bara får dina decryptors från verifierade källor. Till exempel har BleepingComputer-webbplatsen ett ständigt uppdaterat avsnitt om det här ämnet där du hittar de senaste utgåvorna, liksom annan användbar information om ämnet. Eller, du kan ge Heimdal Security egen blogg artikel om gratis ransomware dekryptering verktyg ett försök. Vi garanterar också att hålla dig uppdaterad regelbundet och vi lägger till Kolz ransomware decryptor där så snart det kommer ut. Under tiden är det du kan göra vid infektion att kontakta relevanta cyberbrottsmyndigheter i din region eller nå ut till behöriga tredjepartsleverantörer som kan hjälpa dig att hantera begränsning.

hur man förhindrar en Kolz Ransomware-Attack

utför rutinmässiga säkerhetskopior av Data (Online och Offline)

att skapa kopior av viktiga data i molnet är ett känt säkerhetsprocedur. Ändå kan cyberattackers komma till dig där också. Det är därför jag inte kan betona vikten av ett offline data backup-system tillräckligt. I slutet av dagen konkurrerar ingenting med den goda ol-flashenheten, extern hårddisk, SSD eller HDD. Utöver detta bör du också överväga hur väl filerna på din maskin är skyddade. Säkerhetskopior kan bara ta dig så långt. Ett genomförbart alternativ i detta fall sprider dina data över flera partitioner. På detta sätt blir det svårare för hackare att nå allt innan du noterar och sparkar ut dem.

framför allt, ransomware, liksom malware, trojaner och andra tillhörande hot, sprids genom smarta social engineering practices. Cyberattackers har blivit alltmer listiga nuförtiden. De har förmågan att inte bara efterlikna e-postadresserna till personer du känner, utan också bilder av älskade varumärken, tjänsteleverantörer eller institutioner. Även erfarna Internetanvändare kan ibland falla offer för denna typ av knep. Av denna anledning bör du alltid hålla ögonen öppna om du är en aktiv Internetanvändare hemma eller på arbetsplatsen. När det gäller phishing-e-postmeddelanden är felaktiga eller vilseledande stavningsförsök (som att använda små bokstäver ”L” istället för kapital ”i” och vice versa) den främsta saken du letar efter. Detsamma gäller för till synes bekanta varumärkesförsök. Något mörkare eller ljusare färgscheman, misstänkta länkar, och avsaknaden av varumärken eller upphovsrättssymboler är några andra vanliga kontrollampa tecken du har att göra med en skadlig Bluff.

distribuera alltid patchar och uppdateringar omedelbart

Unpatched eller föråldrad programvara och applikationer kan bli en gateway för ransomware på ett ögonblick. Skadliga aktörer är ökända för att skickligt utnyttja systemets sårbarheter, varför du alltid bör hålla dina enheter upp till kod. En lösning som vårt eget Thor Foresight Home kan hjälpa dig att stänga de genomsnittliga säkerhetshålen så snart uppdateringar distribueras.

SÄKRA DIN ONLINE-SURFNING!

få Hot förebyggande hem

inte bara Foresight patch din programvara automatiskt, men det filtrerar också potentiella ransomware och APTs genom att stå mellan dina personuppgifter och det infekterade innehållet. Som ett extra säkerhetslager är det kompatibelt med alla andra cybersäkerhetsåtgärder du kan ha på plats. Med tanke på att du har några, förstås.

installera nästa generations antiviruslösning

låt oss ringa tillbaka i en minut. Thor Foresight kan hjälpa dig att skydda ditt hem mot ransomware och andra skadliga hot, men det kan inte göra det ensam. Min rekommendation är att para ihop den med en nästa generations antiviruslösning, till exempel Heimdals Thor Vigilance Home. Lätt att installera och ljus på enhetens resurser, det är den perfekta at-home försvar mot APTs. Tillsammans med framsyn bildar Vigilance Thor Premium Home cybersecurity suite som kan stoppa även den mest robusta ransomware och skadlig kod från att få olaglig tillgång till dina värdefulla data. En helhetslösning, Premium är både proaktiv och reaktiv, erbjuder dig allround skydd mot någon form av online-skada.

för att sammanfatta det…

som en del av den ökända STOP Djvu-familjen är Kolz ransomware ett cyberhot att räkna med. Om än relativt okänd, Det är värt att notera att det redan gjort några offer bland onlineanvändare. Och med en kompatibel decryptor ingenstans att hittas ännu, förebyggande förblir din bästa insats, som alltid.