förra veckan har jag stött på ett fantastiskt verktyg som heter ’Inspy’ som skrevs av gojhonny i början av 2016. Tyvärr har jag inte hört talas om det här verktyget tidigare trots att det var nästan 2 år gammalt, lyckligtvis hänvisades det av offensiv Säkerhet i Kali 2017.3 release post som en del av repo. Inspy är ett LinkedIn-uppräkningsverktyg skrivet i Python som kan användas för passiv informationsinsamling med information som är offentligt tillgänglig på LinkedIn. Inspy använder jobbtitlar och Avdelningsnamn på LinkedIn-profiler för att ta reda på vem som är anställd av en viss organisation och i vilken roll. Dessutom kan detta verktyg också upptäcka tekniker som används av denna organisation genom att genomsöka platsannons för specifika sökord. Låt oss ta en titt på de två olika driftlägen för detta verktyg: EmSpy och TechSpy.

i EmSpy-läge söker detta verktyg efter LinkedIn-användare som är anställda av organisationen med hjälp av en ordlista. Ordlistan som ingår i det här verktyget innehåller drygt 300 jobbtitlar och Avdelningsnamn som används för att matcha jobbtiteln och/eller avdelningen tillsammans med företagsnamnet på LinkedIn-profilen. Det andra läget kallas TechSpy. I TechSpy läge det kryper LinkedIn för teknik som nämns i ett företag platsannonser, särskilt i arbetsbeskrivningen. Detta kommer att ge oss en indikation på vilken teknik som används av företaget som Windows-teknik, applikationer, brandväggsmärken och nätverksutrustning. Vid skrivandet av denna handledning fungerar TechSpy-funktionen tyvärr inte (längre). Detta orsakas förmodligen av att LinkedIn ändrar sina system eller, kanske ännu mer troligt, LinkedIn blockerar frågorna som genereras från vårt nätverk efter ett par testkörningar. Av denna anledning kommer vi bara att fokusera på EmSpy-funktionaliteten för nu och uppdatera denna hacking-handledning när TechSpy-funktionen fungerar korrekt igen.

Running InSpy med EmSpy

innan vi kan köra InSpy måste vi installera verktyget på vårt system. Du kan installera det genom att helt enkelt köra följande kommando:

apt update && apt – y install inspy

nästa kan vi skriva ut användningsanvisningarna genom att köra följande kommando:

inspy-h

InSpy - ett LinkedIn-uppräkningsverktyg av Jonathan Broche (@jonathanbroche)positionella argument: företagets företagsnamn att använda för uppgifter.valfria argument: - h, --help visa detta hjälpmeddelande och avsluta-v, --version visa programmets versionsnummer och exitTechnology sökning: -- techspy Crawl LinkedIn platsannonser för teknik som används av företaget. Teknik som importeras från en ny radavgränsad fil. -- begränsa Int begränsa antalet platsannonser att krypa. Empspy Upptäck anställda efter titel och / eller avdelning. Titlar och avdelningar importeras från en ny radavgränsad fil. -- emailformat string skapa e-postadresser för upptäckta anställda med ett känt format. detta kommer att skriva ut en översikt över alla alternativ som är tillgängliga för oss med en beskrivning. För att framgångsrikt köra detta verktyg finns det några nödvändiga parametrar som vi behöver för att fylla som är: –techspyor –emspymode och företagsnamnet som vi vill lokalisera anställda för. Eftersom techspy för närvarande inte fungerar kommer vi bara att titta på emspy. EmSpy-läget tar bara ett argument som är ordlistan som innehåller titlarna. Standardordlistorna finns i följande katalog:

/usr / dela/inspy / ordlistor/

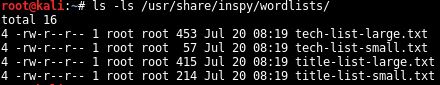

ordlistkatalogen innehåller 4 olika ordlistor från vilka 2 innehåller titlarna och är avsedda att användas i EmSpy-läge. De andra 2 listorna är avsedda att användas i TechSpy-läget.

Inspy ordlistor

nu när vi vet var ordlistorna finns kan vi använda dem i följande kommando för att söka efter Google-anställda med en LinkedIn-profil:

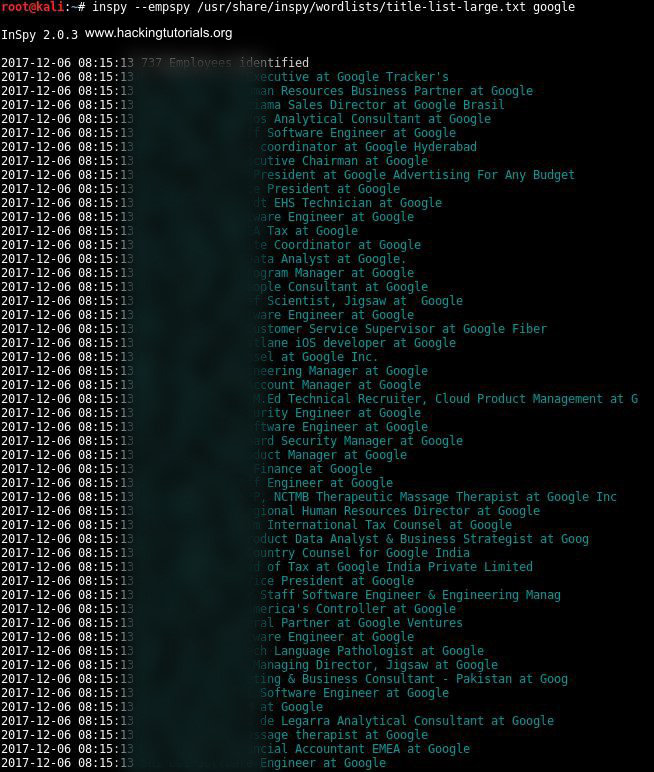

inspy-empspy/usr/dela/inspy/ordlistor / Titel-lista-stor.txt google

737 anställda hittades på 63,7 sekunder, det är otroligt!

InSpy hittade totalt 737 LinkedIn-profiler som har Google nämnt i jobbtiteln. Detta är ungefär 1% av den totala personalen (70k+ 2017) anställd av Google om alla resultat var giltiga resultat. Personligen är jag förvånad över den tid det tog att hitta dessa anställda, bara 63,7 sekunder, vilket är otroligt snabbt. Att utöka antalet poster kan ge ännu bättre resultat men jag måste säga att den inkluderade listan redan är ganska effektiv. Slutligen Inspy har också alternativ för att exportera resultaten i olika format; HTML, CSV & JSON. Även om dessa format kan komma till nytta i vissa fall har jag inte testat dem.

e-postformat

en annan möjligen intressant funktion är alternativet ’emailformat’. Med det här alternativet kan du ange ett format för en e-postadress och exportera sökresultaten som e-postadresser. Låt oss säga att du vet att Google använder förnamnet.efternamn format vi kan ange detta format och Inspy kommer att generera en lista med e-postadresser enligt detta format. Följande kommando söker efter Google-anställda och genererar en lista med e-postadress i förnamnet.efternamn format:

inspy-empspy/usr/dela/inspy/ordlistor / Titel-lista-stor.txt-e-postformat [email protected] google

det finns flera andra format som du kan använda med alternativet ’emailformat’, alla tillgängliga alternativ listas i hjälpfunktionen.

Obs: även om informationen som finns av InSpy är offentligt tillgänglig har vi beslutat att oskärpa namnen i sökresultaten.

detta avslutar handledningen för detta fantastiska hackverktyg. Är du intresserad av att lära dig mer om andra hackerverktyg? Se till att du har en loot på våra Metasploit, exploatering och nätverkssektioner.