Oversikt

Nesten alle biler kommer for tiden med en nøkkelfob, som lar deg åpne dørene og starte bilen. Når du kjøper en bil, er bekvemmeligheten den overbevisende funksjonen. Du kan la nøkkelen fob i lommen, og aldri igjen bekymre deg for å ha en fysisk nøkkel. Det høres flott ut.

den implisitte antagelsen du gjør er at nøkkelfob-systemet er sikkert, og at noen tilfeldig person med $50 maskinvare ikke kan kjøre av med bilen din. Du har ingen reell måte å fortelle om bilfirmaet gjorde en rimelig jobb med systemet, så du må stole på dem. Dessverre er den tilliten ikke alltid berettiget. Og det er ikke før folk prøver å hacke disse systemene at problemene kommer ut. Problemer som mindre samvittighetsfulle mennesker kanskje allerede har utnyttet.

Bilens Nøkkelfob

det er mange forskjellige nøkkelfob-systemer. Vi begynner med å se på nøkkelfob for Min 2006 Prius. Key fobs bruker Noe som kalles En Ekstern Keyless System (RKS). I USA opererer disse på 315 MHz, + / – 2,5 MHz. Min Prius nøkkel viste seg å være på 312.590 MHz.Keyfobs er alle oppført I fcc database. Å se etter nye oppføringer er en av måtene folk kan fortelle når nye bilmodeller kommer ut. Disse vil vises lenge før den offisielle kunngjøringen.

du kan finne ut hvilken frekvens din nøkkelfob overfører ved HJELP AV SDR og bruk GQRX eller SDR# for å overvåke spekteret. Når du trykker på en knapp på fob, bør du se et kort hopp i spekteret. Du må kanskje skifte frekvensbåndet opp eller ned med et Par MHz for å finne signalet, min var nesten 2,5 MHz lav.

Ett ord med forsiktighet. Ikke bli for revet med å trykke på knappen! RKS-systemet bruker en rullende pseudo-tilfeldig generert kode. Både nøkkelfob og bil holder seg synkronisert, slik at bilen gjenkjenner neste kode. Men hvis nøkkelfoben kommer for langt fremover i sekvensen (100s av knappetrykk), vil bilen ikke gjenkjenne den. Det gjør nøkkelen (og bilen) betydelig mindre nyttig!

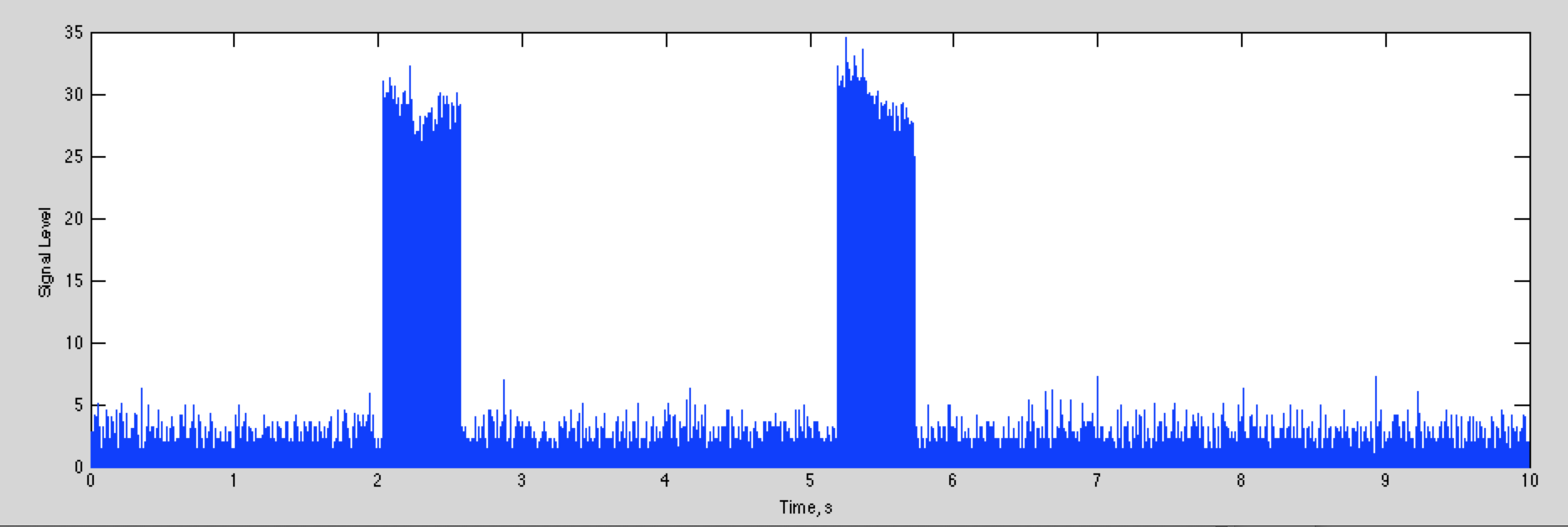

hvis vi fanger signalet, vises resultatet nedenfor

den totale bredden på plottet er 10 sekunder, slik at du kan se at det er ett tastetrykk kort etter 2 sekunder, og en annen kort tid etter 5 sekunder.

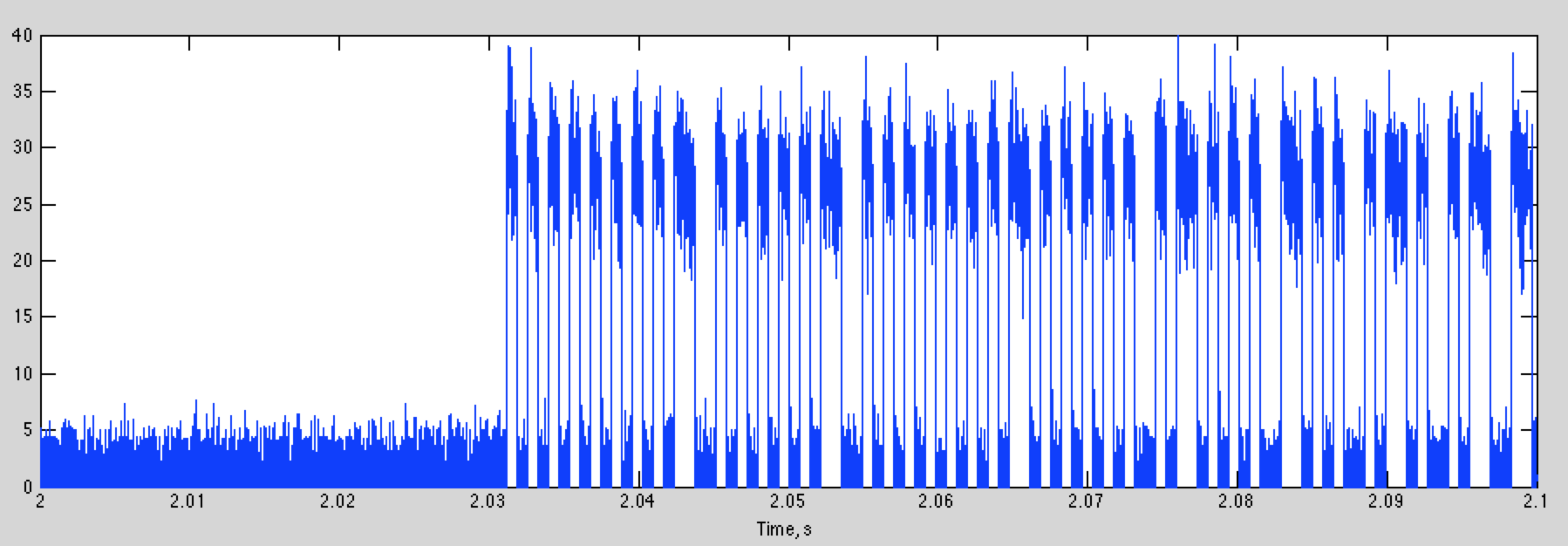

hvis vi plotter 100 ms fra 2 sekunder, kan vi se det digitale signalet vi leter etter:

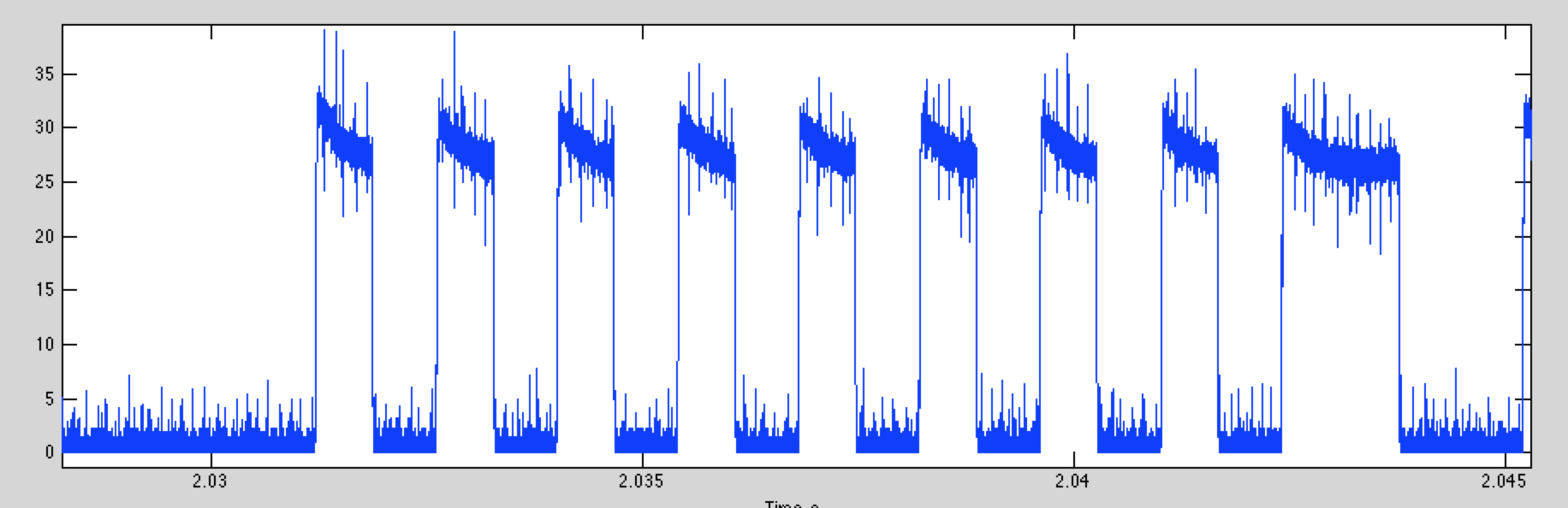

Zoome inn på de første par biter, får vi

bitene er enkle å identifisere. En beslutningsgrense på 15 vil gi nesten perfekt deteksjon. Hvis vi gjør dette, og deretter plotte første del av de digitale dataene for de to tastetrykkene, får vi dette

Selv om de to starter det samme, divergerer de raskt. Dette er heldig, fordi hvis signalet var det samme hver gang, ville du ha nok informasjon til å stjele bilen min nå!

dataene er igjen på-av-tasting (OOK). Det er ogsa nesten sikkert delt fase (Eller Manchester) koding. I stedet for at en» 1 «er høy, og en» 0 » er lav, kodes informasjonen i overgangen fra høy til lav eller lav til høy. Det betyr at en » 0 «bit er en stigende overgang, og en» 1 » bit er en fallende overgang. En god måte å gjenkjenne delt fasekoding på er at du bare kan ha ett eller to lave eller høye segmenter på rad. Det fine Med Manchester koding er at hvert symbol har en overgang, og disse er lettere å finne da når signalet har vært høy eller lav i flere intervaller.

dette eksemplet ER OOK, som er det vanligste for bil fjernkontroller. Noen bruker frequency-shift keying( FSK), hvor hver bit overføres som en annen frekvens, og konvolutten er konstant.

Angrep På Bil Fjernkontroller

det er mange forskjellige angrep som kan brukes mot bil fjernkontroller, avhengig av hvordan de fungerer, og hva slags tilgang du leter etter. Den enkleste bare lar deg åpne bilen opp. Mer grundige angrep gir deg full kontroll ved å i utgangspunktet klone fjernkontrollen.

De fleste nøkkelfobber bruker en rulletast. Dette gir en ny bølgeform som avhenger av iden til nøkkelfob, et tilfeldig frø, og hvor mange ganger nøkkelen er trykket. Bilen holder styr på den siste koden den mottok, og vet hva de neste flere hundre kodene kan v re. Hvis den oppdager en av de forventede fremtidige kodene, åpner den bilen. Hvis den får en tidligere brukt kode, slutter den å svare på nøkkelfob. For Prius må du gjøre «Chicken Dance» for å få det til å fungere igjen, forutsatt at du har en annen fungerende nøkkelfob. Ellers må du ha forhandleren rekey bilen, for mange hundre dollar. Jeg har måttet gjøre dette et par ganger, nå (av andre grunner).

det er flere angrepslinjer. En er rett og slett opptak nøkkelen fob utgang for et par knappetrykk når den er borte fra bilen, eller bilen blir fastkjørt. Med innspilte ubrukte koder kan du åpne bilen.

En annen er å reversere rks-sekvensen. Generelt bør dette være ekstremt vanskelig. Det har imidlertid vært flere situasjoner hvor dette er veldig enkelt.

endelig er det biler som åpner når eieren kommer nær bilen. Dette er basert på et lavt strømsignal som kun kan mottas når nøkkelfoben er svært nær. Dette kan beseires ved å forsterke disse små signalene.

det er mange flere angrep, og disse vil fortsette å formere seg etter hvert som biler blir mer komplekse, og har flere innebygde datasystemer å gå etter. Du kan se på noen av disse for neste uke.

Replay Attacks

den eldste og enkleste tilnærmingen var å ta opp bølgeformen som en nøkkelfob legger ut (ved hjelp av rtl-sdr), og deretter spille den av igjen. Dette fungerer bra for eldre garasjeportåpnere, som brukte en enkelt fast nøkkel. Det er fortsatt biler der ute som har nøkkelfobber som fungerer på denne måten(noen Pre-2000 Mercedes for eksempel).

for nøkkelfobber som bruker en rullende nøkkel, kan du fortsatt bruke et replay-angrep. Hvis du kan få tilgang til nøkkelfob når den er borte fra bilen og ta opp flere tastetrykk, kan du spille disse for å få bilen åpen.

hvis du ikke kan få tilgang til nøkkelfob, er en annen tilnærming å lage en enhet som registrerer utgangen av nøkkelfob når den brukes, og samtidig syltetøy bilen. En vanlig måte å gjøre dette på er å lytte til nøkkelfob-overføringen, og deretter starte jamming når feilkorrigeringsbitene overføres på slutten. På den måten kan du ikke jamme deg selv. Bilen vil ikke gjenkjenne pakken, men du kan gjenskape feilkorrigeringsbitene, og overføre bølgeformen senere.

Endelig vil en jammer i seg selv holde fjernkontrollen fra å begynne å låse bilen. Hvis sjåføren ikke er oppmerksom, kan de gå bort fra bilen og la den stå åpen.

Retransmisjonsenheter

alt dette avhenger av din evne til både å overføre OG motta RF. Dine rtl-sdr er bare mottakere, og gjør en god jobb med å skaffe signaler. Det er mange alternativer for overføring. Det finnes en rekke usb-dongler som er basert PÅ TI CC111X-sjetongene som brukes i nøkkelfobber, som denne

en interessant, mer fleksibel tilnærming bruker Raspberry PI til å generere RF ved å sende en nøye utformet datasekvens TIL gpio-porten. Dette er beskrevet i detalj, med videoer, og lenker til koden her:

Raspberry PI transmitter

Med dette kan du generere stort sett hvilken som helst digital pakkebølgeform du ønsker. Effektnivåer er mer enn tilstrekkelig for å etterligne en nøkkelfob. Rtl-sdr er også godt støttet På Raspberry PI, så de to sammen gir deg et totalt nøkkel fob hacking system for $50 eller så, som vi vil se snart.

Attacking Passive Keyless Entry And Start (PKES) Systemer

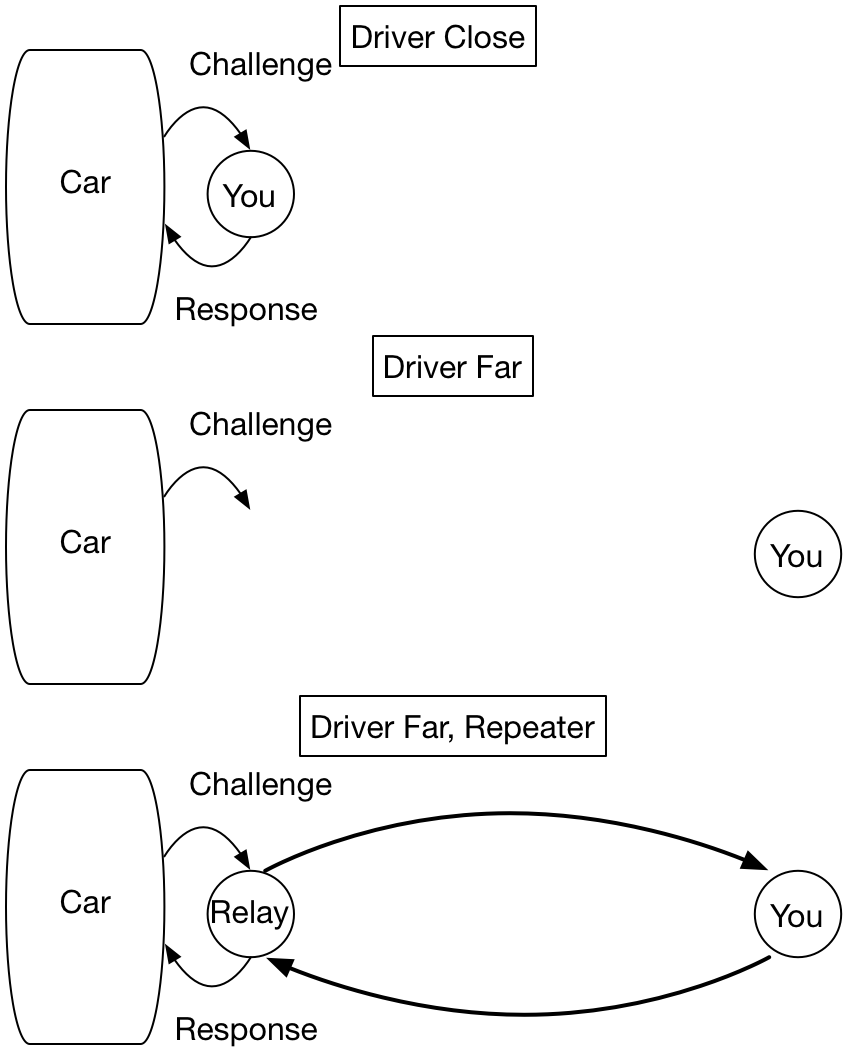

Mange høyere end biler bruker et passivt system for å åpne bilen når sjåføren nærmer seg. Et lavt strømsignal overføres fra bilen som en utfordring. Nøkkelfob svarer deretter med en godkjenning. Fordi strømmen er så lav, antar bilen at føreren må være i nærheten hvis den mottar et svar.

disse systemene kan hackes ved å bygge en repeater som plasseres i nærheten av bilen. Den fanger bilens signal og sender det på høyere effekt. Fjernkontrollen kan være hvor som helst med i et par hundre meter, og det vil fortsatt høre signalet. Fjernkontrollen reagerer, og det blir igjen fanget av repeateren, og sendt på nytt. Bilen mener nøkkelen fob er i nærheten og åpner bilen.

det fine med denne tilnærmingen er at du ikke trenger å vite noe om nøkkelfob, bortsett fra frekvensen. Du trenger ikke å reversere protokollen den bruker, du bruker faktisk bare den virkelige nøkkelen!

Her er en video av noen omsorgstyver som stjeler En Tesla med denne tilnærmingen

Passivt Eksternt Angrep, Tesla Model 3

Hvordan kan Du redusere denne risikoen?

Angripe Rolling Key System

de neste angrepene går etter rolling key systemet selv. Måten dette vanligvis fungerer på, er at nøkkelfob sender EN ID, sammen med en teller av hvor mange ganger en tast er trykket. Dette er kryptert, og overføres til bilen når du trykker på knappen.

hvis krypteringen er sterk, er det ekstremt vanskelig å finne ut hva userid og counter er. Det er flere interessante saker. Den ene er for DE 20 årene AV VWS (Og Audi, Porsche, etc), som vi ser på her. En annen er For Subarus, som du kan se på for oppdraget ditt denne uken.

en beskrivelse AV vw RKS-systemet er gitt her

VW Hack

dette peker på En Kablet artikkel( som dessverre for tiden bak en betalingsmur), og inneholder et teknisk papir som går i detalj om hvordan det fungerer. Forfatterne av det tekniske papiret så PÅ vw RKS-systemene de siste 20 årene.

for de nyeste systemene var krypteringen relativt sterk, tilsvarende en 90-biters nøkkel. Det viser seg imidlertid at de brukte samme nøkkel i hver bil! 100 millioner av dem!

utfordringen er da å finne ut hva nøkkelen er, og hva krypteringsalgoritmen er. Bilen selv hjelper deg med å løse den. Når knappen trykkes bilen mottar signalet, og deretter dekoder den i den innebygde datamaskinen (ECU). Nøkkelen og algoritmen lagres i ECU-fastvaren. Forfatterne kjøpte Noen Ecu på EBay, lastet ned fastvaren og omvendt utviklet krypteringen (disse er vanligvis ganske enkle bitvis operasjoner som er enkle å identifisere). Med denne kunnskapen, etter å ha hentet signalet fra et enkelt tastetrykk, kan bruker-ID og teller dekodes, og nøkkelfob klonet, noe som gir full kontroll over bilen.

Det er et par interessante ting her. Den ene er at hver VW-bil dekoder hver nøkkelfob, så ved å overvåke utførelsen av ECU, kan du finne bruker-ID og teller for alle bilene rundt deg. Det er rapporter om folk som bruker systemer som dette for å stjele andre merker av biler, også.

grunnen til at bare bilen din svarer på fjernkontrollen din, er at bilen din har en «tillatelsesliste» av nøkkelfob-ID-ER den reagerer på. Det er det som blir satt når du rekey bilen.

alt dette høres ganske alarmerende ut. Men det blir verre, som vi ser neste uke.

Oppgave

du har flere alternativer for oppgaven din denne uken. For hvert emne, generere ca 5 lysbilder for å beskrive dine tanker eller resultater. Registrer deg her

Registrer Deg Her

og last opp lysbildene dine her:

Uke 5 Lysbilder

1. Denne artikkelen gjelder Subaru RKS-systemet. Les det, se på videoene, og beskriv hva du finner.

Subaru RKS

2. Har du noen gang lurt på hvordan disse hotel nøkkelkort arbeid? Denne artikkelen beskriver en ikke-RF hack som utnytter de samme ideene som key fob angrep.

Hotell Nøkkelkort

3. Hvorfor stjele en bil når du kan ha en bulldozer! Les denne artikkelen, og se videoen, for å se hvordan dette fungerer.

Hacking Industrielle Maskiner

4. Det er mange andre bil hacks der ute. Se om du kan finne noe interessant, og beskriv det. Se etter historier der du kan finne ut hvordan det fungerer. Underholdningssystemer er en vanlig modus for tilgang(sjekk Uconnect hack For Jeeps). Tesla og hackere har et langt løpende katt-og-mus-spill som går. Det er mange interessante eksempler her

5. Hvis Du har En Raspberry Pi, se om du kan få den til å sende et signal. Dette bør være ganske grei. Bruk lenken ovenfor. Jeg vil sende Deg En Raspberry Pi hvis du vil prøve dette.

Til Slutt, hvis du ikke allerede har det, vennligst send meg en epost om hvordan klassen går for deg. Jeg setter pris på å høre dine tanker. Takk!