Forrige uke har jeg kommet over et fantastisk verktøy kalt ‘Inspy’ som ble skrevet av gojhonny tidlig i 2016. Dessverre har jeg ikke hørt om dette verktøyet tidligere til tross for at det er nesten 2 år gammel, heldigvis ble det referert Av Offensive Security I Kali 2017.3 release post som en del av repo. Inspy er Et LinkedIn-opplistingsverktøy skrevet I Python som kan brukes til passiv informasjonsinnsamling ved hjelp av informasjon som er offentlig tilgjengelig På LinkedIn. Inspy bruker jobbtitler og avdelingsnavn på LinkedIn-profiler for å finne ut hvem som er ansatt i en bestemt organisasjon og i hvilken rolle. I tillegg kan dette verktøyet også oppdage teknologier som brukes av denne organisasjonen ved å gjennomsøke stillingsannonser for bestemte søkeord. La oss ta en titt på de to forskjellige driftsmoduser for dette verktøyet: EmSpy Og TechSpy.

I EmSpy-modus søker dette verktøyet Etter LinkedIn-brukere som er ansatt i organisasjonen ved hjelp av en ordliste. Ordlisten som følger med dette verktøyet inneholder litt over 300 jobbtitler og avdelingsnavn som brukes til å matche jobbtittel og / eller avdeling sammen med firmanavnet På LinkedIn-profilen. Den andre modusen kalles TechSpy. I TechSpy-modus kryper Det LinkedIn for teknologier som er nevnt i en bedrifts stillingsannonser, spesielt i stillingsbeskrivelsen. Dette vil gi oss en indikasjon på hvilke teknologier som brukes av selskapet, For Eksempel Windows-teknologi, applikasjoner, brannmurmerker og nettverksutstyr. På tidspunktet for å skrive denne opplæringen Fungerer TechSpy-funksjonen dessverre ikke (lenger). Dette skyldes sannsynligvis At LinkedIn endrer sine ordninger, Eller Kanskje Enda mer sannsynlig At LinkedIn blokkerer spørringene som genereres fra nettverket vårt etter et par testkjøringer. Av denne grunn vil vi bare fokusere På EmSpy funksjonalitet for nå og oppdatere denne hacking opplæringen Når TechSpy funksjonen fungerer igjen.

Running InSpy med EmSpy

før vi kan kjøre InSpy må vi installere verktøyet på systemet vårt. Du kan installere det ved å bare kjøre følgende kommando:

apt update & & apt-y install inspy

Neste kan vi skrive ut bruksinstruksjonene ved å kjøre følgende kommando:

inspy-h

InSpy-En LinkedIn opplisting verktøy Av Jonathan Broche (@jonathanbroche)posisjons argumenter: selskapet Firmanavn å bruke for oppgaver.valgfrie argumenter: - h, - hjelp vis denne hjelpemeldingen Og avslutt-v, - versjon vis programmets versjonsnummer Og exitTechnology Søk: -- techspy Gjennomgå LinkedIn stillingsannonser for teknologier som brukes av selskapet. Teknologier importert fra en ny linje avgrenset fil. -- limit int Begrense antall stillingsannonser å gjennomgå . Empspy Oppdag ansatte etter tittel og / eller avdeling . Titler og avdelinger importeres fra en ny linjeavgrenset fil. -- emailformat string Opprett e-postadresser for oppdagede ansatte ved hjelp av et kjent format . dette vil skrive ut en oversikt over alle alternativer som er tilgjengelige for oss med en beskrivelse. For å kunne kjøre dette verktøyet er det noen nødvendige parametere som vi trenger for å fylle som er: –techspyor –emspymode og firmanavnet som vi ønsker å finne ansatte for. Siden techspy er for tiden ikke fungerer vi vil bare se på emspy. EmSpy-modusen tar bare ett argument som er ordlisten som inneholder titlene. Standard ordlister er plassert i følgende katalog:

/usr / dele / inspy / ordlister/

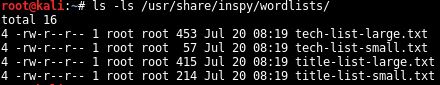

ordlistekatalogen inneholder 4 forskjellige ordlister som 2 inneholder titlene og er ment å brukes I EmSpy-modus. Den andre 2 lister er ment å bli brukt I TechSpy modus.

Inspy ordlister

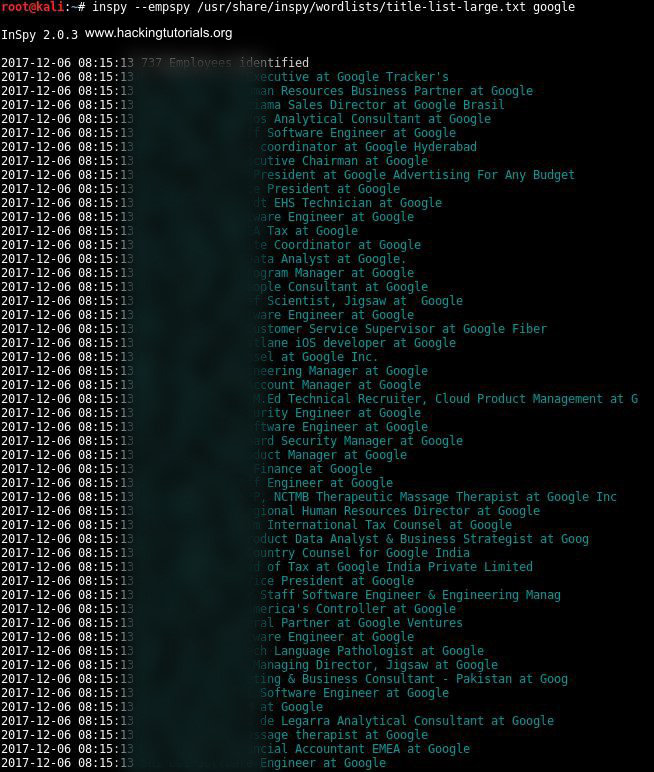

Nå som vi vet hvor ordlister er plassert kan vi bruke dem i følgende kommando for å søke Etter Google-ansatte Med En LinkedIn-profil:

inspy-empspy / usr/del/inspy/ordlister / tittel-liste-stor.txt google

737 ansatte funnet i 63.7 sekunder, det er utrolig!

InSpy fant totalt 737 LinkedIn-profiler Som Har Google nevnt i stillingstittelen. Dette er omtrent 1% av Den totale staben (70k+ i 2017) ansatt Av Google hvis alle resultatene var gyldige resultater. Personlig er jeg overrasket over tiden det tok å finne disse ansatte, bare 63,7 sekunder, noe som er utrolig raskt. Utvide antall oppføringer kan gi enda bedre resultater, selv om jeg må si at den medfølgende listen allerede er ganske effektiv. Endelig Inspy har også muligheter til å eksportere resultatene i ulike formater; HTML, CSV & JSON. Selv om disse formatene kan komme til nytte i noen tilfeller har jeg ikke testet dem.

E-postformat

En annen muligens interessant funksjon er alternativet’ emailformat’. Med disse alternativene kan du angi et format for en e-postadresse og eksportere søkeresultatene som e-postadresser. La oss si At Du vet At Google bruker fornavnet.etternavn format vi kan spesifisere dette formatet Og Inspy vil generere en liste over e-postadresser i henhold til dette formatet. Følgende kommando søker Etter Google-ansatte og genererer en liste over e-postadresse i fornavn.lastname format:

inspy-empspy / usr/del/inspy/ordlister / tittel-liste-stor.txt-emailformat [email protected] google

det finnes flere andre formater du kan bruke med alternativet ’emailformat’, alle tilgjengelige alternativer er oppført i hjelp-funksjonen.

Merk: selv om Informasjonen Funnet Av InSpy er offentlig tilgjengelig, har Vi bestemt oss for å sløre navnene i søkeresultatene.

dette avslutter opplæringen for denne awesome hacking verktøy. Er du interessert i å lære mer om andre hackingsverktøy? Sørg for at Du har en loot på våre metasploit, Utnyttelse og nettverk seksjoner.